Inžinieri spoločnosti Google vydali v októbri kritické informácie o zraniteľnosti SSL verzia 3.0, dostal vtipné meno POODLE (Výplň Oracle On Downgraded Legacy Encryption alebo Poodle 🙂). Táto zraniteľnosť umožňuje útočníkovi získať prístup k informáciám šifrovaným pomocou SSLv3 pomocou muža pri strednom útoku. Na zraniteľné miesta sa vzťahujú servery aj klienti, ktorí sa môžu pripojiť prostredníctvom protokolu SSLv3.

Vo všeobecnosti situácia nie je prekvapujúca, pretože protokol SSL 3.0, prvýkrát predstavený v roku 1996, mal už 18 rokov a morálne zastaralý. Vo väčšine praktických úloh bol už nahradený kryptografickým protokolom TLS (verzie 1.0, 1.1 a 1.2).

Na ochranu pred zraniteľnosťou sa odporúča POODLE. vypnite podporu SSLv3 na strane klienta aj na strane servera naďalej používať iba TLS. Pre používateľov zastaraného softvéru (napríklad používajúci IIS 6 v systéme Windows XP) to znamená, že si už nebudú môcť prezerať stránky HTTPS a používať ďalšie služby SSL. V prípade, že podpora SSLv3 nie je úplne zakázaná a v predvolenom nastavení sa navrhuje použiť silnejšie šifrovanie, bude stále existovať zraniteľnosť POODLE. Je to kvôli zvláštnostiam pri výbere a vyjednávaní šifrovacieho protokolu medzi klientom a serverom, pretože ak dôjde k poruche pri používaní TLS, automaticky sa prepne na SSL.

Odporúčame skontrolovať všetky vaše služby, ktoré môžu používať SSL / TLS v akejkoľvek podobe a deaktivovať podporu SSLv3. Chyby vo webovom serveri môžete skontrolovať pomocou online testu, napríklad tu: http://poodlebleed.com/.

obsah:

- Vypnite SSLv3 v systéme Windows na systémovej úrovni

- Zakázať SSLv2 (Windows 2008 / Server a nižšie)

- Povoľte TLS 1.1 a TLS 1.2 v systéme Windows Server 2008 R2 a novšom

- Nástroj na správu kryptografických protokolov systému v systéme Windows Server

Vypnite SSLv3 v systéme Windows na systémovej úrovni

Vo Windows je podpora protokolov SSL / TLS spravovaná prostredníctvom registra.

rada. Pred vykonaním týchto zmien vám odporúčame vytvoriť zálohu určenej vetvy pomocou funkcie editora databázy Registry vývoz.V tomto príklade ukážeme, ako úplne zakázať SSLv3 v systéme Windows Server 2012 R2 na systémovej úrovni (na úrovni klienta aj servera):

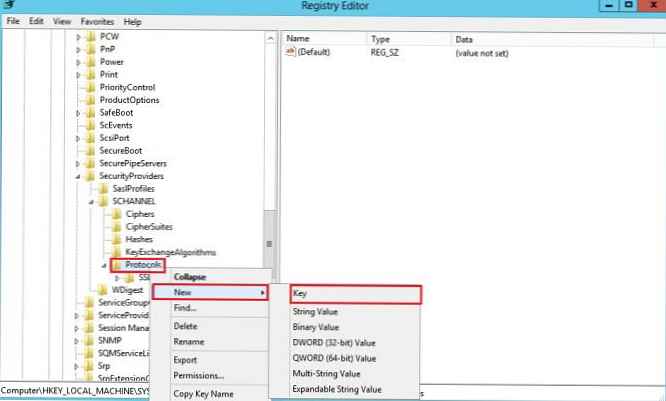

- Otvorte editor databázy Registry (regedit.exe) s právami správcu

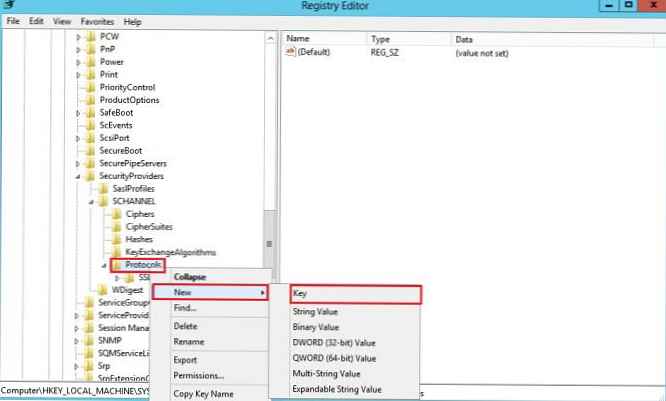

- Choďte do vetvy HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Vytvorte novú sekciu s názvom SSL 3,0 ( nový-> kľúč)

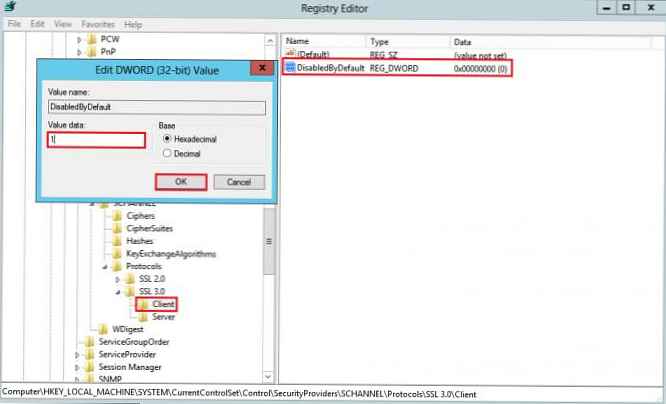

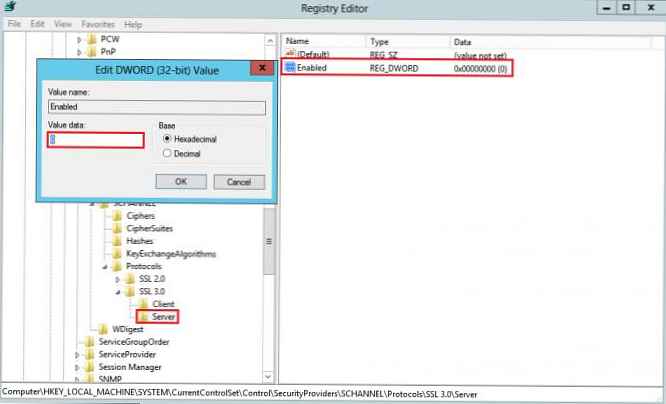

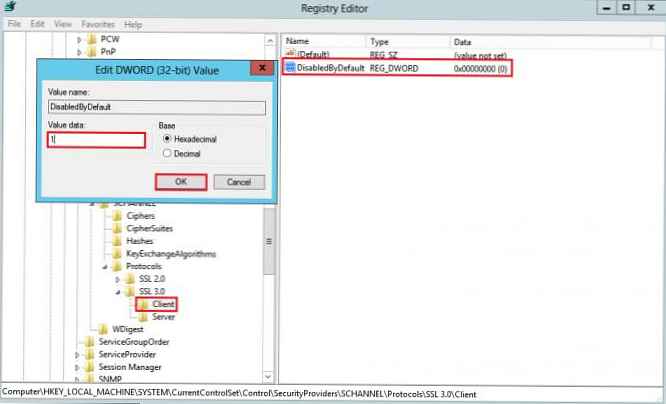

- V vytvorenej sekciiSSL 3.0 vytvoriť ďalšie dve pododdiely s menami zákazník a server.

- Potom v sekcii Klient vytvorte nový DWORD (32-bitový) parameter s názvom DisabledByDefault

- Ako kľúčová hodnota DisabledByDefault poukázať na 1.

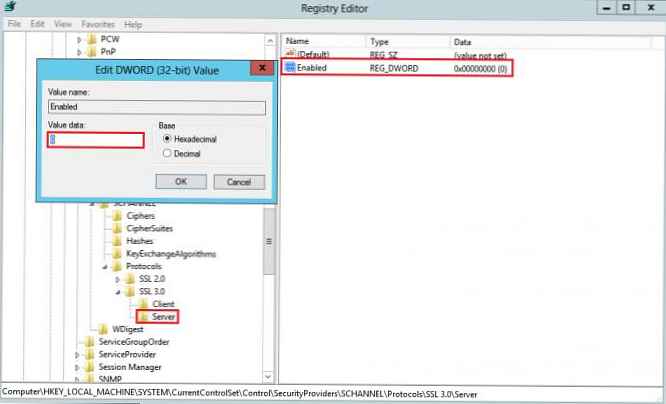

- Potom v vetve servera vytvorte nový pomenovaný DWORD (32-bitový) parameter povolené a hodnota 0.

- Aby sa zmeny prejavili, musíte reštartovať server

Zakázať SSLv2 (Windows 2008 / Server a nižšie)

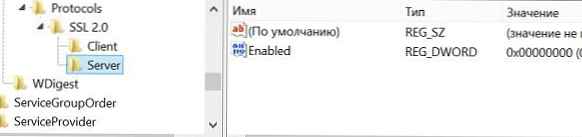

Operačné systémy pred Windows 7 / Windows Server 2008 R2 sú predvolené na ešte menej bezpečný a starší protokol SSL v2, ktorý by sa mal tiež zakázať z bezpečnostných dôvodov (v novších verziách systému Windows je štandardne vypnutý protokol SSLv2 na úrovni klienta a používajú sa iba protokoly SSLv3 a TLS1.0). Ak chcete vypnúť SSLv2, musíte vyššie uvedený postup zopakovať iba pre kľúč databázy Registry SSL 2.0.

V systéme Windows 2008/2012 je štandardne vypnutý protokol SSLv2 na úrovni klienta.

Povoľte TLS 1.1 a TLS 1.2 v systéme Windows Server 2008 R2 a novšom

Windows Server 2008 R2 / Windows 7 a vyšší podporujú šifrovacie algoritmy TLS 1.1 a TLS 1.2, ale tieto protokoly sú predvolene vypnuté. Podporu TLS 1.1 a TLS 1.2 môžete v týchto verziách systému Windows povoliť v podobnom scenári.

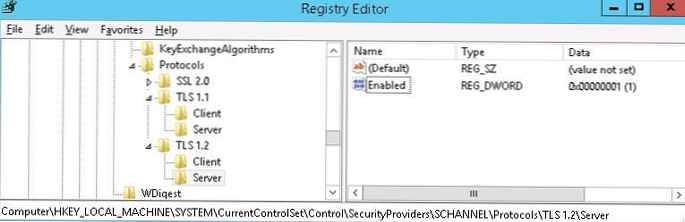

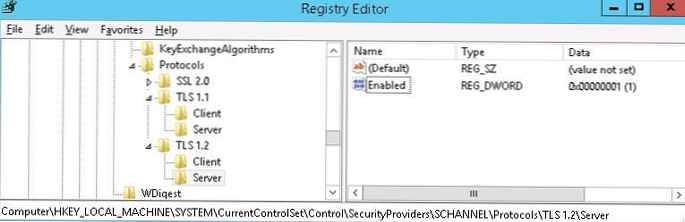

- V editore databázy Registry otvorte pobočku HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protocols

- Vytvorte dve sekcie TLS 1.1 a TLS 1.2

- V rámci každej sekcie vytvorte podsekciu s názvami zákazník a server

- V každej časti Klient a Server vytvorte kľúč DWORD:

- DisabledByDefault s hodnotou 0

- povolené s hodnotou 1

- Po zmenách by sa mal server reštartovať..

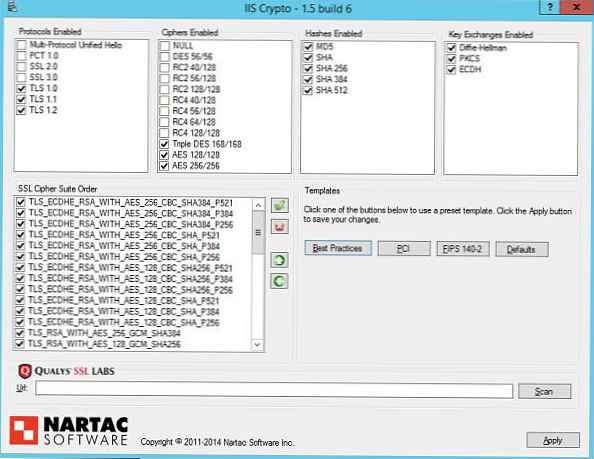

Nástroj na správu kryptografických protokolov systému v systéme Windows Server

K dispozícii je bezplatný nástroj IIS Crypto, ktorý vám umožní pohodlne spravovať nastavenia kryptografických protokolov v systéme Windows Server 2003, 2008 a 2012. Pomocou tohto nástroja môžete povoliť alebo zakázať ktorýkoľvek z šifrovacích protokolov iba dvoma kliknutiami.

Program už obsahuje niekoľko šablón, ktoré vám umožňujú rýchlo aplikovať predvoľby pre rôzne nastavenia zabezpečenia.