Minulý týždeň boli odhalené podrobnosti o hlavných chybách hardvéru zistených v procesoroch Intel, ARM a AMD. Implementácia týchto zraniteľností umožňuje útočníkovi s lokálnym prístupom do systému získať prístup k údajom na čítanie z privilegovanej pamäte systémového jadra. Obe nájdené zraniteľné miesta sú prítomné v procesorovej technológii špekulatívneho vykonávania pokynov, ktorá umožňuje moderným procesorom „predpovedať“, ktoré pokyny sa musia v budúcnosti vykonať, čo vedie k celkovému zvýšeniu výkonu systému..

obsah:

- Pochopenie zraniteľnosti tavenia

- Základné informácie o zraniteľnosti spektra

- Ako skontrolovať, či je váš systém zraniteľný

- Aktualizácia firmvéru

- Aktualizácie zabezpečenia systému Windows na ochranu pred zraniteľnosťou Meltdown a Specter

- Čo robiť, ak nie je nainštalovaná oprava

- Zníženie výkonu systému po inštalácii aktualizácií zabezpečenia Meltdown a Specter

Pochopenie zraniteľnosti tavenia

zraniteľnosť Meltdown (CVE-2017-5754) ovplyvňuje iba procesory Intel a ARM (procesory AMD nie sú ovplyvnené).

Implementácia zraniteľnosti Meltdown umožňuje prerušiť izoláciu medzi užívateľskými aplikáciami a jadrom OS. Útočník môže získať prístup k chráneným údajom spracovaným jadrom OS. Táto chyba sa týka takmer všetkých modelov procesorov Intel vydaných za posledných 13 rokov (okrem procesorov Intel Itanium a Intel Atom pred rokom 2013).

Základné informácie o zraniteľnosti spektra

zraniteľnosť prízrak (CVE-2017-5753 a CVE-2017-5715). Táto zraniteľnosť je prítomná na procesoroch Intel s ARM aj AMD. Pri implementácii zraniteľnosti z jedného programu môžete získať prístup k pamäti iného programu alebo služby (ukradnúť heslá, osobné údaje atď.). Realizácia útoku prostredníctvom zraniteľnosti Spectre je omnoho zložitejšia ako implementácia prostredníctvom Meltdown, ale preto je ťažšie sa proti nemu brániť..

Ako skontrolovať, či je váš systém zraniteľný

Spoločnosť Microsoft vydala špeciálny modul Powershell SpeculationControl aby ste otestovali prítomnosť zraniteľností procesora vo vašom systéme (kontroluje prítomnosť aktualizácie systému BIOS / firmvéru a opravu systému Windows).

Modul SpeculationControl je možné nainštalovať prostredníctvom správcu balíkov z galérie Powershell:

Save-Module -Name SpeculationControl -Path c: \ tmp \ SpeculationControl

Install-Module -Name SpeculationControl

Alebo si ho stiahnite ako archív zip od TechNet.

$ SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Import-Module. \ SpeculationControl.psd1

Get-SpeculationControlSettings

V mojom prípade modul vrátil tieto údaje:

Nastavenia kontroly špekulácie pre CVE-2017-5715 [cieľová injekcia vetvy]Hardvérová podpora na zmiernenie vstrekovania cieľovej vetvy je: Falošná

Podpora operačného systému Windows pre zmiernenie vstrekovania cieľovej vetvy je k dispozícii: False

Podpora operačného systému Windows pre zmiernenie vstrekovania cieľovej vetvy je povolená: False

Nastavenia kontroly špekulácie pre CVE-2017-5754 [načítanie nečestných údajov do vyrovnávacej pamäte]

Hardvér vyžaduje tieňovanie jadra VA: Pravda

Je k dispozícii podpora operačného systému Windows pre tieň jadra VA: False

Je povolená podpora operačného systému Windows pre tieň jadra VA: False

Navrhované akcie

* Nainštalujte aktualizáciu systému BIOS / firmvéru poskytovanú výrobcom zariadenia, ktorá umožňuje hardvérovú podporu pre zmiernenie vstrekovania cieľovej vetvy.

* Nainštalujte najnovšie dostupné aktualizácie pre Windows s podporou zmiernenia kontroly špekulácie.

* Postupujte podľa pokynov na povolenie podpory klientov Windows pre zmiernenie kontroly špekulácie popísané v https://support.microsoft.com/help/4073119.

BTIHardwarePresent: False

BTIWindowsSupportPresent: False

BTIWindowsSupportEnabled: False

BTIDisabledBySystemPolicy: False

BTIDisabledByNoHardwareSupport: False

KVAShadowRequired: True

KVAShadowWindowsSupportPresent: False

KVAShadowWindowsSupportEnabled: False

KVAShadowPcidEnabled: False

Ako vidíte, v tomto prípade je počítač zraniteľný voči taveniu (CVE-2017-5754) a spektrálnemu spektru (CVE-2017-5715). Neexistuje žiadna aktualizácia firmvéru hardvéru ani oprava pre systém Windows.

Nezabudnite vrátiť politiku vykonávania do pôvodného stavu:Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Aktualizácia firmvéru

pretože problém súvisí s hardvérom. Najprv musíte skontrolovať webovú stránku dodávateľa, či neobsahuje aktualizáciu systému BIOS alebo firmvéru pre váš systém. Ak ešte taký firmvér neexistuje, musíte nainštalovať aspoň aktualizácie zabezpečenia, ktoré blokujú prístup k pamäti iných ľudí na úrovni operačného systému.

Aktualizácie zabezpečenia systému Windows na ochranu pred zraniteľnosťou Meltdown a Specter

Spoločnosť Microsoft rýchlo zverejnila aktualizácie zabezpečenia, ktoré by mali chrániť operačný systém Windows pred implementáciou útokov prostredníctvom zraniteľností Meltdown a Specter.

Aktualizácie boli vydané pre systémy Windows 10 a Windows 7 / Windows Server 2008 R2 (KB4056897) a Windows 8.1 / Windows Server 2012 R2 (KB4056898).

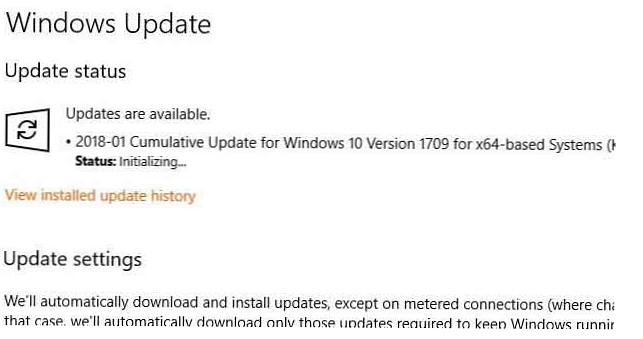

Aktualizácie by sa mali do počítača automaticky inštalovať prostredníctvom služby Windows Update / WSUS.

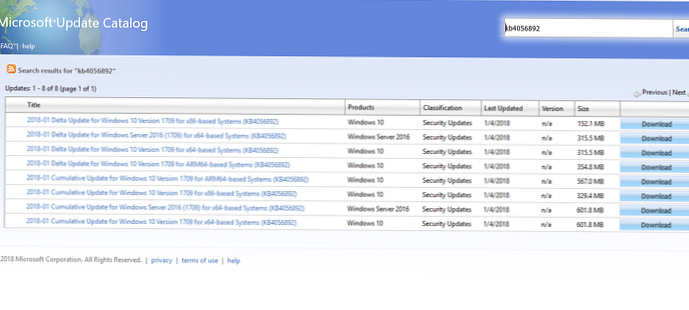

Ak chcete manuálne stiahnuť a nainštalovať aktualizáciu, môžete použiť nasledujúce odkazy na katalóg Windows Update.

- Windows 10 1507 - KB4056893 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056893

- Windows 10 1511 - KB4056888 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056888

- Windows 10 1607 - KB4056890 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056890

- Windows 10 1703 - KB4056891 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056891

- Windows 10 1709 - KB4056892 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056892

- Windows 8.1 x86 / x64 a Windows Server 2012 R2 (KB4056898): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056898

- Windows 7 SP1 x86 / x64, Windows Server 2008 R2 a Windows Embedded Standard 7 (KB4056897): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

Čo robiť, ak nie je nainštalovaná oprava

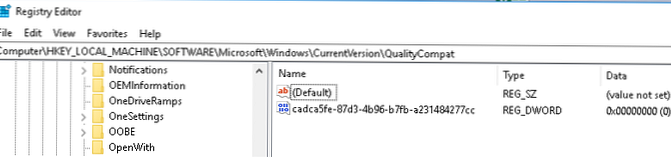

Niektoré antivírusy tretích strán môžu blokovať inštaláciu aktualizácií, ktoré sa týkajú zraniteľností Meltdown a Specter. V takom prípade sa odporúča vo vetve registra HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat nájsť kľúč cadca5fe-87d3-4b96-b7fb-a231484277cc, zmeň svoju hodnotu na 0 a reštartujte počítač.

reg pridať „HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat" / v cadca5fe-87d3-4b96-b7fb-a231484277cc / t REG_DWORD / d 0 / f

Po reštarte musíte aktualizáciu nainštalovať znova.

Existujú tiež informácie o nekompatibilite niektorých antivírusových programov s týmito aktualizáciami, pretože pristupujú k pamäti jadra podobným spôsobom ako Meltdown.

Ak sa aktualizácia nenainštaluje s chybou 0x80070643, uistite sa, že oprava je už nainštalovaná, alebo sa oprava nezhoduje s verziou OS.

V niektorých prípadoch, keď nainštalujete aktualizáciu KB4056894 na Windows 7, systém sa po reštarte s chybou objaví v BSOD 0x000000c4 a zastaví načítavanie. V takom prípade pomôže odinštalovanie aktualizácie prostredníctvom spúšťacieho / obnovovacieho disku (podobne ako v tomto článku)..

dir d:diz / image: d: \ /remove-package/packagename:Package_for_RollupFix~31bf3856ad364e35~amd64~~7601.24002.1.4 / norestart

Zníženie výkonu systému po inštalácii aktualizácií zabezpečenia Meltdown a Specter

Podľa dostupných informácií tieto aktualizácie systému Windows znižujú celkový výkon systému o 5 - 30% v závislosti od verzie procesora a použitého softvéru. Je tiež zaznamenané zvýšenie teploty CPU. Dôvodom je skutočnosť, že schéma práce jadra Windows s pamäťou sa výrazne mení. Hovory sa spomaľujú so zmenou úrovne privilégií - systémové hovory sa musia navyše prepnúť na ďalšiu tabuľku stránok, ktorá popisuje celú pamäť jadra OS

Ochranu môžete dočasne zakázať zmenou nasledujúcich kľúčov databázy Registry:

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa pamäte" / v FeatureSettingsOverride / t REG_DWORD / d 3 / f

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa pamäte" / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Povoliť ochranu:

reg add “HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa pamäte” / v FeatureSettingsOverride / t REG_DWORD / d 0 / f

reg add “HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Správa pamäte” / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Podľa informácií spoločnosti Intel o produktoch Skylake a novších procesoroch je pokles výkonu zanedbateľný. Zdá sa, že používatelia cloudových serverov s vysokou záťažou s vysokou hustotou virtuálnych počítačov / služieb budú pociťovať predovšetkým problém s poklesom výkonu..