Pravdepodobne všetci z médií už vedia, že 12. mája boli na celom svete zaznamenané masívne infekcie vírusu ransomware Windows. Wana dešifrovať 2.0 (WannaCry, WCry). Útok používa pomerne nedávnu zraniteľnosť v protokole na prístup k zdieľaným súborom a tlačiarňam - SMBv1. Po infikovaní počítača vírus šifruje niektoré súbory (dokumenty, poštu, databázové súbory) na pevnom disku používateľa a mení ich prípony na WCRY. Vírus ransomware vyžaduje na dešifrovanie súborov prevod vo výške 300 dolárov. V prvom rade sú ohrozené všetky operačné systémy Windows, ktoré nemajú aktualizáciu na opravu zraniteľnosti s povoleným protokolom SMB 1.0, priamo pripojeným na internet a prístupom zvonka prístupným portom 445. Zaznamenali sa aj iné spôsoby prenikania šifrovača do systémov (napadnuté stránky, zoznamy adresátov). Keď vírus vstúpi do obvodu lokálnej siete, môže sa autonómne rozšíriť skenovaním zraniteľných hostiteľov v sieti.

obsah:

- Aktualizácie zabezpečenia systému Windows na ochranu pred WannaCry

- Zakázanie SMB v 1.0

- Stav WCry Attack

Aktualizácie zabezpečenia systému Windows na ochranu pred WannaCry

Vírus zneužil zraniteľnosť SMB 1.0 opravenú v aktualizácii zabezpečenia MS17-010, uvoľnený 14. marca 2017. V prípade, že sú vaše počítače pravidelne aktualizované prostredníctvom Windows Update alebo WSUS, stačí skontrolovať dostupnosť tejto aktualizácie na počítači, ako je to popísané nižšie..

| Vista, Windows Server 2008 | wmic qfe list | findstr 4012598 |

| Windows 7, Windows Server 2008 R2 | wmic qfe list | findstr 4012212alebo wmic qfe list | findstr 4012215 |

| Windows 8.1 | wmic qfe list | findstr 4012213alebowmic qfe list | findstr 4012216 |

| Windows Server 2012 | wmic qfe list | findstr 4012214alebowmic qfe list | findstr 4012217 |

| Windows Server 2012 R2 | wmic qfe list | findstr 4012213alebowmic qfe list | findstr 4012216 |

| Windows 10 | wmic qfe list | findstr 4012606 |

| Windows 10 1511 | wmic qfe list | findstr 4013198 |

| Windows 10 1607 | wmic qfe list | findstr 4013429 |

| Windows Server 2016 | wmic qfe list | findstr 4013429 |

Ak príkaz vráti podobnú odpoveď, už bola nainštalovaná oprava chyby zabezpečenia.

ttp: //support.microsoft.com/? kbid = 4012213 Aktualizácia zabezpečenia MSK-DC2 KB4012213 CORP \ admin 5/13/2017

Ak príkaz nevráti nič, musíte si stiahnuť a nainštalovať príslušnú aktualizáciu. Ak sú nainštalované aktualizácie zabezpečenia systému Windows od apríla alebo mája (ako súčasť nového modelu kumulatívnej aktualizácie systému Windows), počítač je chránený.

Ak príkaz nevráti nič, musíte si stiahnuť a nainštalovať príslušnú aktualizáciu. Ak sú nainštalované aktualizácie zabezpečenia systému Windows od apríla alebo mája (ako súčasť nového modelu kumulatívnej aktualizácie systému Windows), počítač je chránený.

Je potrebné poznamenať, že napriek skutočnosti, že Windows XP, Windows Server 2003, Windows 8 sú už odstránené z podpory, Microsoft rýchlo vydal aktualizáciu dňa.

rada. Priame odkazy na opravy, ktoré slúžia na opravu zraniteľností pre ukončené systémy:

Windows XP SP3 x86 RUS - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP SP3 x86 ENU - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

Windows XP SP2 x64 RUS - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows XP SP2 x64 ENU - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 x86 RUS - http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x86 ENU - http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-enu_f617caf6e7ee6f43abe4b386cb1d26b3318693cf.exe

Windows Server 2003 x64 RUS - http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Server 2003 x64 ENU - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows 8 x86 - http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

Windows 8 x64 - http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

Zakázanie SMB v 1.0

Jednoduchý a efektívny spôsob ochrany pred zraniteľnosťou je úplné zakázanie protokolu SMB 1.0 na klientoch a serveroch. Ak vo vašej sieti nie sú nainštalované žiadne počítače so systémom Windows XP alebo Windows Server 2003, môžete to urobiť pomocou príkazu

diz / online / norestart / disable-feature / featurename: SMB1Protocol

alebo podľa odporúčaní v článku Zakázanie SMB 1.0 v systéme Windows 10 / Server 2016

Stav WCry Attack

Podľa najnovších informácií sa šírenie vírusu ransomware WannaCrypt zastavilo registráciou domény iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Ako sa ukázalo, v kóde vírus mal prístup k tejto doméne, ak odpoveď nebola, vírus začal šifrovať dokumenty. Zdá sa, že týmto spôsobom vývojári nechali príležitosť sami rýchlo zastaviť šírenie vírusu. Čo použil jeden z nadšencov?.

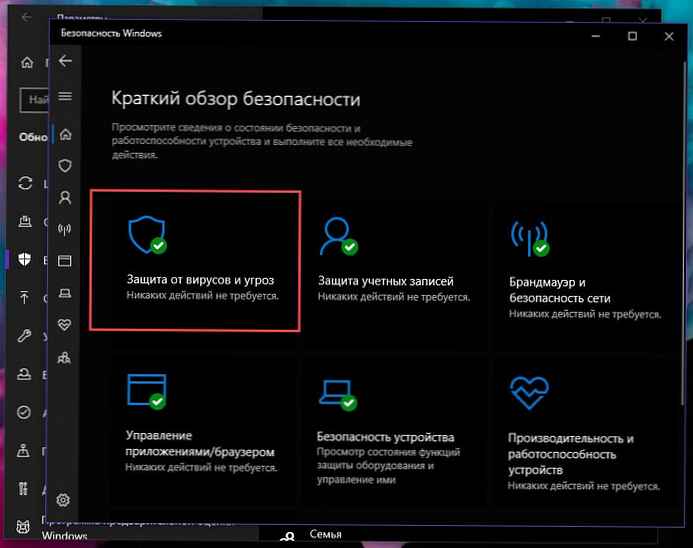

Nič samozrejme nebráni autorom vírusu napísať novú verziu svojho výtvoru v rámci vykorisťovania ETERNALBLUE a bude pokračovať vo svojej špinavej práci. Preto, aby ste predišli útokom Ransom: Win32.WannaCrypt, musíte nainštalovať potrebné aktualizácie (a pravidelne ich inštalovať), aktualizovať antivírusy, deaktivovať SMB 1.0 (ak je k dispozícii) a neotvárať port 445 na internet bez potreby..

Poskytnem tiež odkazy na užitočné články, ktoré pomáhajú minimalizovať poškodenie a pravdepodobnosť útoku šifrovacieho systému na systémy Windows:

- Ochrana šifrovania pomocou FSRM

- Blokujte vírusy pomocou zásad obmedzenia softvéru

- Obnova súborov z tieňových kópií po infikovaní šifrovačom