V tomto článku budeme hovoriť o funkciách práce a nastavenia RBL filtre na serveri Exchange 2013/2016. Dovoľte nám stručne pripomenúť, čo je RBL.. RBL (Zoznam Blackhole v reálnom čase) je služba, ktorá ukladá databázu obsahujúcu zoznam adries IP poštových serverov, ktoré sa zobrazujú pri odosielaní spamu. Prístup k RBL sa najčastejšie vykonáva pomocou protokolu DNS, preto sa tieto služby nazývajú aj DNSBL (Blokové zoznamy DNS).

Po prijatí listu od neznámeho odosielateľa môže poštový server automaticky skontrolovať takéto zoznamy a blokovať poštu z IP adries uvedených v databáze služieb RBL. Ak sa adresa odosielateľa zhoduje s hodnotou v jednom zo zoznamov RBL, na základe príkazu RCPT TO sa na vašom serveri Exchnage zobrazí chybová správa SMTP. 550 5.x.x, a odosielateľ dostane príslušný štiepač.

Filtrovanie pripojení založené na zoznamoch IP adries v serveri Exchange 2016 a 2013 je spravované agentom filtrovania pripojení. agent prípojka filtrovanie Patria sem:

- IP blok zoznamy - čierna listina IP adries, z ktorých nie je akceptovaná pošta (zakázaní zasielatelia);

- IP dovoliť zoznamy - biely zoznam povolených odosielateľov;

- Poskytovatelia RBL - zoznam poskytovateľov RBL.

Prvé dva zoznamy sú statické a správca servera Exchange ich udržuje manuálne. Zoznam poskytovateľov RBL uvádza zoznam zdrojov údajov RBL tretích strán, s ktorými je potrebné po prijatí listu nahliadnuť..

V programe Exchange 2007/2010 bolo filtrovanie antispamu povolené pomocou skriptu inštalovať-AntispamAgents.ps1, oba agenti filtrovania (filtrovanie pripojení aj filtrovanie obsahu) boli nainštalované na rovnakom serveri s úlohou Hub Transport. V Exchange 2013 je transportná rola rozdelená na 2 komponenty: front-end transport a back-end transport a funkcia filtrovania spamu je rozdelená na 2 časti. Filtrovanie pripojení sa vykonáva na serveri Front End a filtrovanie obsahu na koncovom serveri (zahŕňa filter MMF - Exchange Intelligent Message Filter a agent na zisťovanie vírusov - Malware Agent).

Ak sú na serveri Exchange 2013 nainštalované roly CAS a Mailbox na rovnakom serveri, skript Install-AntispamAgents.ps1 nainštaluje iba agenta filtrovania obsahu. To znamená, že funkcia filtrovania RBL nebude k dispozícii..

Ak chcete nainštalovať agenta filtrovania pripojení, musíte použiť rutinu cmdlet inštalovať-TransportAgent:

Install-TransportAgent - Názov "Agent filtrovania pripojenia" -TransportService FrontEnd -TransportAgentFactory "Microsoft.Exchange.Transport.Agent.ConnectionFiltering.ConnectionFilteringAgentFactory" -AssemblyPath "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ agents \ Hygiene Microsoft.Exchange.Transport.Agent.Hygiene.dll "

pretože Na serveri Exchange 2016 sa kombinujú všetky role (okrem Edge Transport), takže ak nemáte vyhradený server s úlohou Edge Transport, budete musieť nainštalovať antispamových agentov pomocou skriptu install-AntispamAgents.ps1 na všetky servery. Potom musí služba Exchange Transport špecifikovať adresy interných serverov SMTP, ktoré by sa mali pri kontrole spamu ignorovať:

Set-TransportConfig -InternalSMTPServers @ Add = "192.168.100.25", "192.168.0.25"

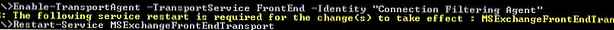

Po nainštalovaní agenta ho musíte povoliť a reštartovať službu Front End Transport:

Enable-TransportAgent -TransportService FrontEnd -Identity „Agent na filtrovanie pripojení“

Reštartujte službu MSExchangeFrontEndTransport

Môžete skontrolovať, či je agent na filtrovanie pripojenia nainštalovaný a funguje takto:

Get-TransportAgent -TransportService FrontEnd

Ďalej musíte zadať zoznam použitých poskytovateľov RBL.

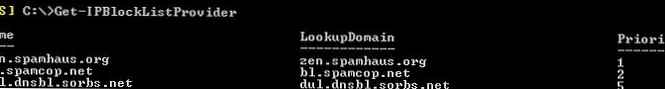

poznámka. Najobľúbenejšími poskytovateľmi RBL sú v súčasnosti Spamhaus a SpamCop..Add-IPBlockListProvider - meno zen.spamhaus.org -LookupDomain zen.spamhaus.org -AnyMatch $ true - povolený $ true

Na zmenu textu čipu vráteného odosielateľovi používame nasledujúci príkaz:Set-IPBlockListProvider zen.spamhaus.org -RejectionResponse "Vaša adresa IP je uvedená spoločnosťou Spamhaus Zen. Môžete ju odstrániť na stránke http://www.spamhaus.org/lookup/"

Môžete pridať niekoľko poskytovateľov RBL naraz, ktorí sa predtým oboznámili s ich funkciami a politikou komerčného použitia.

Zoznam použitých RBL možno odvodiť takto:

Get-IPBlockListProvider

V zozname RBL môžete skontrolovať prítomnosť konkrétnej adresy IP takto:

Test-IPBlockListProvider --Identity zen.spamhaus.org -IPAddress x.x.x.x

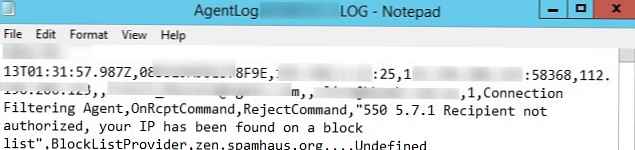

Protokoly agenta filtra pripojenia sa predvolene ukladajú do adresára

C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog.

Informácie o tom, ktorý z poskytovateľov RBL list odmietol, získate vyhľadaním súborov * .log v tomto adresári. Ak chcete vyhľadať protokolový súbor so zadanou e-mailovou adresou, otvorte cmd a spustite príkazy:

cd „C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog“

nájsť / c "[email protected]" * .log | nájsť ":" | nájsť / v ": 0"

Potom otvorte nájdený protokolový súbor v ľubovoľnom textovom editore a vyhľadaním odmietnutého e-mailu môžete určiť poskytovateľa RBL, ktorý správu zablokoval a čas blokovania..

Tento príklad ukazuje, že poskytovateľ bol odmietnutý list zen.spamhaus.org.

spam @ mail.ru ,, user @ winitpro.ru, 1, agent na filtrovanie pripojení, OnRcptCommand, RejectCommand, ”550 5.7.1 Príjemca nie je autorizovaný, vaša IP bola nájdená v zozname blokovaných položiek”, BlockLictProvider, zen.spamhaus.org,,,

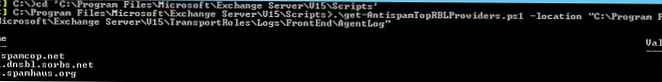

Po nahromadení primárnych informácií (zvyčajne potrebných do dvoch až troch dní, v závislosti od objemu prenosu pošty) môžete získať štatistiku o výsledkoch filtrovania spamu RBL pomocou skriptu Get-AntispamTopRBLProviders.ps1..

.\ get-AntispamTopRBLProviders.ps1 -location "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog"

Pri prvom použití filtrovania RBL musíte dôkladne preštudovať protokoly filtrovania pre falošné poplachy, aby ste nebránili pošte od vašich partnerov. Tieto dôveryhodné e-mailové adresy alebo názvy domén môžete pridať na bielu listinu na serveri Exchange:

Set-ContentFilterConfig -BypassedSenderDomains partner1.ru, partner2.com, partner3.net

Alebo pridajte IP adresu konkrétneho SMTP servera k dôveryhodným:

IPAllowListEntry -IPAddress x.x.x.x

Navyše na získanie štatistík o filtrovaní správ pomocou filtrov Agenta na filtrovanie pripojenia môžete použiť nasledujúce preddefinované skripty PowerShell:

- get-AntispamFilteringReport.ps1

- get-AntispamSCLHistogram.ps1

- get-AntispamTopBlockedSenderDomains.ps1

- get-AntispamTopBlockedSenderIPs.ps1

- get-AntispamTopBlockedSenders.ps1

- get-AntispamTopRBLProviders.ps1

- get-AntispamTopRecipients.ps1

Ak chcete zakázať prichádzajúce filtrovanie, musíte deaktivovať agenta filtrovania pripojenia:

Disable-TransportAgent -TransportService FrontEnd -Identity „Agent na filtrovanie pripojení“

Zoznamy RBL sú pomerne účinným prostriedkom boja proti spamu, ale vo väčšine prípadov je pre úplnú ochranu pred nevyžiadanou poštou potrebné ich používať spolu s inými metódami boja proti spamu. Okrem protokolu RBL môžete na serveri Exchange tiež manuálne blokovať konkrétne adresy alebo domény odosielateľa.