V tomto článku som sa pokúsil zhromaždiť základné organizačné a technické pravidlá používania účtov správcu v organizácii zameranej na zvýšenie bezpečnosti v doméne Windows. Pomocou týchto odporúčaní sa výrazne zvýši ochrana počítačov s doménou Active Directory pred útokmi podobnými letným incidentom s počítačom Petya. Jednou z metód distribúcie medzi počítačmi s doménou (okrem zraniteľnosti v SMBv1) bol vzdialený prístup pomocou poverení správcu získaných z pamäte (pomocou nástroja podobného Mimikatz). Niektoré z odporúčaní sú možno kontroverzné alebo neuplatniteľné na konkrétne prípady, ale stále sa o ne musíte usilovať..

V predchádzajúcom článku sme teda preskúmali základné metódy ochrany proti extrahovaniu hesiel z pamäte pomocou Mimikatz. Všetky tieto technické opatrenia však môžu byť zbytočné, ak sa v doméne Windows neuplatňujú základné pravidlá zabezpečenia účtov pre správu..

Základné pravidlo, ktoré sa má použiť - maximálne obmedzenie administratívnych práv, pre používateľov aj správcov. Je potrebné usilovať sa poskytnúť používateľom a podporným skupinám iba tie práva, ktoré sú potrebné pre každodenné úlohy.

Základný zoznam pravidiel:

- Účty správcov domén / organizácií by sa mali používať iba na správu radičov domén a domén. Tieto účty nemôžete použiť na prístup a správu pracovných staníc. Podobná požiadavka by sa mala stanoviť pre účty správcov servera.

- Pre účty správcov domén sa odporúča použiť dvojfaktorové overenie

- Na svojich pracovných staniciach musia správcovia pracovať pod účtami s právami bežného používateľa

- Ak chcete chrániť privilegované účty (doména, server Exchange, správcovia serverov), zvážte použitie skupiny chránených používateľov (chránení používatelia).

- Zabráňte použitiu depersonalizovaných všeobecných administratívnych účtov. Všetky účty správcu musia byť personifikované

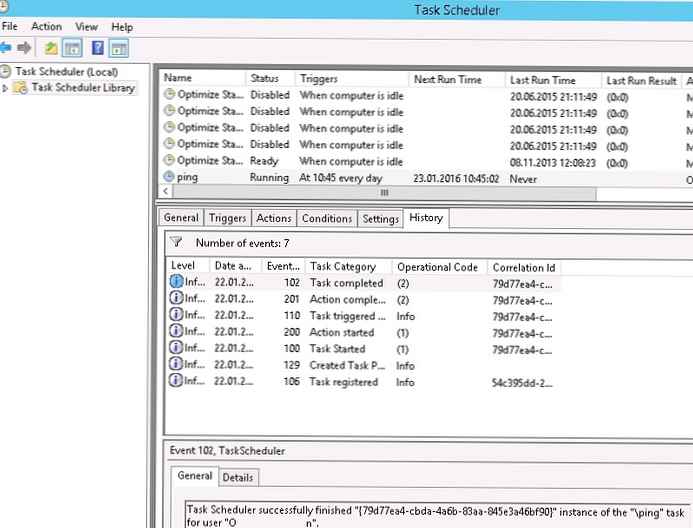

- Nemôžete spustiť služby pod účtami správcu (a ešte viac správcu domény), je vhodné používať účty určené pre účty alebo účty spravovaných služieb. .

- Zakázanie používateľov na základe práv miestneho správcu

Samozrejme, je potrebné, aby politici zabezpečili dostatočnú dĺžku a zložitosť hesla pre používateľov aj správcov a podmienky blokovania. Hovorím o politikách v sekciách Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Zásady účtu (pozri článok https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/):

- Zásady týkajúce sa hesiel

- Zásady blokovania účtov

Prísnejšie požiadavky na dĺžku a uloženú históriu hesiel pre správcov môžete vykonať pomocou zásad jemne spracovaných hesiel.

Prísnejšie požiadavky na dĺžku a uloženú históriu hesiel pre správcov môžete vykonať pomocou zásad jemne spracovaných hesiel.

Pokiaľ ide o vstavaný účet v počítačoch používateľov. Na všetkých počítačoch nemôžete používať rovnaké heslá miestneho správcu. Je vhodné vo všeobecnosti deaktivovať (alebo aspoň premenovať) účet miestneho administrátora. Ak chcete pravidelne zmeniť heslo tohto účtu na jedinečné na každom počítači v sieti, môžete použiť LAPS.

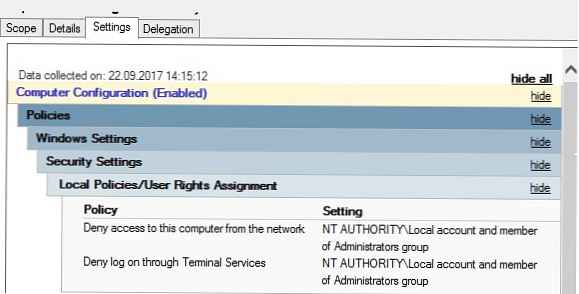

Sieťový prístup pomocou miestnych účtov a vzdialené prihlásenie do RDP musí byť skupinovými politikami zamietnutý. Tieto pravidlá sú v časti. Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Miestne politiky -> Pridelenie práv používateľov.

- Odmietnuť prístup k tomuto počítaču zo siete - Odmietnuť prístup k tomuto počítaču zo siete

- Zakázať prihlásenie prostredníctvom služby Remote Desktop Services - Odmietnuť prihlásenie do služieb vzdialenej pracovnej plochy

- poprieť log na ako várka zamestnania - Odmietnuť prihlásenie ako dávková úloha

- poprieť log na ako služba - Odmietnuť prihlásenie ako službu

Po ukončení administratívnej relácie (inštalácia softvéru, nastavenie systému atď.) Je lepšie reštartovať počítač používateľa. A na serveroch RDS vynútiť pozastavenie pozastavených relácií pomocou politík v tejto časti Konfigurácia počítača-> Zásady-> Šablóny pre správu-> Komponenty Windows-> Služby vzdialenej pracovnej plochy-> Hostiteľ relácie vzdialenej pracovnej plochy-> Časové limity relácie.

Po ukončení administratívnej relácie (inštalácia softvéru, nastavenie systému atď.) Je lepšie reštartovať počítač používateľa. A na serveroch RDS vynútiť pozastavenie pozastavených relácií pomocou politík v tejto časti Konfigurácia počítača-> Zásady-> Šablóny pre správu-> Komponenty Windows-> Služby vzdialenej pracovnej plochy-> Hostiteľ relácie vzdialenej pracovnej plochy-> Časové limity relácie.

V doméne so systémom Windows Server 2016 môžete pomocou novej funkcie Dočasné členstvo v skupine dočasne udeliť administratívne práva.

V tejto časti som opísal pravidlá priority, ktoré vám pomôžu zvýšiť úroveň ochrany správcovských účtov vo vašej doméne Windows. Tento článok, samozrejme, netvrdí, že ide o plnohodnotnú príručku o ochrane a obmedzovaní práv správcovských účtov, ale môže sa stať východiskovým bodom pre budovanie bezpečnej infraštruktúry. Na ďalšie štúdium tejto témy odporúčam začať so štúdiom dokumentácie spoločnosti Microsoft: Najlepšie postupy na zabezpečenie služby Active Directory.