Skôr alebo neskôr sa každý správca služby Active Directory musí vyrovnať s potrebou auditovať zmeny v službe Active Directory a táto otázka sa môže stať naliehavejšou, čím väčšia a zložitejšia je štruktúra služby Active Directory a čím väčší je zoznam ľudí, ktorým sú na konkrétny web alebo kontajner AD delegované práva na správu. Správca (alebo špecialista na informačnú bezpečnosť) by sa mohol zaujímať o tieto otázky:

- kto vytvoril / odstránil používateľa alebo skupinu AD

- kto povolil / zablokoval používateľa

- z ktorej adresy bolo zmenené / obnovené heslo používateľa domény

- kto vytvoril / upravil skupinovú politiku atď..

V skupine operačných systémov Windows existujú vstavané prostriedky na auditovanie zmien v rôznych objektoch, ktoré sú, podobne ako mnoho iných nastavení systému Windows, schopné riadiť pomocou skupinových politík..

poznámka. Tému auditu systému Windows sme sa už zmienili v článku: „Auditovanie prístupu k súborom a priečinkom v systéme Windows 2008“Pozrime sa na konkrétny príklad metodiky umožňujúcej audit zmien v nastaveniach používateľov a členstve v skupinách služby Active Directory (podľa tejto techniky môžete povoliť sledovanie ďalších kategórií udalostí).

obsah:

- Zásady rozšíreného auditu systému Windows

- Nastavenie auditovania zmien účtov a skupín služby Active Directory

- Hlavné nevýhody integrovaného systému auditu Windows

Zásady rozšíreného auditu systému Windows

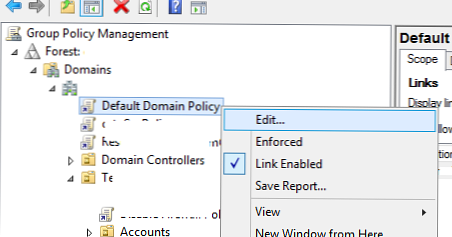

Vytvorte nový objekt zásad skupiny (Group Policy) s názvom Audit Changes in AD. Prejdite do sekcie úprav a rozbaľte vetvu Konfigurácia počítača> Zásady> Nastavenia systému Windows> Nastavenia zabezpečenia> Rozšírená konfigurácia auditu. Táto vetva skupinovej politiky obsahuje pokročilé zásady auditu, ktoré je možné aktivovať v rodine OS Windows na sledovanie rôznych udalostí. Vo Windows 7 a Windows Server 2008 R2 sa počet udalostí, pre ktoré môžete vykonať audit, zvýši na 53. Týchto 53 zásad auditu (takzvané zásady podrobného auditu) sa nachádza vo vetve. Nastavenia zabezpečenia \ Rozšírená konfigurácia politiky auditu zoskupené do 10 kategórií:

- Prihlasovanie účtu - audit poverení, služba autentifikácie Kerberos, operácie lístkov Kerberos a ďalšie prihlasovacie udalosti

- Správa účtu - sledovanie zmien v používateľských a počítačových účtoch, ako aj informácií o skupinách AD a ich členstve

- Podrobné sledovanie - audit činnosti jednotlivých aplikácií (RPC, DPAPI)

- Prístup DS - Pokročilý audit zmien v objektoch AD DS (Active Directory Domain Services)

- Prihlásenie / odhlásenie - audit interaktívnych a sieťových pokusov o prihlásenie do počítačov a doménových serverov, ako aj zámkov účtov

- Prístup k objektom - audit prístupu k rôznym objektom (kernel, súborový systém a zdieľané priečinky, register, certifikačné služby atď.)

- Zmena politiky - zmeny auditu v skupinových politikách

- Použitie privilégií - audit prístupových práv k rôznym kategóriám údajov

- systém - zmeny v nastaveniach počítačov, ktoré sú z hľadiska zabezpečenia potenciálne kritické

- Globálny objektový prístupový audit - umožňujú správcovi vytvárať svoje vlastné zoznamy prístupových práv, ktoré sledujú zmeny v registri a systéme súborov na všetkých predmetoch záujmu

Aby sa systém nepreťažil zbytočnou prácou a protokoly zbytočnými informáciami, odporúča sa používať iba minimálnu nevyhnutnú sadu kontrolovaných parametrov..

Nastavenie auditovania zmien účtov a skupín služby Active Directory

V tomto prípade nás zaujíma táto kategória Správa účtu, umožnenie auditu zmien v skupinách riadenia skupiny zabezpečenia auditu) a auditu užívateľských účtov (politika Auditovanie užívateľských účtov). Údaje o zásadách auditu aktivujeme nastavením sledovania iba úspešných zmien (úspech).

Zostáva prepojiť túto politiku s kontajnerom obsahujúcim účty radičov domény (v predvolenom nastavení je to radiče domény OU) a uplatňovať túto politiku (po čakaní 90 minút alebo spustením príkazu gpupdate / force).

Po uplatnení tejto politiky sa informácie o všetkých zmenách v používateľských kontách a členstve v skupinách zaznamenajú do radičov domény v protokole zabezpečenia. Na nasledujúcom obrázku je uvedená udalosť, ktorá určuje okamih, keď bol používateľ odstránený zo skupín služby Active Directory (v prípade, že vidíte, kto, kedy a kto bol zo skupiny odstránený).

Protokol predvolene zobrazuje všetky protokolované udalosti zabezpečenia. Aby sa zjednodušilo vyhľadávanie požadovanej udalosti, môže sa denník filtrovať podľa konkrétneho ID udalosti. V prípade, že nás zaujímajú len udalosti, napríklad zmena hesla používateľa v doméne, musíte filter povoliť pomocou ID 4724.

Nasleduje zoznam niektorých ID udalostí, ktoré možno budete musieť vyhľadať a filtrovať v protokole Security Practice:

ID udalosti v kontexte skupinových zmien AD:

4727: Bola vytvorená bezpečnostná globálna skupina.

4728: Člen bol pridaný do globálnej skupiny s povoleným zabezpečením.

4729: Člen bol odstránený z globálnej skupiny s povoleným zabezpečením.

4730: Globálna skupina s povoleným zabezpečením bola odstránená.

4731: Bola vytvorená miestna skupina s povoleným zabezpečením.

4732: Člen bol pridaný do lokálnej skupiny s povoleným zabezpečením.

4733: Člen bol odstránený z miestnej bezpečnostnej skupiny.

4734: Lokálna skupina s povoleným zabezpečením bola odstránená.

4735: Lokálna skupina s povoleným zabezpečením bola zmenená.

4737: Bola zmenená bezpečnostná globálna skupina.

4754: Bola vytvorená univerzálna skupina s povoleným zabezpečením.

4755: Bola zmenená univerzálna skupina s povoleným zabezpečením.

4756: Člen bol pridaný do zabezpečenej univerzálnej skupiny.

4757: Člen bol odstránený z bezpečnostnej univerzálnej skupiny.

4758: Univerzálna skupina s povoleným zabezpečením bola odstránená.

4764: Typ skupiny sa zmenil.

ID udalosti v súvislosti so zmenami v používateľských účtoch v roku 2006 AD:

4720: Bol vytvorený užívateľský účet.

4722: Používateľský účet bol povolený.

4723: Uskutočnil sa pokus o zmenu hesla účtu.

4724: Uskutočnil sa pokus o obnovenie hesla účtu.

4725: Používateľský účet bol deaktivovaný.

4726: Používateľský účet bol odstránený.

4738: Používateľský účet bol zmenený.

4740: Používateľský účet bol zablokovaný.

4765: História SID bola pridaná k účtu.

4766: Pokus o pridanie histórie SID do účtu zlyhal.

4767: Používateľský účet bol odomknutý.

4780: Zoznam ACL bol nastavený na účty, ktoré sú členmi skupín správcov.

4781: Názov účtu bol zmenený:

4794: Uskutočnil sa pokus o nastavenie režimu obnovenia adresárových služieb.

5376: Poverenia poverenia manažéra boli zálohované.

5377: Poverenia Credential Manager boli obnovené zo zálohy.

Hlavné nevýhody integrovaného systému auditu Windows

Štandardné prostriedky na prezeranie a analýzu protokolov v systéme Windows však majú určité nevýhody..

Konzola Event Viewer prirodzene poskytuje iba základné funkcie na prezeranie a vyhľadávanie informácií o určitých udalostiach v systéme a neznamená možnosť komplexného spracovania, zoskupovania a agregácie informácií. V skutočnosti táto úloha závisí úplne od schopnosti a úrovne školenia správcu systému alebo inžiniera zabezpečenia informácií, ktorý pomocou rôznych skriptov (napríklad powerhell alebo vbs) alebo kancelárskych nástrojov môže vyvinúť svoj vlastný systém na import a vyhľadávanie protokolov..

Nezabudnite tiež, že pomocou vstavaných nástrojov systému Windows je ťažké kombinovať protokoly z rôznych radičov domény (môžete samozrejme využiť možnosť presmerovania protokolov do systému Windows, ale tento nástroj tiež nie je flexibilný), takže budete musieť hľadať požadovanú udalosť na všetkých radičoch domény (v veľké siete, je to veľmi drahé).

Pri organizovaní systému na auditovanie zmien v AD pomocou bežných nástrojov Windows musíte vziať do úvahy, že do systémového denníka je zapísaných veľké množstvo udalostí (často nepotrebných), čo vedie k jeho rýchlemu vyplneniu a prepísaniu. Aby bolo možné pracovať s archívom udalostí, je potrebné zvýšiť maximálnu veľkosť protokolu a zakázať prepisovanie, ako aj vyvinúť stratégiu pre import a čistenie protokolov..

Z týchto dôvodov je vhodnejšie použiť softvérové balíčky tretích strán na audit zmien AD vo veľkých a distribuovaných systémoch. Nedávno napríklad výrobky, ako sú napr NetWrix Active Directory Report Report Report alebo ChangeAuditor pre Active Directory.