Windows Server 2012 predstavil nový koncept pre centrálnu správu celofiremného prístupu k súborom a priečinkom s názvom Dynamické riadenie prístupu. Hlavný rozdiel medzi novým systémom dynamického riadenia prístupu od starého systému prístupu k súborom a priečinkom Zoznam kontroly prístupu (ACL - zoznamy riadenia prístupu), ktorý umožňuje poskytovať prístup iba k používateľským kontám a skupinám, je ten, ktorý používa dynamické riadenie prístupu (DAC). Môžete riadiť prístup na základe takmer všetkých daných atribútov a dokonca aj kritérií. Pomocou dynamického riadenia prístupu v systéme Windows Server 2012 môžete vytvoriť pravidlá riadenia celého prístupu k údajom, ktoré vám umožňujú napríklad skontrolovať, či je používateľ v určitých skupinách, či je členom finančného oddelenia a či jeho tablet podporuje šifrovanie RMS. Tieto pravidlá vo forme politík je možné neskôr uplatniť na ľubovoľný (alebo všetky) súborové servery organizácie, čím sa vytvorí jednotný bezpečnostný systém..

Nevýhody prístupu založeného na ACL

Ako bol prístup k zdieľaným adresárom na súborových serveroch implementovaný pred objavením sa dynamickej kontroly prístupu. Konkrétne prístupové zoznamy sú priradené zdieľanému priečinku na úrovni NTFS a / alebo gule, ktoré zahŕňajú určité skupiny v AD (alebo skupinách lokálnych serverov) alebo v konkrétnych účtoch. Aby užívateľ získal prístup k požadovanému adresáru, správca ho musel zahrnúť do príslušnej skupiny. Aké sú nevýhody takéhoto modelu riadenia prístupu??

· Prístup je regulovaný iba na základe členstva v skupine

· S veľkým počtom zdieľaných priečinkov je potrebné vytvoriť veľké množstvo skupín (výsledkom bude zvýšenie lístka na Kerberos)

· Neexistuje žiadna možnosť riadenia prístupu na základe charakteristík užívateľského zariadenia, z ktorého sa užívateľ pripája

· Neschopnosť implementovať zložité prístupové scenáre

Ak je riadenie prístupu založené iba na ACL, nie je neobvyklé, že používateľ omylom odovzdá dôverné informácie (napríklad platy najvyšších manažérov) do verejného zdroja, kde sa ho môžu všetci zoznámiť..

Vyššie uvedené nevýhody sú navrhnuté tak, aby eliminovali technológiu dynamického riadenia prístupu..

Windows Server 2012 Dynamic Architecture Control Architecture and Principles

V systéme Windows Server 2012 vytvára Dynamic Access Control ďalšiu úroveň riadenia prístupu pre súborové objekty na úrovni celej domény a na týchto objektoch. naďalej fungovať povolenia NTFS

(ACL). Upozorňujeme, že pravidlá DAC sa môžu uplatňovať všade, bez ohľadu na to, aké práva NTFS sú nastavené na objekt..

Jedným z hlavných konceptov modelu DAC je koncept pohľadávka (žiadosť alebo schválenie). V modeli riadenia prístupu Windows Server 2012 je nárok atribútom Active Directory, ktorý je definovaný na použitie s politikami centrálneho prístupu. Ako kritérium môžete použiť takmer všetky parametre uložené v službe AD, ktoré patria ku konkrétnemu objektu, napríklad ID zariadenia, spôsob prihlásenia, umiestnenie, osobné údaje atď. Pohľadávky sa konfigurujú pomocou riadiacej konzoly Centrum správcov služby Active Directory (ADAC) v novom kontajneri Prístup založený na nárokoch. V tomto kontajneri (pôvodne prázdny) môžete vytvoriť svoje vlastné výkazy a priradiť ich k atribútom používateľov alebo počítačov. Na základe hodnôt nárokov je možné určiť, či povoliť prístup danému používateľovi / zariadeniu ku konkrétnemu objektu systému súborov..

Ďalší komponent DAC sú vlastnosti prostriedkov (prostriedky vlastnosti), pomocou ktorej sa určia vlastnosti zdrojov, ktoré sa v budúcnosti použijú v pravidlách autorizácie. Vlastnosti prostriedkov sú tiež samostatným kontajnerom v nástroji Dynamic Access Control..

Nasledovné prvky DAC sú pravidlá centrálneho prístupu a zásady centrálneho prístupu.. centrálnejprístup pravidlá popíšte, akú úroveň prístupu k súborom, ku ktorým používateľom, s ktorými špecifikovanými schváleniami, z ktorých zariadení atď.. centrálnej prístup politika - Toto je zásada, ktorá obsahuje pravidlá pravidiel centrálneho prístupu, ktoré sa budú distribuovať prostredníctvom organizácie prostredníctvom GPO v celej organizácii (alebo konkrétnom OU)..

Ako môžem prepnúť na model dynamického riadenia prístupu v organizácii:

1. Vytvorte jeden alebo niekoľko druhov podnebia.

2. Aktivujte jednu alebo niekoľko vlastností prostriedkov (značky alebo značky objektov súborov).

3. Vytvorte pravidlo pravidla centrálneho prístupu, ktoré definuje podmienky pre udelenie prístupu

4. Pridajte vytvorené pravidlá do politiky centrálneho prístupu

5. Použitie skupinových politík na distribúciu CAP na súborové servery

Pred implementáciou dynamického riadenia prístupu musíte samozrejme nakonfigurovať systém klasifikácie súborov, ako je to opísané v článku: Klasifikácia súborov pomocou infraštruktúry klasifikácie súborov v systéme Windows Server 2012. Fáza určenia a klasifikácie údajov uložených na súborových serveroch je najťažšia a časovo najnáročnejšia, výsledkom čoho je priradí tagy NTFS spravovaným súborovým objektom.

Ako sa kontrolujú povolenia na prístup do súboru / adresára koncového používateľa, pretože teraz sa okrem povolení NTFS kontroluje aj súlad podnebia? Postupnosť kontroly povolení je nasledovná:

Zdieľajte ACL

Politika centrálneho prístupu

NTFS ACL

Príklad dynamického riadenia prístupu v systéme Windows Server 2012

Pokúsme sa v praxi porozumieť možnému príkladu konfigurácie DAC v systéme Windows 2012. Predpokladajme, že chceme vytvoriť prístupovú politiku, ktorá reguluje prístup na základe oddelenia používateľov a krajiny, v ktorej sa nachádza..

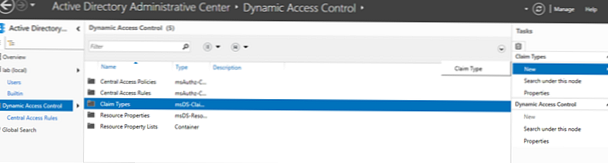

Pomocou konzoly AD Administration Center vytvorte dva nové nároky: Department a Country. Ak to chcete urobiť, choďte do kontajnera Dynamická kontrola prístupu -> Typy reklamácií a vyberte nový:

Vytvorte nový príkaz s menom oddelenie :

a krajiny :

V atribúte Country zadajte dva preddefinované (navrhol) hodnoty (EG - Egypt a QR - Katar):

Potom vytvorte nové vlastnosti prostriedkov na schválenie pre krajinu: New-> Resource Properties.

Potom v kontajneri Vlastnosti prostriedku aktivujte vyhlásenie oddelenia.

Teraz vytvorte nové pravidlo Pravidlo centrálneho prístupu. Toto pravidlo bude uvádzať povolenia, ktoré sa vzťahujú na objekt, ak sa nárok zhoduje s pravidlom opísaným v CAR.

Predpokladajme, že máme pravidlo, ktoré definuje, že používali správcov financií (Department = Finance and County = EG), majú plný prístup a používatelia finančných manažérov (Department = Finance) majú úplný prístup len na čítanie. Toto pravidlo sa uplatňuje na všetky pravidlá klasifikované ako súvisiace s finančným oddelením:

Výsledkom bude, že pravidlo bude vyzerať takto:

Potom vytvorte politiku centrálneho prístupu (CAP), ktorá sa použije na všetky súborové servery pomocou GPO.

Do novej politiky SPP zahrneme pravidlo pre predtým vytvorené finančné oddelenie:

Ďalej sa pravidlo Pravidlá centrálneho prístupu pomocou skupinových politík musí uplatňovať na všetky súborové servery. Ak to chcete urobiť, vytvorte novú politiku GPO a prepojte ju s OU so súborovými servermi.

V okne Editor politiky správy skupiny prejdite na Konfigurácia počítača-> Politiky-> Nastavenia systému Windows-> Nastavenia zabezpečenia-> Pravidlá prístupu k súborovému systému - centrálne riadenie -> Spravovať zásady centrálneho prístupu.

V okne nastavení Konfigurácia zásad centrálneho prístupu pridajte pravidlá finančných údajov a kliknite na tlačidlo OK.

Ďalej musíte povoliť všetkým radičom domény priradenie klimov. Toto sa vykonáva aj pomocou GPO, v takom prípade však musíme upraviť politiku radiča domény - štandardné doména radiče politika . Prejdite do sekcie Konfigurácia počítača-> Politiky-> Šablóny pre správu-> Systém-> KDC. Otvorená možnosť Podpora KDC pre nároky, zložené overovanie a obrnenie Kerberos, nastavte ju na Enabled a v rozbaľovacom zozname vyberte Supported

Ukončite Editor zásad skupiny a pomocou príkazu aktualizujte politiky na radiči domény a súborových serveroch

gpupdate / force

Pozrime sa, čo sme dostali.

Otvorte súbor na serveri, pre ktorý politika, ktorú sme vytvorili, použije vlastnosti ktoréhokoľvek zdieľaného priečinka alebo dokumentu a prejdite na kartu Klasifikácia. Ako vidíte, objavili sa v ňom dve vyhlásenia. Ak automatická klasifikácia nie je nakonfigurovaná, ich hodnoty sa nenastavia..

Poznámka: Aby mohli byť pri prístupe k súboru skontrolované povolenia DAC, používatelia musia mať prístup k adresáru / súboru na úrovni NTFS. V tomto príklade poskytneme všetkým úplný prístup k NTFS..

Skontrolujte aktuálne povolenia pre priečinok.

Prejdite na kartu Centrálna politika a použite pravidlá finančných údajov..

Ak používateľ nemá priradené nároky (je v správnej skupine, ale nemá definované žiadne atribúty oddelenia a krajiny), nebude mať prístup k adresáru.

záver

Pomocou kombinácie technológií DAC, AD RMS (ako organizovať dynamické šifrovanie súborov pomocou služieb AD RMS a FCI) a FCI môžete vytvoriť výkonné schémy na riadenie prístupu k dokumentom a ochranu citlivých informácií implementáciou plnohodnotného systému DLP založeného na infraštruktúre Windows Server 2012..