V tomto článku podrobne popíšeme postup nasadenia služby vzdialeného prístupu na priamy prístup na najnovšej serverovej platforme spoločnosti Microsoft - Windows Server 2012 R2. Vo všeobecnosti platí, že služba priameho prístupu zahŕňa niekoľko scenárov. Pokúsime sa zvážiť najbežnejší scenár organizácie služby DirectAccess..

Skôr ako začnete, krátko si spomeňte, čo je to služba DirectAccess. Komponent DirectAccess bol prvýkrát predstavený spoločnosťou Micrisoft v systéme Windows Server 2008 R2 a bol navrhnutý na organizovanie transparentného prístupu vzdialených počítačov k interným sieťovým zdrojom spoločnosti. Pri pripojení cez DA môže užívateľ plne využívať firemné a doménové služby a pracovníci technickej podpory IT spravujú tieto počítače a udržiavajú ich z hľadiska bezpečnosti aktuálne. DirectAccess je v jadre podobne ako tradičné pripojenie VPN k podnikovej sieti. zvážiť hlavné rozdiely medzi DirectAccess a VPN:

- Na nadviazanie spojenia pomocou DirectAccess nemusí užívateľ spustiť klienta VPN - pripojenie sa vytvorí automaticky, keď je prístup na internet

- Ak chcete nadviazať spojenie medzi klientom DA a serverom, musíte otvoriť iba 443 portov

- Počítač používateľa musí byť umiestnený v doméne AD, čo znamená, že sa naň vzťahujú všetky zásady skupiny domén (samozrejme, existujú triky, ktoré vám umožňujú spustiť sieť VPN pred vstupom do systému Windows, ale zvyčajne sa to nevykonáva).

- Komunikačný kanál medzi vzdialeným počítačom a podnikovou bránou je šifrovaný pomocou robustných algoritmov pomocou protokolu IPsec

- Je možné zorganizovať dvojfaktorovú autentifikáciu pomocou systému jednorazového hesla

Aké sú hlavné rozdiely medzi verziou DirectAccess v systéme Windows Server 2012/2012 R2 a verziou Windows 2008 R2. Hlavným rozdielom je zníženie požiadaviek na súvisiacu infraštruktúru. Napríklad:

- Server DirectAccess teraz nemusí byť okrajovým serverom, teraz sa môže nachádzať za NAT.

- V prípade, že sa Windows 8 Enterprise používa ako vzdialený klient, nie je potrebné nasadiť internú infraštruktúru PKI (za autentifikáciu klienta bude zodpovedný proxy server Kerberos umiestnený na serveri DA)

- Nie nevyhnutne sa stala dostupnosťou IPv6 vo vnútornej sieti organizácie

- Podpora OTP (One Time Password) a NAP (Network Access Protection) bez potreby nasadenia UAG

Požiadavky a infraštruktúra potrebná na nasadenie DirectAccess v systéme Windows Server 2012 R2

- Práva administrátora domény a domény Active Directory

- Dedikovaný (odporúčaný) server DA so systémom Windows Server 2012 R2, zahrnutý v doméne Windows. Server má 2 sieťové karty: jednu umiestnenú vo vnútornej podnikovej sieti a druhú v sieti DMZ

- Vyhradená podsiete DMZ

- Názov externého DNS (skutočný alebo prostredníctvom DynDNS) alebo IP adresa prístupná z Internetu, ku ktorému sa pripoja klienti DirectAccess

- Nakonfigurujte presmerovanie prenosu z portu TCP 443 na adresu servera DA

- Nasadená infraštruktúra PKI na vydávanie certifikátov. Certifikačná autorita musí zverejniť šablónu certifikátu Webový server a je možné ho prijímať automaticky (automatické prihlásenie) (ak sa ako klienti budú používať iba Windows 8 - PKI je voliteľné).

- Klientmi môžu byť počítače s vydaniami Windows 7 a Windows 8.x verzie Professional / Enterprise

- Skupina AD, ktorá bude pozostávať z počítačov, ktoré sú povolené na pripojenie k sieti prostredníctvom priameho prístupu (napríklad táto skupina sa bude nazývať DirectAccessPočítače)

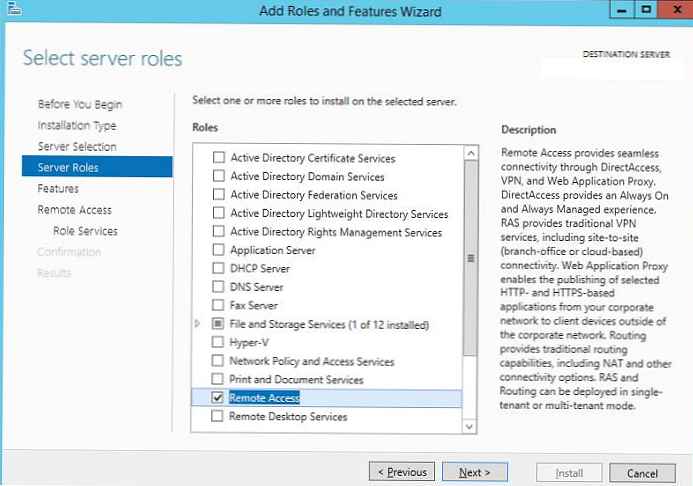

Inštalácia úlohy vzdialeného prístupu

Spustite konzolu Server Manager a na inštaláciu roly Remote Access použite sprievodcu Add Roles and Features.

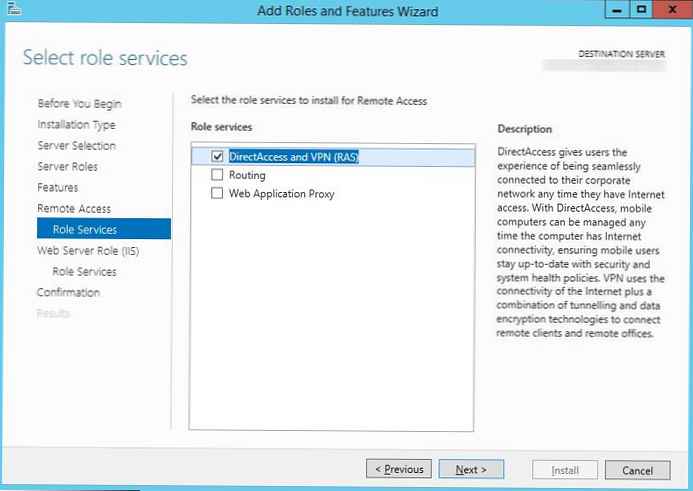

Ako súčasť úlohy Vzdialený prístup musíte nainštalovať službu DirectAccess a VPN (RAS).

Všetky ostatné závislosti sú predvolene ponechané..

Konfigurovať priamy prístup v systéme Windows Server 2012 R2

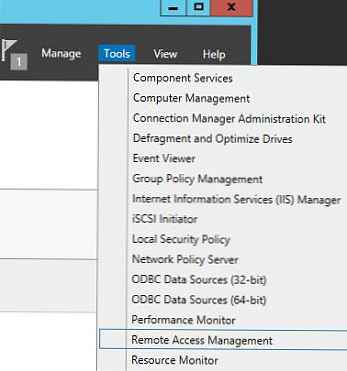

Po dokončení inštalácie služby Remote Access otvorte modul snap-in Nástroje -> Správa vzdialeného prístupu.

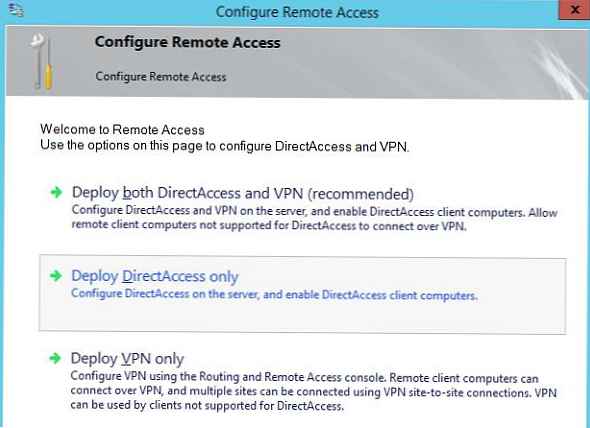

Spustí sa Sprievodca konfiguráciou úlohy vzdialeného prístupu. Naznačujeme, že musíme nainštalovať iba rolu DA - Nasadiť iba DirectAccess.

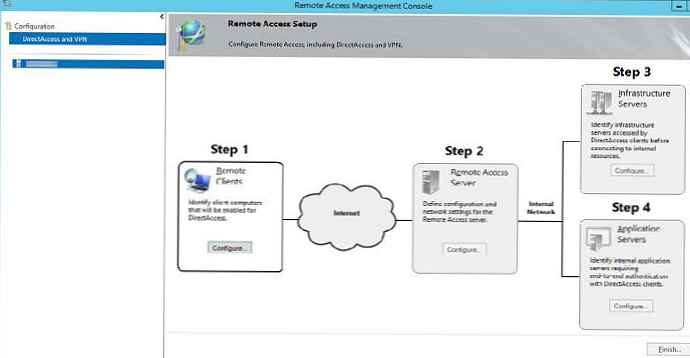

Potom by sa malo otvoriť okno, v pravej polovici ktorého sú zobrazené štyri fázy (krok 1 - 4) konfigurácie služby DA v grafickej podobe..

Krok 1 (Krok 1: Vzdialení klienti).

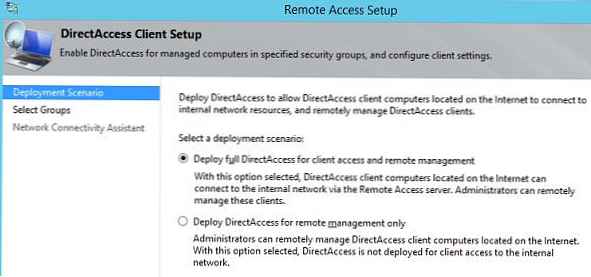

Poukazujeme na to, že nasadzujeme plnohodnotný server DirectAccess s možnosťou prístupu ku klientom a ich diaľkovému ovládaniu. Nasadiť plnú DirectAccess pre prístup klientov a vzdialenú správu.

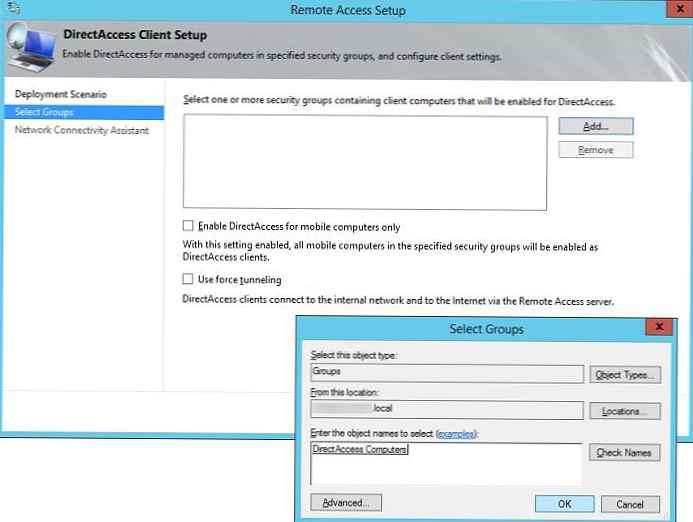

Ďalej kliknutím na tlačidlo Pridať musíte zadať skupiny zabezpečenia AD, ktoré budú obsahovať účty počítačov, ktoré sa môžu pripojiť k podnikovej sieti prostredníctvom priameho prístupu (v našom príklade je to skupina DirectAccessComputers).

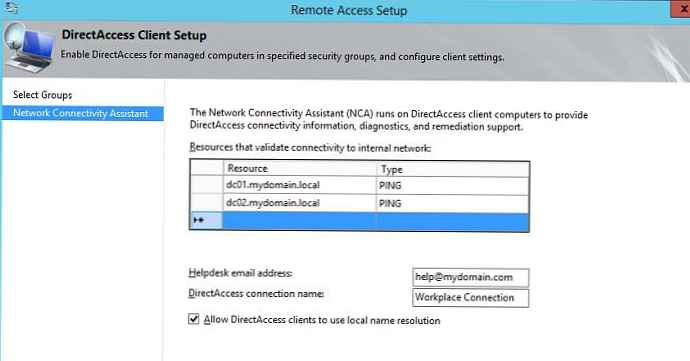

Ďalším krokom je určenie zoznamu interných sieťových názvov alebo adries URL, pomocou ktorých môže klient overiť (požiadavka Ping alebo HTTP), či je pripojený k podnikovej sieti. Tu môžete tiež zadať kontaktnú e-mailovú adresu helpdesku a názov pripojenia DirectAccess (toto sa zobrazí v sieťových pripojeniach klienta). Ak je to potrebné, môžete povoliť povoliť klientom DirectAccess používať rozlíšenie lokálneho názvu, čo klientovi umožňuje používať interné servery DNS spoločnosti (adresy serverov DNS možno získať prostredníctvom DHCP).

Druhá fáza (Krok 2: Server vzdialeného prístupu)

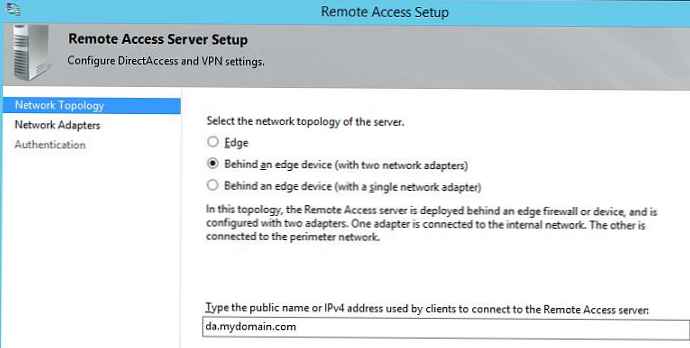

Ďalším krokom je konfigurácia servera Remote Access. Naznačujeme, že náš server pre vzdialený prístup je konfiguráciou s dvoma sieťovými kartami - Za okrajovým zariadením (s dvoma sieťovými adaptérmi), jeden z nich je umiestnený v podnikovej sieti a druhý je pripojený priamo k internetu alebo podsiete DMZ. Tu musíte zadať externý názov DNS alebo IP adresu na internete (z tejto adresy sa port 443 posiela na externé rozhranie servera DirectAccess), ku ktorému by sa mali DA klienti pripojiť.

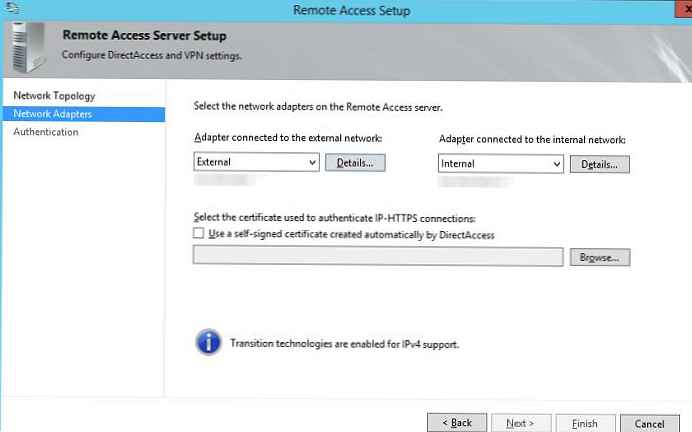

Potom musíte určiť, ktorá sieťová karta sa bude považovať za internú (interný - LAN), a ktoré vonkajšie (Externé - DMZ).

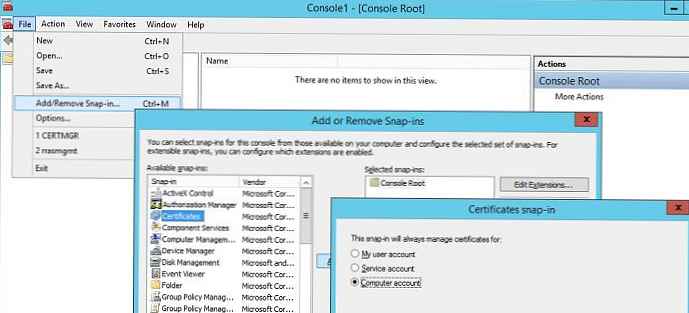

Spustime sprievodcu nastavením servera Direct Access a vygenerujeme certifikát servera DA. Za týmto účelom vytvorte nový modul snap-in mmc, do ktorého pridáme konzolu certifikáty, správa certifikátov lokálneho počítača (Počítačový účet)

V konzole správy certifikátov požadujeme nový osobný certifikát kliknutím pravým tlačidlom myši na túto sekciu Certifikáty (miestny počítač) -> Osobné -> Certifikáty a výber v ponuke Všetky úlohy-> Vyžiadať nový certifikát

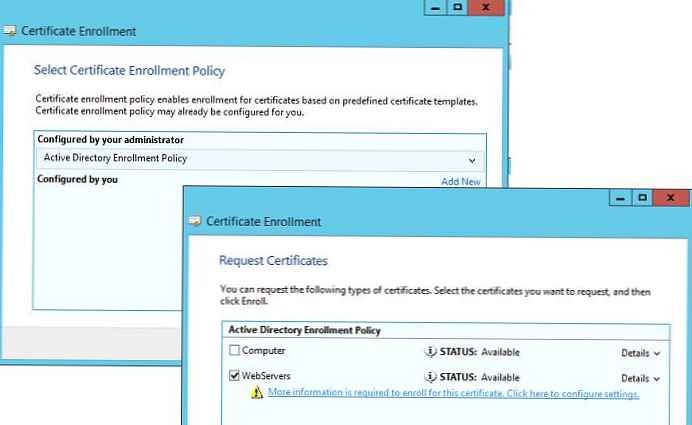

Vyžiadajte si certifikát prostredníctvom politiky Pravidlá zápisu do služby Active Directory. Máme záujem o certifikát založený na šablóne webservers.

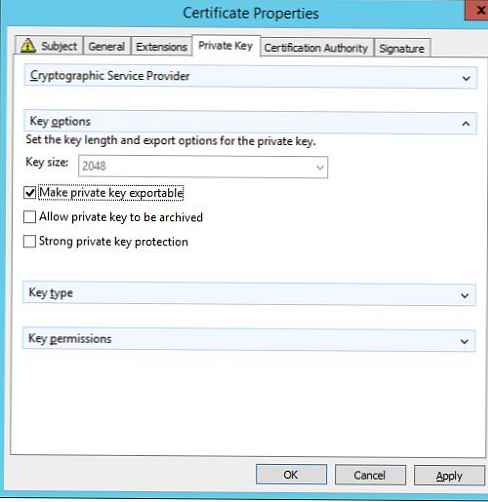

V nastaveniach pre vyžiadanie nového certifikátu na karte predmet vyplňte polia identifikujúce našu spoločnosť a na karte Súkromný kľúč uveďte, že je možné exportovať súkromný kľúč certifikátu (Zabezpečte exportovanie súkromného kľúča).

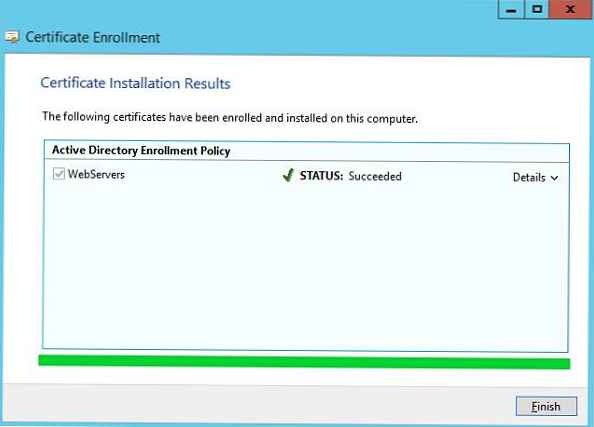

Uložte zmeny a požiadajte CA o nový certifikát.

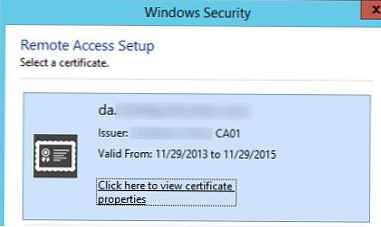

Vrátime sa do okna nastavení servera DirectAccess a kliknutím na tlačidlo Prehľadávať vyberieme vygenerovaný certifikát.

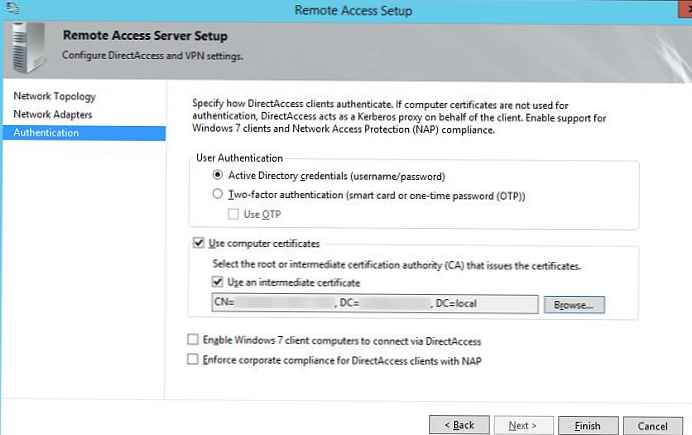

V ďalšom kroku sprievodcu vyberieme metódu autentifikácie pre klientov s priamym prístupom. Uvedieme, že sa používa autentifikácia pomocou prihlasovacieho mena a hesla AD (prihlasovacie údaje služby Active Directory - používateľské meno / heslo). Začiarknite políčko Použiť certifikáty počítača a Použiť prechodný certifikát. Kliknutím na tlačidlo Prehľadávať musíte určiť certifikačnú autoritu, ktorá bude zodpovedná za vydávanie klientskych certifikátov.

rada. Pripomeňme, že ak počítače so systémom Windows 8 budú fungovať ako klienti, nemusíte inštalovať svoje certifikačné centrum. Ak začiarknete políčko Povoliť pripojenie klientskych počítačov so systémom Windows 7 prostredníctvom rozhrania DirectAccess (PKI sa bude musieť nasadiť bez problémov, klienti v systéme Windows 7 bez neho nebudú môcť pracovať).

Tretia fáza (Krok 3: Servery infraštruktúry)

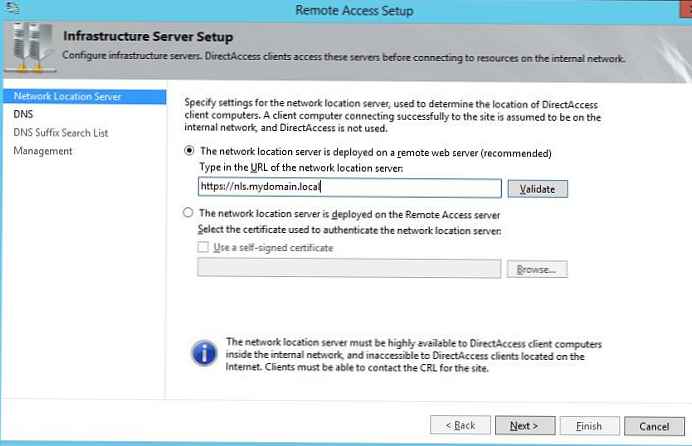

Treťou fázou je konfigurácia serverov infraštruktúry. Budeme požiadaní o zadanie adresy servera Network Location Server umiestneného vo firemnej sieti. Server sieťového umiestnenia - je to server, pomocou ktorého môže klient určiť, že je umiestnený vo vnútornej sieti organizácie, t.j. na pripojenie nie je potrebné používať DA. Server NLS môže byť akýkoľvek interný webový server (aj s predvolenou stránkou IIS). Hlavnou požiadavkou je, aby server NLS nebol prístupný mimo podnikovej siete..

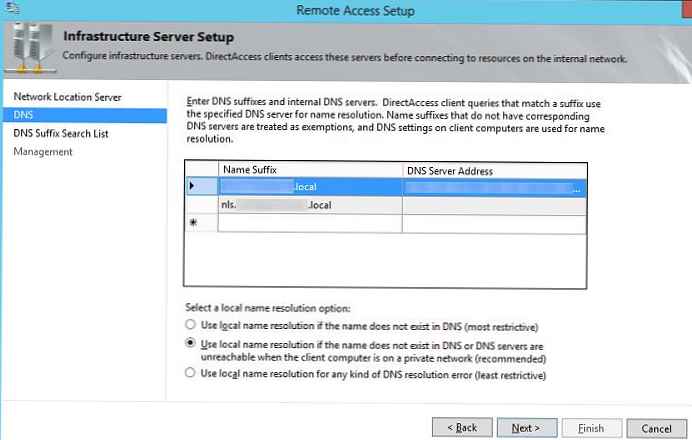

Ďalej uvádzame servery DNS na preklad názvov klientmi. Odporúča sa ponechať možnosť Ak názov neexistuje na serveroch DNS alebo DNS, ak je klientsky počítač v súkromnej sieti, nie je možné ho použiť.).

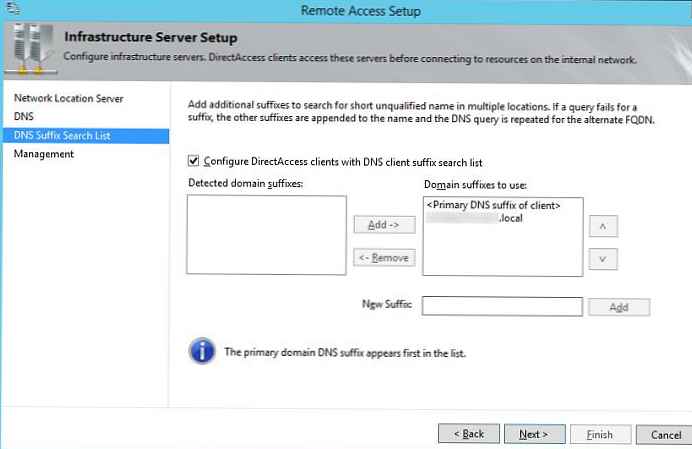

Potom označte prípony DNS interných domén v poradí podľa priority ich použitia.

V okne Nastavenia správy nebudeme nič špecifikovať.

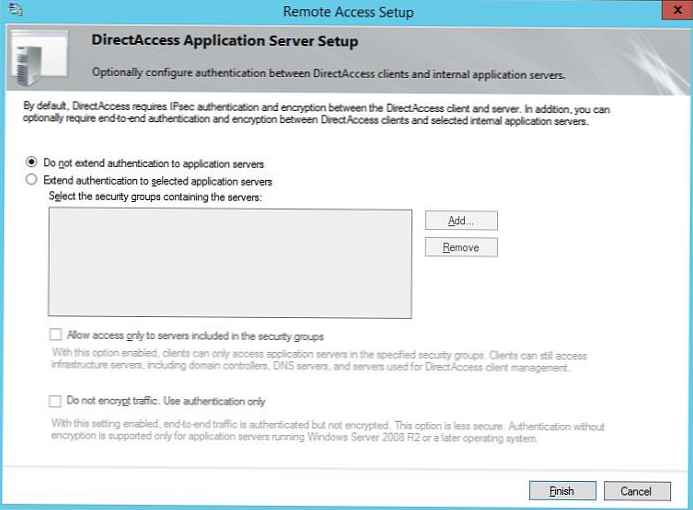

Štvrtý krok (Krok 4: Aplikačné servery)

Fáza nastavenia aplikačných serverov. V tomto bode môžete nakonfigurovať ďalšie overovanie a šifrovanie prenosu medzi internými aplikačnými servermi a klientmi DA. Nepotrebujeme to, takže ponechajte možnosť Nešírujte autentifikáciu na aplikačné servery.

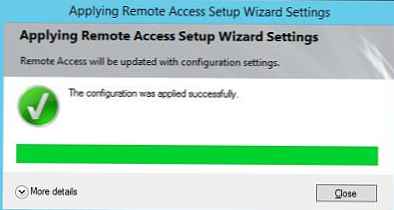

Týmto sa dokončí Sprievodca konfiguráciou roly vzdialeného prístupu, zmeny musíme iba uložiť.

Po dokončení sprievodcu sa vytvoria dve nové skupinové politiky, DirectAccess Client Settings a DirectAcess Server Settings, ktoré sú pripojené ku koreňu domény. Môžete ich tam nechať alebo odkazovať na požadovanú organizačnú jednotku.

Testovanie priameho prístupu na klientovi Windows 8

Ak chcete otestovať priamy prístup od klienta, pridajte tento počítač (nezabudnite, že musí ísť o počítač so systémom Windows 8.X Enterprise) do skupiny DirecAccessCompurers, aktualizujte v ňom politiky skupiny (gpupdate / force).

rada. Pripomeňme, že v systéme Windows Server 2012 sa objavila funkčnosť offline zaradenia počítača do domény prostredníctvom rozhrania DirectAccess bez potreby fyzického pripojenia klientskeho počítača k podnikovej sieti..Testovacie zariadenie odpojujeme od podnikovej siete a pripájame sa na internet prostredníctvom Wi-Fi. Systém sa automaticky pripája k podnikovej sieti prostredníctvom rozhrania DirectAccess, čoho dôkazom je stav Pripojené na ikone Pripojenie na pracovisku (to je to, čo sme v zozname sietí nazvali naše pripojenie pri nastavovaní servera)..

Pripojenie k sieti prostredníctvom DirectAccess je možné skontrolovať pomocou príkazu PowerShell:

Get- DAConnectionStatus

Ak sa vráti ConnectedRemotely vzdialene, potom sa pripojí DA k podnikovej sieti