jednoposteľová znamenie-na (SSO - technológia jednotného prihlásenia) je technológia, ktorá umožňuje už overenému (prihlásenému) používateľovi prístup k iným službám bez opätovného overenia totožnosti. Uplatňuje sa na technológiu terminálového servera diaľkový Desktop služby, SSO vám umožňuje uložiť užívateľa, ktorý je prihlásený do doménového počítača, z opakovaného zadávania mena a hesla jeho účtu v okne klienta RDP pri pripájaní k serverom RDS alebo spúšťaniu publikovaných aplikácií RemoteApp..

V tomto článku popisujeme funkcie nastavenia transparentnej autorizácie (Single Sign-On) používateľov na serveroch RDS so systémom Windows Server 2016 a 2012 R2.

Environmentálne požiadavky:

- Sprostredkovateľ pripojenia a všetky servery RDS musia používať systém Windows Server 2012 alebo vyšší;

- SSO funguje iba v doménovom prostredí: musia sa používať používateľské účty služby Active Directory a do domény musia byť zahrnuté servery RDS a pracovné stanice používateľov;

- Klienti RDP musia používať klienta RDP verzie 8.0 a vyššej (nebude fungovať pri inštalácii tejto verzie klienta RDP v systéme Windows XP);

- Na strane klienta sú podporované nasledujúce verzie systému Windows 10 / 8.1 / 7;

- SSO pracuje s autentifikáciou pomocou hesla (smart karty nie sú podporované);

- Úroveň zabezpečenia RDP (Security Layer) v nastaveniach pripojenia musí byť nastavená na Negotiate alebo SSL (TLS 1.0) a šifrovanie High alebo FIPS kompatibilné.

Postup pri jednoduchom nastavení znamenie-na pozostáva z nasledujúcich krokov:

- Na serveroch RD Gateway, RD Web a RD Connection Broker musíte vydať a prideliť certifikát SSL;

- Povoliť webové SSO na serveri RDWeb;

- Nastaviť skupinovú politiku pre delegovanie poverovacích údajov;

- Prostredníctvom GPO pridajte odtlačok certifikátu k dôveryhodným vydavateľom .rdp.

Najprv musíte vydať a prideliť certifikát SSL. Certifikát EKU (Enhanced Key Usage) musí obsahovať identifikátor server overenie pravosti. Vynechávame postup na získanie osvedčenia, pretože toto je nad rámec článku (môžete vygenerovať SSL certifikát s vlastným podpisom, musíte ho však pridať k dôveryhodným na všetkých klientov prostredníctvom GPO).

SSL certifikát je viazaný vo vlastnostiach Nasadenie RDS v pododdiele certifikáty.

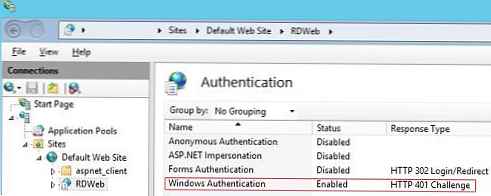

Ďalej na všetkých serveroch s úlohou Web Access pre adresár IIS RDWeb musíte uviesť „windows overenie pravosti„A zakázať anonymné overenie (anonymný overenie pravosti).

Ďalej na všetkých serveroch s úlohou Web Access pre adresár IIS RDWeb musíte uviesť „windows overenie pravosti„A zakázať anonymné overenie (anonymný overenie pravosti).

Po uložení zmien je potrebné reštartovať službu IIS:

Po uložení zmien je potrebné reštartovať službu IIS: iisreset / noforce

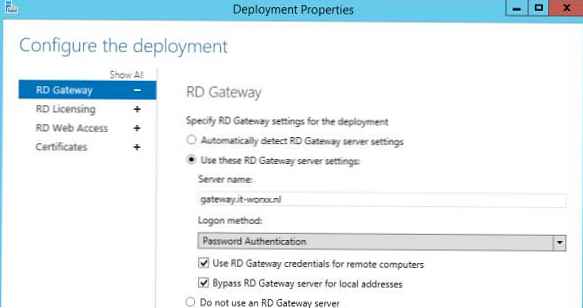

Ak používate bránu RD, uistite sa, že sa nepoužíva na pripojenie interných klientov (mala by existovať daw bypass RD brána server pre miestna adresa).

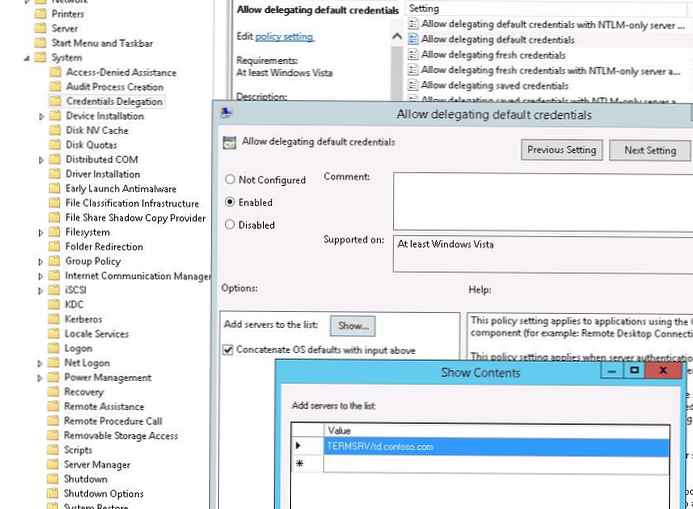

Ďalším krokom je vytvorenie politiky delegovania poverovacích údajov. Vytvorte novú doménu GPO a pripojte ju k OU s používateľmi (počítačmi), ktorí potrebujú povoliť prístup SSO na servery RDS. Ak chcete povoliť SSO pre všetkých používateľov domény, je možné upraviť predvolené zásady domény.

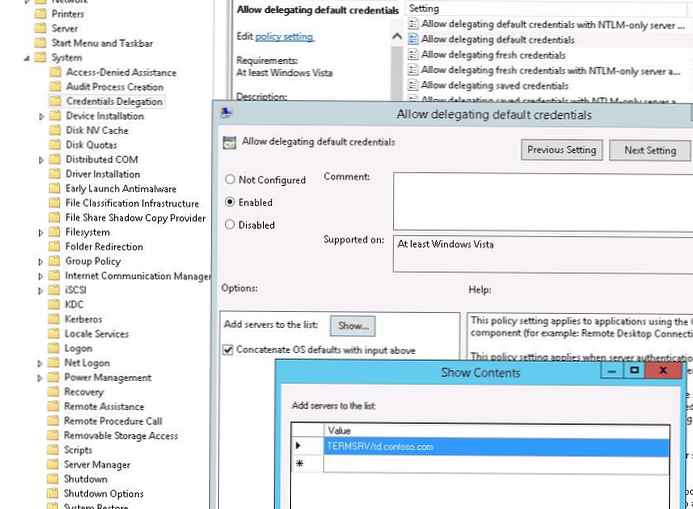

Táto politika je v časti GPO. počítačový konfigurácia -> Administratívne šablóny -> Systém -> Poverenie delegácia -> Povoliť delegácia predvolené poverenia (Konfigurácia počítača -> Šablóny pre správu -> Preniesť poverenia -> Povoliť prenos predvolených nastavení poverení). Táto zásada umožňuje určitým serverom prístup k používateľským povereniam systému Windows..

- Zapnúť pravidlá (povolené);

- V zozname serverov musíte pridať názvy serverov RDS, na ktoré môže klient automaticky odoslať poverenia používateľov na vykonanie autorizácie SSO. Formát pridania servera: TERMSRV / rd.contoso.com. (nezabudnite, že všetky znaky TERMSRV musia byť veľké). Ak potrebujete udeliť toto právo všetkým terminálovým systémom v doméne (menej bezpečné), môžete použiť tento dizajn: TERMSRV / *. Contoso.com .

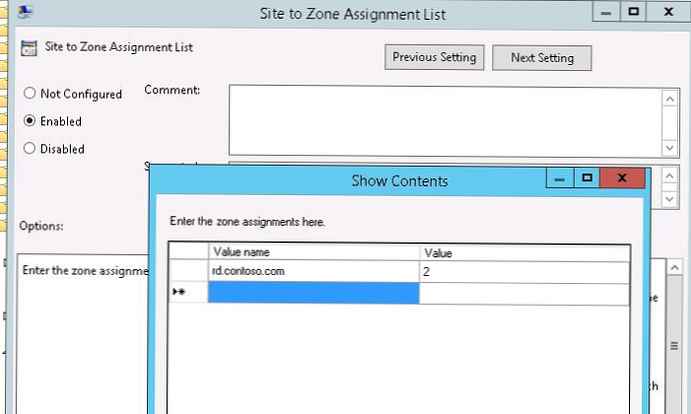

Ďalej, aby ste sa vyhli výstražnému oknu o spoľahlivosti vydavateľa vzdialenej aplikácie, musíte do dôveryhodnej zóny pridať adresu servera s rolou Connection Broker do dôveryhodnej zóny pomocou zásad GPO v klientskych počítačoch pomocou politiky „Zoznam priradení bezpečnostných zón pre webové stránky“ (podobne ako odstráňte bezpečnostné upozornenie pri otváraní súboru v systéme Windows):

užívateľPočítač konfigurácia -> Administratívne náradie -> Windows súčasti -> Internet cestovateľ -> Internet ovládanie panel -> Zabezpečenie strana-> Stránka na zóna prideľovanie zoznam (Konfigurácia počítača -> Šablóny pre správu -> Súčasti systému Windows -> Internet Explorer -> Ovládací panel prehliadača -> karta Zabezpečenie)

špecifikovať FQDN Názov a zóna servera RDCB 2 (Dôveryhodné stránky).

Ďalej musíte povoliť politiku prihlasovacie možnosti (Možnosti prihlásenia) v systéme Windows užívateľPočítač konfigurácia -> Administratívne náradie -> Windows súčasti -> Internet cestovateľ -> Internet ovládanie panel -> Zabezpečenie -> Dôveryhodné stránky zóna (Šablóny pre správu -> Komponenty Windows -> internet cestovateľ -> Ovládací panel prehliadača -> karta Zabezpečenie -> Zóna dôveryhodných lokalít) a v rozbaľovacom zozname vyberte položku „automatický prihlásenie s prúd užívateľské meno a heslo„(Automatické prihlásenie do siete s aktuálnym používateľským menom a heslom).

Ďalej musíte povoliť politiku prihlasovacie možnosti (Možnosti prihlásenia) v systéme Windows užívateľPočítač konfigurácia -> Administratívne náradie -> Windows súčasti -> Internet cestovateľ -> Internet ovládanie panel -> Zabezpečenie -> Dôveryhodné stránky zóna (Šablóny pre správu -> Komponenty Windows -> internet cestovateľ -> Ovládací panel prehliadača -> karta Zabezpečenie -> Zóna dôveryhodných lokalít) a v rozbaľovacom zozname vyberte položku „automatický prihlásenie s prúd užívateľské meno a heslo„(Automatické prihlásenie do siete s aktuálnym používateľským menom a heslom).

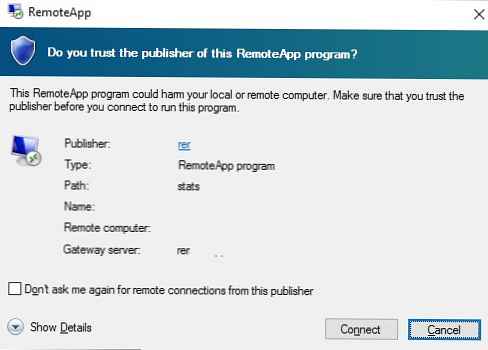

Po aktualizácii politík na klientovi sa pri pokuse o spustenie aplikácie RemoteApp nezobrazí požiadavka na heslo, ale zobrazí sa okno s upozornením na dôveryhodnosť vydavateľa tohto programu RemoteApp:

Veríte vydavateľovi tohto programu RemoteApp?

Ak chcete zabrániť tomu, aby sa táto správa zobrazovala vždy, keď sa používateľ pripojí, musíte získať certifikát SSL pripusteného certifikátu RD Connection Broker a pridať ho do zoznamu dôveryhodných vydavateľov rdp. Na tento účel spustite príkaz PowerShell na serveri RDS Connection Broker:

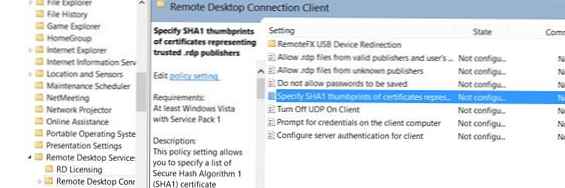

Get-Childitem CERT: \ LocalMachine \ My

Skopírujte hodnotu odtlačku certifikátu a pridajte ho do zoznamu odtlačkov prstov politiky Špecifikujte SHA1 odtlačky certifikátov zastupujúcich vydavateľov RDP (Špecifikujte odtlačky prstov certifikátov SHA1, ktoré zastupujú dôveryhodných vydavateľov RDP) v časti Konfigurácia počítača -> Šablóny pre správu -> Komponenty Windows -> Windows Desktop Services -> Klient pripojenia k vzdialenej ploche (Šablóny pre správu -> Komponenty Windows -> Služby vzdialenej pracovnej plochy -> Klient pripojenia vzdialenej pracovnej plochy).

Skopírujte hodnotu odtlačku certifikátu a pridajte ho do zoznamu odtlačkov prstov politiky Špecifikujte SHA1 odtlačky certifikátov zastupujúcich vydavateľov RDP (Špecifikujte odtlačky prstov certifikátov SHA1, ktoré zastupujú dôveryhodných vydavateľov RDP) v časti Konfigurácia počítača -> Šablóny pre správu -> Komponenty Windows -> Windows Desktop Services -> Klient pripojenia k vzdialenej ploche (Šablóny pre správu -> Komponenty Windows -> Služby vzdialenej pracovnej plochy -> Klient pripojenia vzdialenej pracovnej plochy).

Týmto sa dokončí nastavenie SSO a po použití politík sa musí užívateľ pripojiť k farme RDS cez RDP bez opätovného zadania hesla.

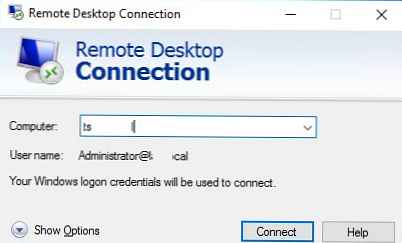

Teraz, keď spustíte klienta mstsc.exe (diaľkový Desktop prípojka), ak zadáte názov servera RDS, meno používateľa vo formáte ([email protected]) sa automaticky nahradí v poli UserName.

Na pripojenie sa použijú vaše prihlasovacie údaje pre systém Windows.

Ak chcete používať bránu RD s SSO, musíte ju povoliť Nastaviť politiku metódy overovania brány RD (Konfigurácia používateľa -> Zásady -> Šablóny pre správu -> Komponenty Windows -> Služby vzdialenej pracovnej plochy -> Brána RD) a nastavte jeho hodnotu tak, aby sa používali lokálne prihlásené poverenia.

Ak chcete používať Web SSO pri RD Web Access, uvedomte si, že vám odporúčame používať program Internet Explorer s povoleným programom MsRdpClientShell s povoleným aktívnym X (Ovládanie prístupu na web Microsoft Remote Desktop Services).