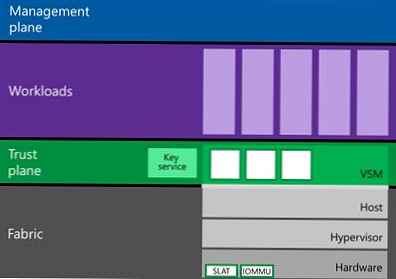

V systéme Windows 10 Enterprise (a iba v tomto vydaní) sa nazýva nový komponent Hyper-V virtuálne Secure režim (VSM). VSM je zabezpečený kontajner (virtuálny stroj) bežiaci na hypervízore a oddelený od hostiteľského systému Windows 10 a jeho jadra. Vo vnútri tohto zabezpečeného virtuálneho kontajnera sa spúšťajú komponenty systému dôležité pre bezpečnosť. Vo VSM nie je možné vykonať žiadny kód tretej strany a zmeny integrity sú neustále kontrolované. Táto architektúra vám umožňuje chrániť údaje vo VSM, aj keď je napadnuté hostiteľské jadro Windows 10, pretože ani kernel nemá priamy prístup k VSM.

Kontajner VSM sa nemôže pripojiť k sieti a nikto v ňom nemôže získať administratívne oprávnenia. Vo vnútri kontajnera Virtual Secure Mode je možné uložiť šifrovacie kľúče, autorizačné údaje používateľa a ďalšie informácie dôležité z hľadiska kompromisu. Útočník už nebude môcť preniknúť do podnikovej infraštruktúry pomocou informácií o používateľskom účte domény v lokálnej pamäti.

Vo VSM môžu pracovať nasledujúce komponenty systému:

Vo VSM môžu pracovať nasledujúce komponenty systému:

- LSASS (miestna zabezpečenia subsystém service) - komponent zodpovedný za autorizáciu a izoláciu miestnych používateľov (systém je teda chránený pred útokmi typu „pass the hash“ a utilitami ako mimikatz). To znamená, že heslá (a / alebo hash) používateľov registrovaných v systéme nemôžu získať ani užívatelia s právami miestneho administrátora..

- virtuálne TPM (vTPM) - Syntetický modul TPM pre hosťovské počítače potrebný na šifrovanie obsahu jednotky

- Systém na kontrolu integrity OS - ochrana systémového kódu pred úpravami

Ak chcete použiť režim VSM, sú v prostredí predstavené nasledujúce hardvérové požiadavky:

- Podpora UEFI, Secure Boot a Trusted Platform Module (TPM) pre bezpečné uloženie kľúčov

- Podpora virtualizácie hardvéru (minimálne VT-x alebo AMD-V)

Ako povoliť virtuálny zabezpečený režim (VSM) v systéme Windows 10

Pozrime sa, ako povoliť virtuálny zabezpečený režim systému Windows 10 (v našom príklade je to zostavenie 10130)..

- UEFI Secure Boot musí byť povolený.

- Windows 10 musí byť súčasťou domény (VSM - chráni iba používateľské účty domény, ale nie miestne).

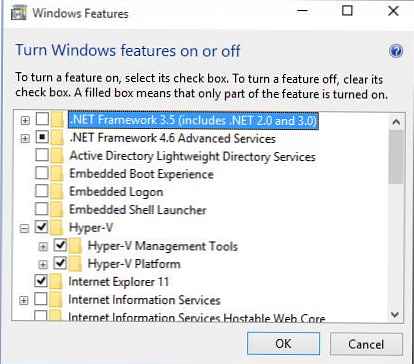

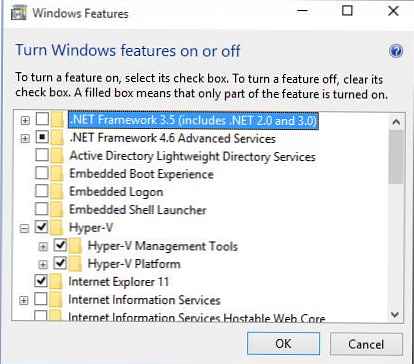

- Je potrebné nainštalovať rolu Hyper-V v systéme Windows 10 (v našom prípade ste najskôr museli nainštalovať platformu Hyper-V a až potom nástroje na správu Hyper-V).

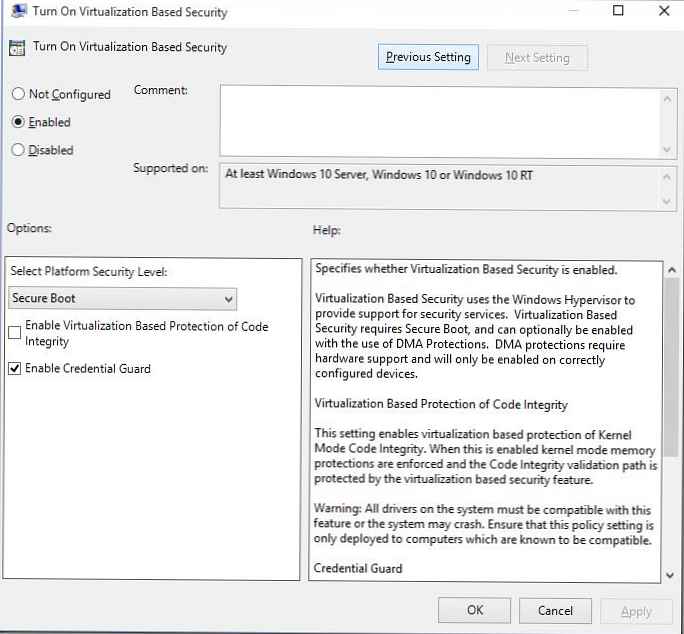

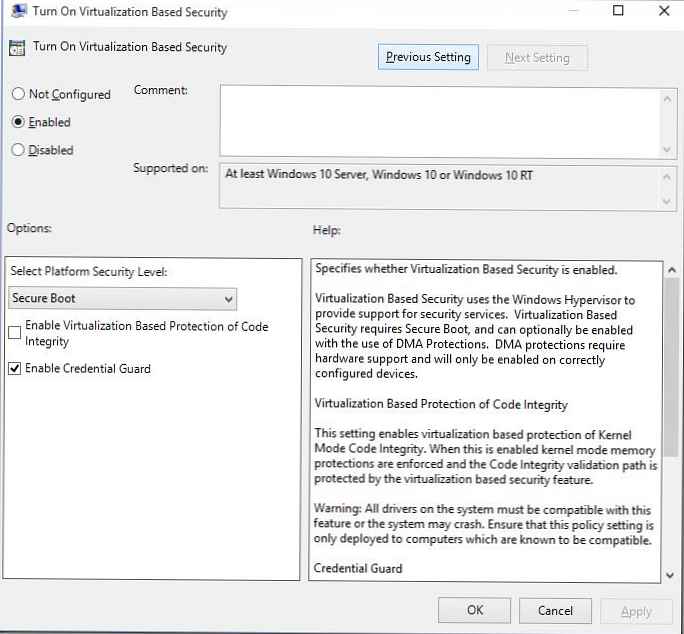

- Virtuálny zabezpečený režim (VSM) musí byť povolený špeciálnou politikou v editore politiky skupiny gpedit.msc: Konfigurácia počítača -> Systém -> Ochrana zariadenia -> Zapnite zabezpečenie založené na virtualizácii. Zapnite politiku v odseku Vyberte úroveň zabezpečenia platformy vybrať Bezpečné spustenie, a tiež označiť „Povoľte strážcu poverenia“(Izolácia LSA).

- Nakoniec nakonfigurujte BCD tak, aby bežal Windows 10 v režime VSM

bcdedit / set vsmlaunchtype auto - Reštartujte počítač

Overte VSM

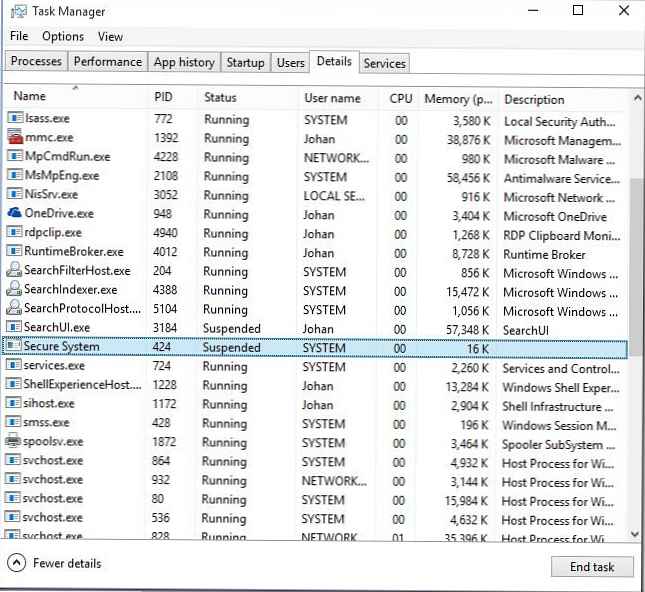

Overte, či je VSM aktívny procesom Bezpečný systém v správcovi úloh.

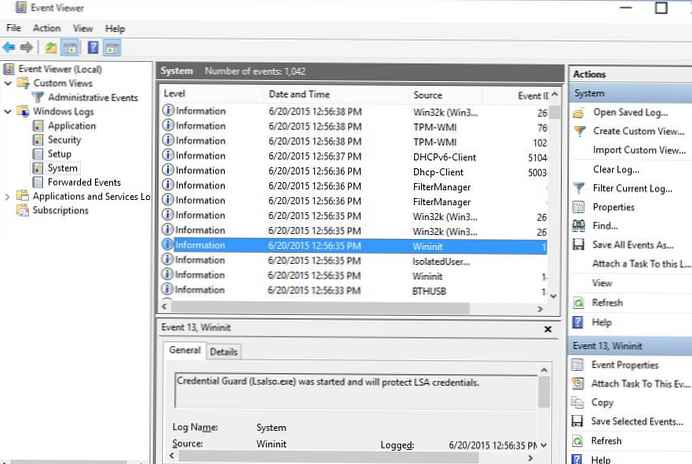

Alebo podľa udalosti “Bol spustený program Credential Guard (Lsalso.exe), ktorý bude chrániť poverenia LSA“V systémovom denníku.

Alebo podľa udalosti “Bol spustený program Credential Guard (Lsalso.exe), ktorý bude chrániť poverenia LSA“V systémovom denníku.

Testovanie bezpečnosti VSM

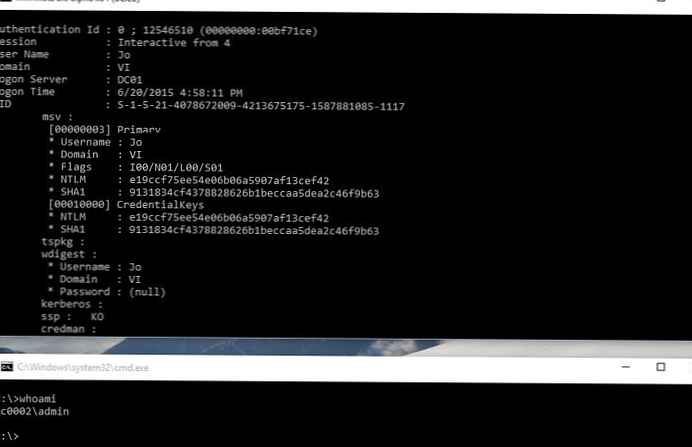

Takže na počítačoch s povoleným režimom VSM sa zaregistrujte pod účtom domény a pod miestnym správcom spustite nasledujúci príkaz mimikatz:

privilégium mimikatz.exe :: ladenie sekurlsa :: logonpasswords exit

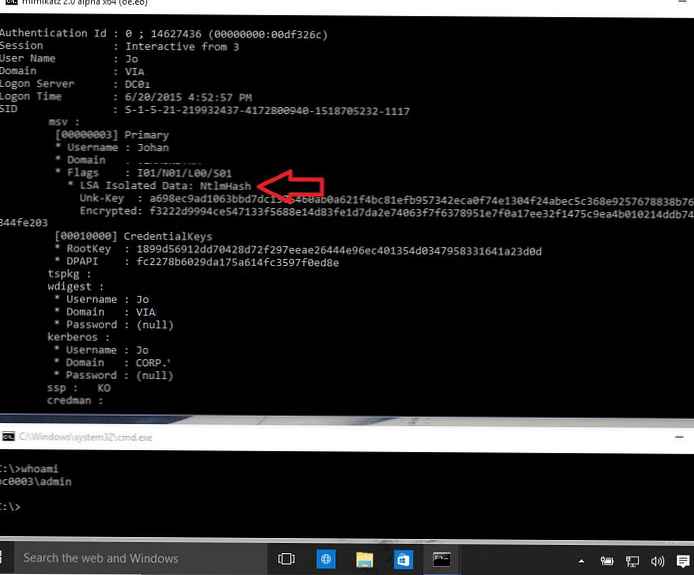

Vidíme, že služba LSA beží v izolovanom prostredí a že hashe s heslom používateľa nie je možné získať.

Ak vykonávame rovnakú operáciu na počítači so zakázaným VSM, dostaneme hash NTLM hesla používateľa, ktorý sa dá použiť na útoky typu „pass-the-hash“.

Ak vykonávame rovnakú operáciu na počítači so zakázaným VSM, dostaneme hash NTLM hesla používateľa, ktorý sa dá použiť na útoky typu „pass-the-hash“.