V predvolenom nastavení Windows 10 a Windows Server 2016 stále podporujú SMB 1.0. Vo väčšine prípadov sa vyžaduje iba podpora starších systémov: ukončený systém Windows XP, Windows Server 2003 a novší. V prípade, že vo vašej sieti nezostanú takíto klienti, v nových verziách systému Windows je vhodné vypnúť protokol SMB 1.x alebo úplne odstrániť ovládač. Chráni sa tak pred veľkým počtom zraniteľností, ktoré sú typické pre tento zastaralý protokol (čo dokazuje posledný útok šifrovača) WannaCry) a všetci klienti budú pri prístupe k SMB lopty používať nové, produktívnejšie, bezpečnejšie a funkčnejšie verzie protokolu SMB.

V predchádzajúcom článku sme predstavili tabuľku kompatibility verzií protokolu SMB klient-server. Podľa tabuľky môžu staré verzie klientov (XP, Server 2003 a niektoré zastarané klienty * nix) na prístup k súborovým prostriedkom používať iba protokol SMB 1.0. Ak v sieti nie sú žiadni takíto klienti, môžete úplne zakázať SMB 1.0 na strane súborových serverov (vrátane radičov domény AD) a klientskych staníc..

obsah:

- Audit prístupu k súborovému serveru prostredníctvom SMB v1.0

- Zakázanie SMB na strane servera 1.0

- Zakázanie SMB na strane klienta 1.0

Audit prístupu k súborovému serveru prostredníctvom SMB v1.0

Pred zakázaním a úplnou odinštalovaním ovládača SMB 1.0 je vhodné sa uistiť, že k nemu nie sú zastaraní klienti pripojení prostredníctvom protokolu SMB v1.0 na strane súborového servera SMB. Ak to chcete urobiť, povoľte audit prístupu k súborovému serveru pomocou tohto protokolu pomocou príkazu PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

Po nejakej dobe študujte udalosti v Aplikácie a služby -> Microsoft -> Windows -> SMBServer -> Audit pre prístup klientov pomocou protokolu SMB1.

rada. Zoznam udalostí z tohto denníka je možné zobraziť príkazom:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

V našom príklade bol prístup klienta 192.168.1.10 zaznamenaný do protokolu prostredníctvom protokolu SMB1. Dôkazom toho sú udalosti s EventID 3000 zo zdrojového SMBServera a popis:

Prístup SMB1Adresa klienta: 192.168.1.10

pokyny:

Táto udalosť naznačuje, že klient sa pokúsil o prístup na server pomocou SMB1. Ak chcete zastaviť auditovanie prístupu SMB1, použite konfiguráciu cmdlet Windows PowerShell Set-SmbServer.

V takom prípade budeme tieto informácie ignorovať, ale musíme vziať do úvahy skutočnosť, že v budúcnosti sa tento klient nebude môcť pripojiť k tomuto serveru SMB..

Zakázanie SMB na strane servera 1.0

Protokol SMB 1.0 je možné deaktivovať na strane klienta aj na strane servera. Na strane servera protokol SMB 1.0 poskytuje prístup k sieťovým zložkám SMB (súborové gule) cez sieť a na strane klienta je potrebné sa k takýmto zdrojom pripojiť..

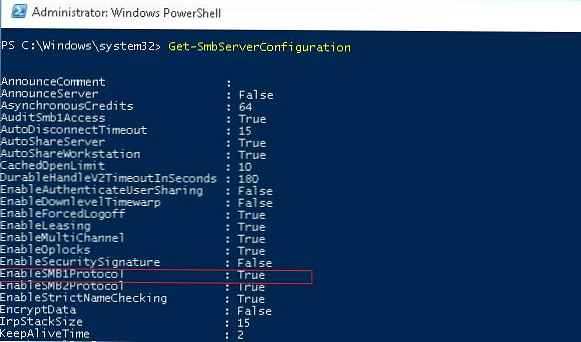

Pomocou nasledujúceho príkazu PowerShell skontrolujeme, či je povolený server SMB1 na strane servera:

Get-SmbServerConfiguration

Ako vidíte, hodnota premennej EnableSMB1Protocol = True.

Ako vidíte, hodnota premennej EnableSMB1Protocol = True.

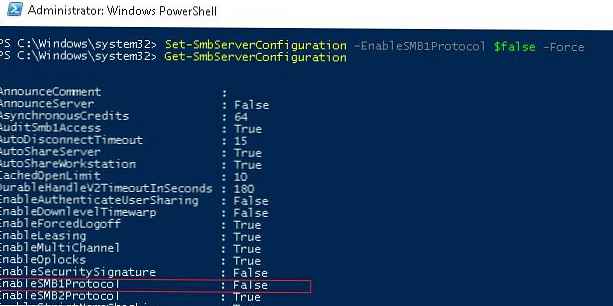

Vypnite preto podporu tohto protokolu:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

A pomocou rutiny Get-SmbServerConfiguration skontrolujte, či je protokol SMB1 teraz vypnutý.

Ak chcete úplne odstrániť ovládač, ktorý spracúva prístup klienta cez SMB v1, spustite nasledujúci príkaz:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Odstrániť

Zostáva reštartovať systém a uistite sa, že podpora protokolu SMB1 je úplne zakázaná.

Získajte WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Zakázanie SMB na strane klienta 1.0

Zakázaním SMB 1.0 na strane servera sme sa ubezpečili, že klienti sa k nemu nemôžu pripojiť pomocou tohto protokolu. Môžu však používať zastaralý protokol na prístup k zdrojom tretích strán (vrátane externých). Ak chcete zakázať podporu SMB v1 na strane klienta, spustite nasledujúce príkazy:

sc.exe konfigurácia lanmanworkstation závisí = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = disabled

Zakázaním podpory pre staršie SMB 1.0 na strane klienta a servera budete úplne chrániť svoju sieť pred všetkými známymi a doteraz nenájdenými zraniteľnými miestami. Chyby zabezpečenia v Microsoft Server Message Block 1.0 sa nachádzajú pomerne pravidelne. Posledná významná zraniteľnosť v SMBv1, ktorá útočníkovi umožnila vzdialene vykonať ľubovoľný kód, bola opravená v marci 2017..

Zakázaním podpory pre staršie SMB 1.0 na strane klienta a servera budete úplne chrániť svoju sieť pred všetkými známymi a doteraz nenájdenými zraniteľnými miestami. Chyby zabezpečenia v Microsoft Server Message Block 1.0 sa nachádzajú pomerne pravidelne. Posledná významná zraniteľnosť v SMBv1, ktorá útočníkovi umožnila vzdialene vykonať ľubovoľný kód, bola opravená v marci 2017..