NTLM (NT LAN Manager) je pomerne starý overovací protokol spoločnosti Microsoft, ktorý sa objavil v systéme Windows NT. Aj keď spoločnosť Microsoft zaviedla v systéme Windows 2000 bezpečnejší autentifikačný protokol Kerberos, NTLM (najmä NTLMv2) sa stále používa na autentifikáciu v sieťach Windows. V tomto článku sa budeme zaoberať funkciami procesu vypnutia protokolov NTLMv1 a NTLMv2 a prepnutia na protokol Kerberos v doméne Active Directory..

Hlavný problém NTLMv1 - slabé šifrovanie, ukladanie hashov hesiel v pamäti RAM v službe LSA, ktoré môžu byť extrahované rôznymi nástrojmi (napríklad mimikatz) a použiť hash na ďalšie útoky, nedostatok vzájomnej autentifikácie klienta a servera, čo robí útoky na zachytávanie údajov a neoprávnený prístup k sieťovým zdrojom celkom reálnymi (nástroje ako Responder môžu zachytiť údaje NTLM prenášané po sieti a použiť ich na prístup k sieťovým zdrojom) a množstvo ďalších zraniteľností.

Niektoré z týchto nedostatkov sú odstránené v novšej verzii. NTLMv2, ktorý používa viac kryptografických šifrovacích algoritmov a môže zabrániť populárnym útokom na NTLM. Počnúc Windows 7 / Windows Server 2008 R2 je používanie NTLMv1 a LM na autorizáciu v predvolenom nastavení vypnuté.

obsah:

- Prepína sa na NTLMv2

- Auditovanie udalostí overovania NTLM v doméne

- Zakázanie NTLM v doméne Active Directory

Prepína sa na NTLMv2

Ak uvažujete o úplnom opustení NTLM vo svojej doméne, musíte sa najprv uistiť, že nepoužívate jeho zraniteľnejšiu verziu NTLMv1. Vaša sieť pravdepodobne obsahuje niekoľko starších zariadení alebo služieb, ktoré stále používajú autentifikáciu NTLMv1 namiesto NTLMv2 (alebo Kerberos). Predtým, ako sa rozhodnete pre úplné vypnutie, si preto prečítajte časť tohto článku o audite udalostí autorizácie pomocou NTLM.

Potenciálne problémy pri deaktivácii NTLMv1 môžu byť s malými produktmi s otvoreným zdrojovým kódom, rôznymi starými modelmi sieťových skenerov (ktoré ukladajú skenovanie do sieťových priečinkov), niektorými zariadeniami NAS a iným zastaraným vybavením, softvérom a OS.V prvom rade sa musí správca domény ubezpečiť, že je zakázané používať NTLM alebo LM na autorizáciu vo svojej sieti, pretože v niektorých prípadoch môže útočník použiť špeciálne požiadavky na prijatie odpovede na žiadosť NTLM / LM.

Typ autentifikácie je možné nastaviť pomocou politiky domény (alebo miestnej). Otvorte konzolu správy zásad domény a upravte predvolenú politiku domény. Prejdite do sekcie Konfigurácie počítača -> Politiky -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Miestne politiky -> Možnosti zabezpečenia a nájdite politiku

Zabezpečenie siete: Úroveň autentifikácie LAN Manager (Zabezpečenie siete: úroveň autentifikácie LAN Manager).

V nastaveniach politiky je 6 možností:

- Poslať odpovede LM a NTLM;

- Poslať odpovede LM a NTLM - použite zabezpečenie relácie NTLMv2, ak je dohodnuté;

- Poslať iba odpoveď NTLM;

- Poslať iba odpoveď NTLMv2;

- Odošlite iba odpoveď NTLMv2. Odmietnuť LM;

- Odošlite iba odpoveď NTLMv2. Odmietnuť LM a NTLM.

Pravidlá používania autentifikácie NTLM sú usporiadané vo vzrastajúcom poradí bezpečnosti. Predvolené nastavenie pre Windows 7 a vyššie je Odošlite iba odpoveď NTLMv2 (Poslať iba odpoveď NTLMv2). Pri tomto nastavení klientske počítače používajú autentifikáciu NTLMv2, ale radiče domény akceptujú požiadavky LM, NTLM a NTLMv2..

NTLMv2 sa dá použiť, ak protokol Kerberos nefungoval, a pri niektorých operáciách (napríklad pri správe lokálnych účtov a skupín v doménach) alebo v pracovných skupinách..Hodnotu politiky môžete zmeniť na bezpečnejšiu možnosť 6 - „Odošlite iba odpoveď NTLMv2. Odmietnuť LM a NTLM". Podľa tejto politiky radiče domény odmietnu žiadosti LM a NTLM..

NTLMv1 môžete tiež zakázať prostredníctvom registra. Za to vo vetve

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Lsa musíte vytvoriť parameter DWORD s názvom LMCompatibilityLevel a hodnota od 0 do 5. Hodnota 5 zodpovedá hodnote politiky „Posielať iba odpoveď NTLMv2. Odmietnuť LM a NTLM“.

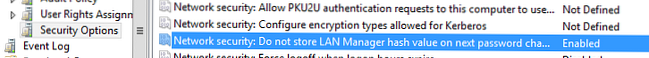

V rovnakej časti GPO sa uistite, že máte povolenú politiku Zabezpečenie siete: Pri ďalšej zmene hesla urobte hash hodnotu Lan Manager (Zabezpečenie siete: Neukladajte hodnoty hash programu LAN Manager pri najbližšej zmene hesla). Táto politika je v predvolenom nastavení povolená od systému Windows Vista / Windows Server 2008 a bráni vytvoreniu hashovania LM.

Nezabudnite použiť túto politiku pre radiče domény..

Ak ste presvedčení, že nepoužívate NTLMv1, môžete skúsiť opustiť NTLMv2. NTLMv2, hoci bezpečnejší autentifikačný protokol, stále stráca Kerberos, pokiaľ ide o bezpečnosť (hoci NTLMv2 má menej zraniteľností ako prvá verzia protokolu, stále existujú možnosti na zachytenie a opätovné použitie údajov a neexistuje žiadna vzájomná autentifikácia).

Hlavným rizikom deaktivácie NTLM je možné použitie zastaraných alebo nesprávne nakonfigurovaných aplikácií v doméne, ktoré môžu stále používať autentifikáciu NTLM, a budete ich musieť špeciálne aktualizovať alebo nakonfigurovať, aby ste prešli na Kerberos.

Auditovanie udalostí overovania NTLM v doméne

Pred úplným vypnutím NTLM v doméne a prepnutím na Kerberos je vhodné sa uistiť, že v doméne nezostali žiadne aplikácie, ktoré vyžadujú a používajú autentifikáciu NTLM..

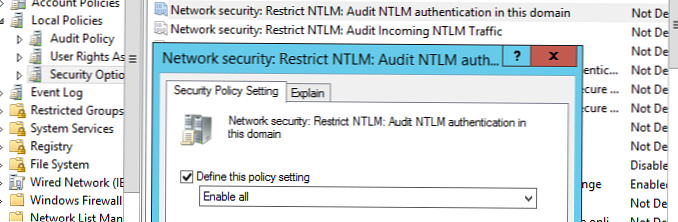

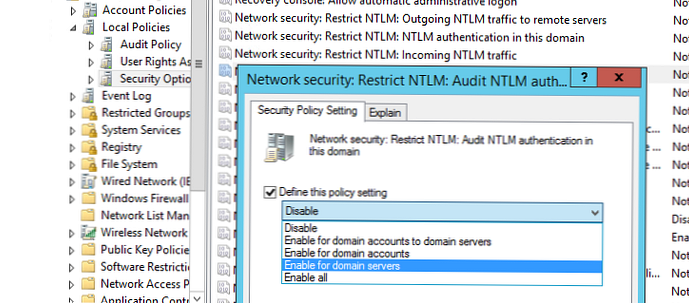

Ak chcete sledovať účty a aplikácie, ktoré používajú autentifikáciu NTLM, môžete povoliť zásady auditu na všetkých počítačoch pomocou GPO. V časti Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Miestne politiky -> Možnosti zabezpečenia vyhľadajte a povoľte politiku Zabezpečenie siete: Obmedziť NTLM: Auditovať overovanie NTLM v tejto doméne, nastavenie jeho hodnoty na Povoliť všetky.

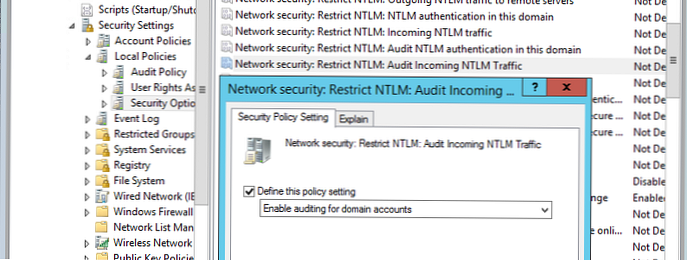

Povoliť politiku rovnakým spôsobom. Zabezpečenie siete: Obmedzte NTLM: Audit prichádzajúcej NTLM prevádzky, nastavenie jeho hodnoty na Povoliť auditovanie účtov domén.

Po zahrnutí týchto politík sa udalosti používajúce autentifikáciu NTLM zaznamenávajú do denníka udalostí prehliadača udalostí v tejto časti Protokoly aplikácií a služieb-> Microsoft -> Windows -> NTLM.

Môžete analyzovať udalosti na každom serveri alebo zhromaždiť všetky udalosti do centrálneho denníka udalostí.

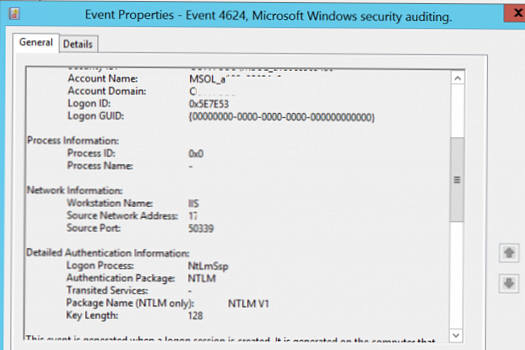

Musíte zhromažďovať udalosti z auditovania zabezpečenia systému Microsoft-Windows s ID udalosti 4624 - Účet bol úspešne prihlásený. Venujte pozornosť informáciám v časti „Podrobné informácie o overení". Ak je v rade Autentifikačný balík nevedno NTLM, potom bol na overenie tohto používateľa použitý protokol NTLM.

Teraz venujte pozornosť významu Názov balíka (iba NTLM). Malo by naznačovať, ktorý protokol (LM, NTLMv1 alebo NTLMv2) sa použil na autentifikáciu. Týmto spôsobom musíte identifikovať všetky servery / aplikácie, ktoré používajú starý protokol.

Napríklad, ak chcete hľadať všetky autentifikačné udalosti pre NTLMv1 vo všetkých radičoch domény, môžete použiť nasledujúci skript PowerShell:

$ ADDCs = Get-ADDomainController -filter * -Server winitpro.ru

$ Now = Get-Date

$ Včera = $ Now.AddDays (-1)

$ NewOutputFile = "c: \ ps \ Events \ $ ($ Yesterday.ToString ('yyyyMMdd')) _ AD_NTLMv1_events.log"

funkcia GetEvents ($ DC)

Write-Host "Vyhľadávanie log" $ DC.HostName

$ Events = Get-EventLog "Security" -Po $ Yesterday.Date -Before $ Now.Date -ComputerName $ DC.HostName -Message "* V1 *" -instanceid 4624

foreach ($ Udalosť v $ Udalosti)

Hostiteľ Write-Host $ DC.HostName $ Event.EventID $ Event.TimeGenerated

Out-File -FilePath $ NewOutputFile -InputObject "$ ($ Event.EventID), $ ($ Event.MachineName), $ ($ Event.TimeGenerated), $ ($ Event.ReplacementStrings), ($ Event.message)" - - pripojiť

foreach ($ DC v $ ADDC) GetEvents ($ DC)

Keď nájdete používateľov a aplikácie, ktoré používajú NTLM vo vašej doméne, skúste ich prepnúť na používanie protokolu Kerberos (pravdepodobne pomocou protokolu SPN). Niektoré aplikácie musia byť nakonfigurované, aby fungovali autorizácie Kerberos (pozri autorizáciu Kerberos v IIS, používanie autorizácie Kerberos v prehľadávačoch). Z osobnej skúsenosti: dokonca aj skutočne veľké komerčné produkty sa niekedy ešte nezmenili z používania NTLM na Kerberos, niektoré produkty vyžadujú aktualizáciu alebo zmeny konfigurácie. Všetko závisí od toho, ktoré aplikácie používajú overenie NTLM, a teraz máte spôsob, ako zistiť tento softvér a zariadenia.

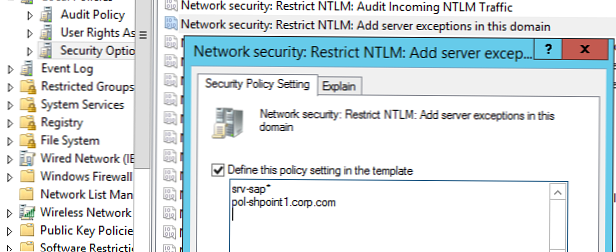

Na autorizáciu v systéme Kerberos musíte použiť názov servera DNS, nie adresu IP. Ak pri pripájaní k zdrojom zadáte adresu IP, použije sa autentifikácia NTLM.Aplikácie, ktoré nie je možné prepnúť na používanie protokolu NTLM, sa dajú pridať do výnimiek, čo im umožňuje používať autentifikáciu NTLM, aj keď je zakázaná na úrovni domény. Na tento účel sa používa politika. Zabezpečenie siete: Obmedziť NTLM: Pridajte výnimky servera pre autentifikáciu NTLM v tejto doméne. Mená serverov na autentifikáciu, na ktorých sa NTLM môže použiť na autentifikáciu, sa musia pridať do zoznamu výnimiek (samozrejme, v ideálnom prípade by mal byť tento zoznam výnimiek prázdny). Môžete použiť zástupný znak *.

Zakázanie NTLM v doméne Active Directory

Ak chcete skontrolovať, ako autentifikácia funguje v rôznych aplikáciách v doméne bez použitia NTLM, môžete do skupiny domén pridať potrebné používateľské účty

Chránení používatelia (skupina je k dispozícii od Windows Server 2012 R2), ktorej členovia sa môžu autentifikovať iba pomocou protokolu Kerberos (nemožno použiť NTLM, overenie totožnosti pomocou protokolu alebo CredSSP). Takže si môžete overiť autentifikáciu užívateľa Kerberos v rôznych aplikáciách.

Teraz môžete úplne zakázať NTLM v doméne pomocou skupinovej politiky Zabezpečenie siete: Obmedzte NTLM: overovanie NTLM v tejto doméne.

V tejto politike je k dispozícii 5 možností:

- zakázať: politika je zakázaná (je povolená autentifikácia NTLM v doméne);

- Odmietnuť účty domén pre servery domén: radiče domény zakazujú pokusy o overenie NTLM pre všetky servery v rámci doménových účtov, vráti sa chyba „NTLM je zablokovaná“;

- Odmietnuť účty domén: radiče domény zakazujú pokusy o overenie NTLM pre všetky účty domény, vráti sa chyba „NTLM je zablokovaná“;

- Odmietnuť pre doménové servery: Žiadosti o overenie NTLM pre všetky servery sú zamietnuté;

- Odmietnuť všetky: radiče domény blokujú všetky požiadavky NTLM pre všetky servery a účty.

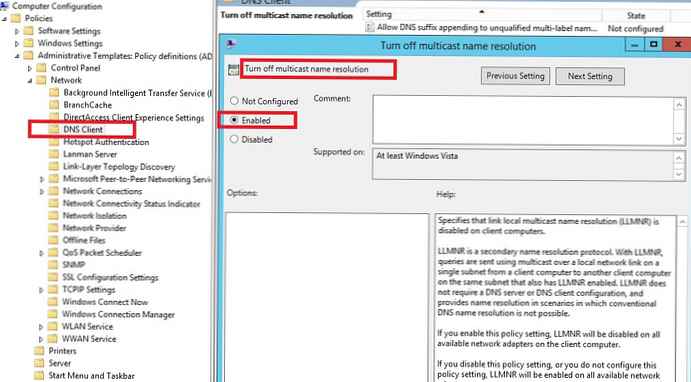

Na ďalšie oddelenie ochrany v službe AD vám odporúčame prečítať si články „Ochrana proti obnoveniu hesla z pamäte pomocou pomôcok A la Mimikatz“, „Ochrana účtov správcu“, Vypnutie LLMNR a NetBIOS cez TCP / IP..