Pokračujeme v sérii článkov o boji proti triede vírusov ransomware v podnikovom prostredí. V predchádzajúcich častiach sme sa zaoberali konfiguráciou ochrany na súborových serveroch pomocou FSRM a pomocou obrazov tieňových diskov na rýchle obnovenie údajov po útoku. Dnes budeme hovoriť o ceste zabrániť spusteniu spustiteľných súborov vírusov ransomware (vrátane bežných vírusov a trójskych koní) na počítačoch používateľov.

Okrem antivírusového softvéru môžu byť obmedzenia týkajúce sa softvéru ďalšou prekážkou brániacou spusteniu škodlivého softvéru v počítačoch používateľov. V prostredí Windows to môžu byť Zásady obmedzenia softvéru alebo AppLocker. Pozrime sa na príklad použitia pravidiel obmedzenia softvéru na ochranu pred vírusmi..

Zásady obmedzenia softvéru (SRP) poskytujú možnosť povoliť alebo zakázať vykonávanie spustiteľných súborov pomocou politiky miestnych alebo skupinových domén. Spôsob ochrany proti vírusom a ransomware využívajúci SRP zahŕňa zákaz spúšťania súborov z určitých adresárov v používateľskom prostredí, ktoré spravidla získavajú súbory alebo archívy s vírusom. Vo väčšine prípadov sa súbory s vírusom prijatým z Internetu alebo z e-mailu objavia vo vnútri adresára% APPDATA% užívateľského profilu (obsahuje tiež priečinky% Temp% a dočasné internetové súbory). V tom istom adresári sa ukladajú nevybalené dočasné kópie archívov, keď používateľ bez pozretia otvorí archív prijatý poštou alebo stiahnutý z internetu..

Pri nastavovaní SRP je možné použiť dve stratégie:

- Povoliť spúšťanie spustiteľných súborov v počítači iba z konkrétnych priečinkov (spravidla ide o adresáre% Windir% a adresáre Program Files / Program Files x86) - jedná sa o najspoľahlivejšiu metódu, vyžaduje si však dlhé obdobie ladenia a identifikácie potrebného softvéru, ktorý v takejto konfigurácii nefunguje.

- Zabráňte spusteniu spustiteľných súborov z užívateľských adresárov, v ktorých by v zásade nemali byť žiadne spustiteľné súbory. V týchto adresároch sa vírusové súbory vo väčšine prípadov objavia, keď sa objavia v počítači. Okrem toho používateľ, ktorý nemá práva správcu, jednoducho nemá oprávnenie na zápis do iných systémových adresárov, ako je jeho vlastný. Preto vírus jednoducho nebude môcť umiestniť svoje telo nikde okrem adresárov v užívateľskom profile.

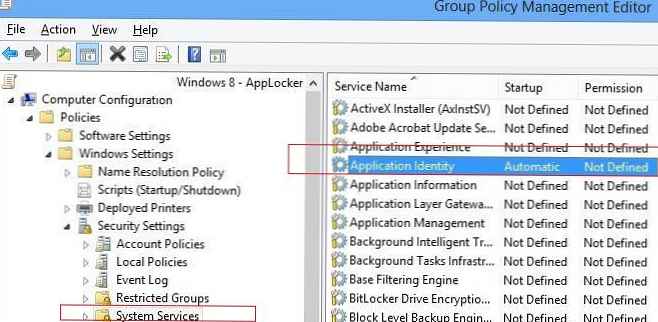

Vytvorenie SRP podľa druhej možnosti budeme považovať za dostatočne spoľahlivé a menej časovo náročné na implementáciu. Vytvorme teda politiku, ktorá určitým spôsobom blokuje spúšťanie súborov. Na lokálnom počítači to môžete urobiť pomocou konzoly gpedit.msc, ak by sa politika mala používať v doméne, je to potrebné v konzole Správa skupinovej politiky (GPMC.msc) vytvorte novú politiku a priraďte ju OU k počítačom užívateľa.

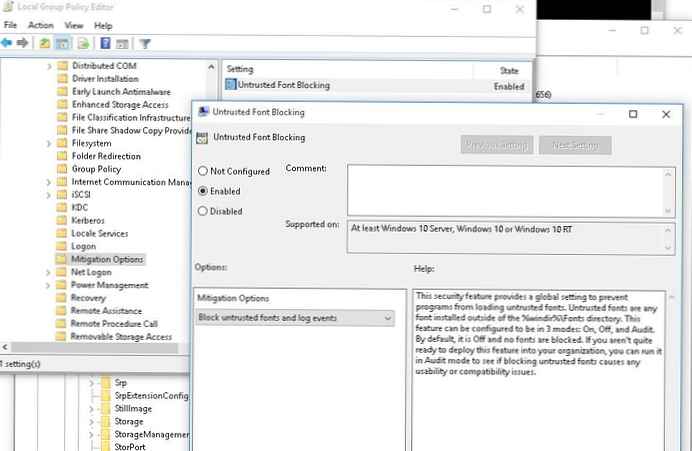

poznámka. Dôrazne odporúčame, aby ste pred implementáciou politík SRP otestovali svoju prácu na skupine testovacích počítačov. V prípade zistenia legitímnych programov, ktoré sa nespustia z dôvodu SRP, musíte pridať osobitné pravidlá povolenia.V konzole editora GPO prejdite na stránku Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia . Kliknite pravým tlačidlom myši Zásady obmedzenia softvéru a vyberte Nové zásady obmedzenia softvéru.

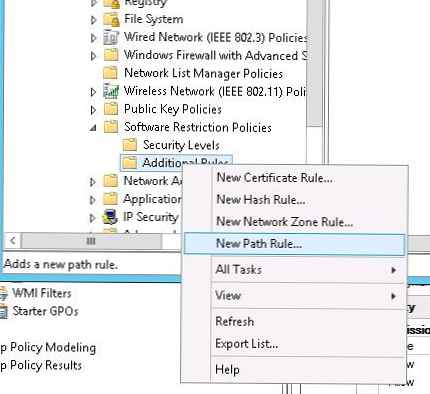

Vyberte si sekciu Dodatočné pravidlá, a vytvorte nové pravidlo Nové pravidlo cesty.

Vyberte si sekciu Dodatočné pravidlá, a vytvorte nové pravidlo Nové pravidlo cesty.

Vytvorme pravidlo, ktoré zakazuje spúšťanie spustiteľných súborov s príponou * .exe z adresára% AppData%. Zadajte nasledujúce parametre pravidla:

Vytvorme pravidlo, ktoré zakazuje spúšťanie spustiteľných súborov s príponou * .exe z adresára% AppData%. Zadajte nasledujúce parametre pravidla:

- cesta:% AppData% \ *. Exe

- Úroveň zabezpečenia: Zakázané

- popis: Blokovanie spúšťania súborov exe z priečinka% AppData%

Podobne musíte vytvoriť neúnosné pravidlá pre cesty uvedené v tabuľke. pretože premenné prostredia a cesty sa v systéme Windows 2003 / XP a Windows Vista / vyššie líšia, tabuľka zobrazuje hodnoty pre príslušné verzie OS. Ak máte vo svojej doméne stále systém Windows 2003 / XP, je lepšie pre nich vytvoriť samostatnú politiku a priradiť ju OU k počítačom pomocou filtra WMI GPO podľa typu OS..

Podobne musíte vytvoriť neúnosné pravidlá pre cesty uvedené v tabuľke. pretože premenné prostredia a cesty sa v systéme Windows 2003 / XP a Windows Vista / vyššie líšia, tabuľka zobrazuje hodnoty pre príslušné verzie OS. Ak máte vo svojej doméne stále systém Windows 2003 / XP, je lepšie pre nich vytvoriť samostatnú politiku a priradiť ju OU k počítačom pomocou filtra WMI GPO podľa typu OS..

| popis | Windows XP a 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Zabráňte spúšťaniu súborov z% LocalAppData% | % UserProfile% Local Settings * .exe | % LocalAppData% \ *. Exe |

| Zabráňte spusteniu súborov z podadresárov% AppData%: | % AppData% \ * \ * | % AppData% \ * \ * |

| Zabráňte spúšťaniu súborov z podadresárov% LocalAppData% | % UserProfile% \ Local Settings \ * \ *. Exe | % LocalAppData% \ * \ *. Exe |

| Zákaz spúšťania exe súborov z archívov otvorených pomocou WinRAR | % UserProfile% \ Local Settings \ Temp \ Rar * \ * | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Zabráňte spusteniu exe súborov z archívov otvorených pomocou 7zip | % UserProfile% \ Local Settings \ Temp \ 7z * \ * | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Zabráňte spusteniu exe súborov z archívov otvorených pomocou WinZip | % UserProfile% \ Local Settings \ Temp \ wz * \ * | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Zabráňte spusteniu exe súborov z archívov otvorených pomocou vstavaného Windows archivátora | % UserProfile% \ Local Settings \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Zabráňte spusteniu súborov exe z adresára% temp% | % Temp% \ *. Exe | % Temp% \ *. Exe |

| Zabráňte spusteniu súborov exe z podadresárov% temp% | % Temp% \ * \ * | % Temp% \ * \ * |

| voliteľný. Zabráňte exe súborom z akýchkoľvek adresárov v užívateľskom profile .Je dôležité. s týmto pravidlom musíte byť opatrní, pretože Niektorý softvér, napríklad doplnky prehliadača, inštalatéri, ukladá spustiteľné súbory do profilu. Pre takéto programy budete musieť vytvoriť pravidlo výnimky SRP | % UserProfile% \ * \ *. Exe | UserProfile% \ * \ *. Exe |

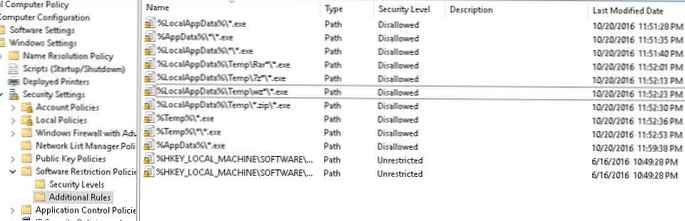

Môžete pridať svoje vlastné adresáre. V našom príklade sme dostali niečo podobné tomuto zoznamu zákazov pravidiel SRP.

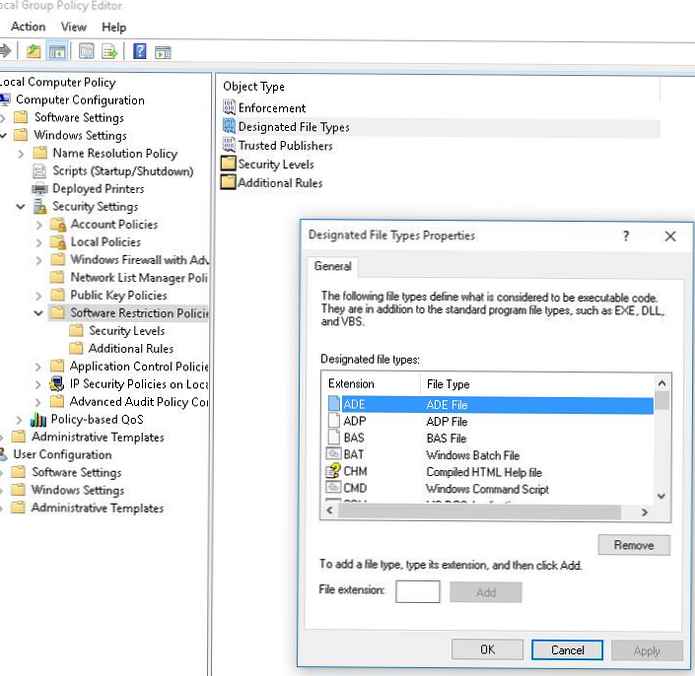

Spravidla by ste tiež mali zakázať spúšťanie ďalších prípon potenciálne nebezpečných súborov (* .bat, *. Vbs, * .js, * .wsh, atď.), Pretože škodlivý kód nájdete nielen v súboroch * .exe. Ak to chcete urobiť, musíte zmeniť cesty v pravidlách SPR odstránením položiek * .exe. Preto bude zakázané spúšťať všetky spustiteľné súbory a súbory skriptov v určených adresároch. Zoznam "nebezpečných" prípon súborov je uvedený v nastaveniach politiky SRP v tejto časti vyznačená súbor druhy. Ako vidíte, už má preddefinovaný zoznam spustiteľných súborov a rozšírení skriptov. Môžete pridať alebo odstrániť konkrétne rozšírenia.

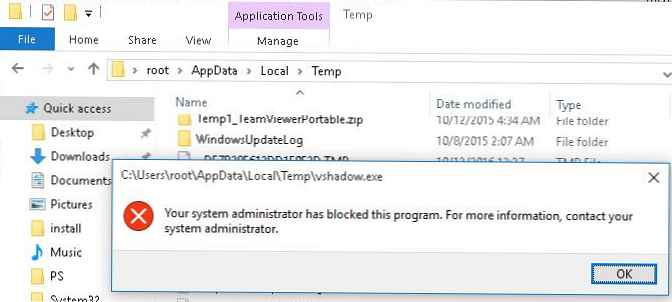

Zostáva overiť účinok politík obmedzenia softvéru na klientsky počítač. Ak to chcete urobiť, aktualizujte politiky príkazom gpupdate / force a skúste spustiť spustiteľný súbor * .exe z ktoréhokoľvek zo zadaných adresárov. Mali by ste dostať chybovú správu:

Zostáva overiť účinok politík obmedzenia softvéru na klientsky počítač. Ak to chcete urobiť, aktualizujte politiky príkazom gpupdate / force a skúste spustiť spustiteľný súbor * .exe z ktoréhokoľvek zo zadaných adresárov. Mali by ste dostať chybovú správu:

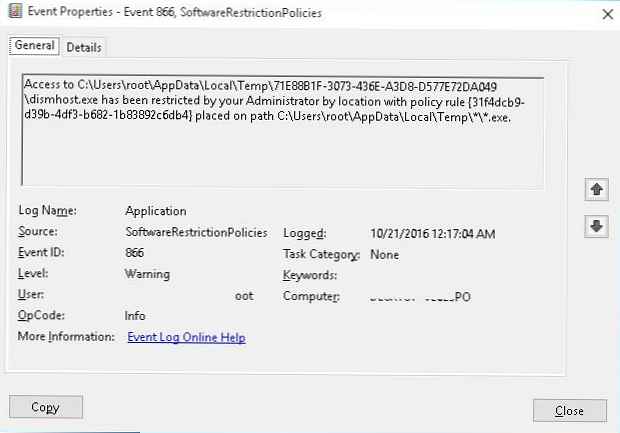

Pokusy o spustenie spustiteľných súborov z chránených adresárov, ktoré boli blokované politikami SRP, je možné monitorovať pomocou protokolu udalostí systému Windows. Udalosti, ktoré nás zaujímajú, sú v sekcii prihláška, a mať ID udalosti 866, so zdrojom SoftwareRestrictionPolicies a niečo také:

Prístup do priečinka C: \ Users \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe bol správcom obmedzený podľa umiestnenia s pravidlom politiky 31f4dcb9-d39b-4df3-b682-1b83892c6db4 umiestnený na ceste C: \ Users \ root \ AppData \ Local \ Temp \ * \ *. exe.

Ukázali sme teda všeobecný príklad techniky použitia politiky obmedzenia softvéru (SRP alebo Applocker) na blokovanie vírusov, ransomware a trójskych koní v počítačoch používateľov. Uvažované metódy môžu významne zvýšiť stupeň ochrany systémov pred škodlivým kódom, ktorý spúšťajú používatelia..