V tomto článku budeme analyzovať metodiku používania funkčných Správca zdrojov súborového servera (FSRM) na súborovom serveri Windows Server 2012 R2 na detekciu a blokovanie práce vírusy ransomware (Encoder Trójske kone, Ransomware alebo CryptoLocker). Konkrétne si ukážeme, ako nainštalovať službu FSRM, nakonfigurovať detekciu určitých typov súborov a ak sú takéto súbory zistené, zablokovať prístup používateľa do adresára na súborovom serveri..

obsah:

- Detekcia šifrovania pomocou FSRM

- Nakonfigurujte nastavenia SMTP FSRM na odosielanie e-mailových upozornení

- Vytvorte skupinu prípon súborov vytvorených pomocou ransomware

- Konfigurovať šablóny obrazovky súborov

- Použitie šablóny obrazovky súboru na disk alebo priečinok

- Automaticky blokuje prístup k používateľovi infikovanému šifrovacím programom

- Testovanie bezpečnosti FSRM

Detekcia šifrovania pomocou FSRM

Ak komponent File Server Resource Manager ešte nie je nainštalovaný na serveri, dá sa nainštalovať pomocou grafickej konzoly Server Manager alebo z príkazového riadka PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Overujeme, či je vytvorená rola:

Get-WindowsFeature -Name FS-Resource-Manager

Po inštalácii komponentu je potrebné reštartovať server.

Po inštalácii komponentu je potrebné reštartovať server.

Nakonfigurujte nastavenia SMTP FSRM na odosielanie e-mailových upozornení

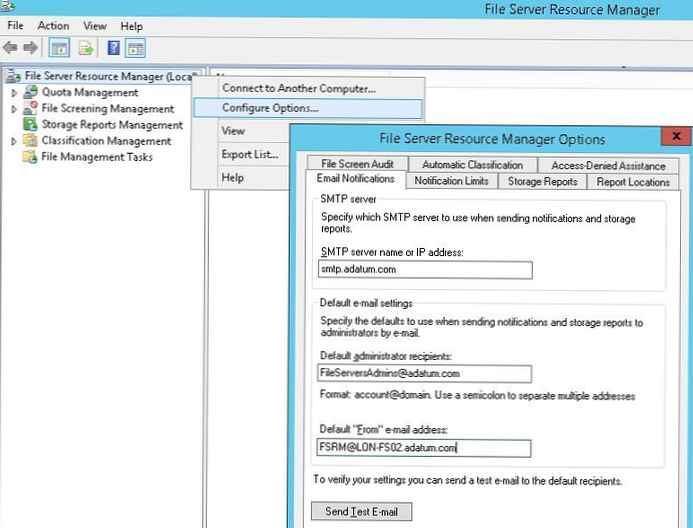

Ďalším krokom je konfigurácia parametrov SMTP služby FSRM, vďaka ktorej môže správca nakonfigurovať odosielanie e-mailových oznámení do svojej poštovej schránky. Na tento účel spustite konzolu FSRM.msc, kliknite pravým tlačidlom myši na koreň konzoly Správca prostriedkov súborového servera a vyberte položku Konfigurácia možnosti.

Zadajte adresu servera SMTP, poštovú schránku správcu a meno odosielateľa.

rada. Ak nemáte interný poštový server, môžete nakonfigurovať preposielanie pomocou protokolu SMTP na externé poštové schránky.

Správnosť nastavení servera SMTP môžete skontrolovať odoslaním skúšobného listu pomocou tlačidla Poslať testovací e-mail.

Nastavenia SMTP služby FSRM môžete tiež nakonfigurovať pomocou Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailAddress "[email protected]"

Vytvorte skupinu prípon súborov vytvorených pomocou ransomware

Ďalším krokom je vytvorenie skupiny súborov, ktorá bude obsahovať známe prípony a názvy súborov, ktoré v tomto procese vytvárajú šifrovače.

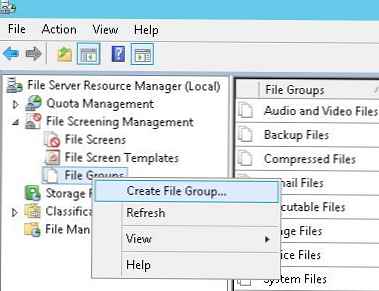

Tento zoznam je možné nastaviť z konzoly FSRM. Ak to chcete urobiť, rozbaľte časť Správa súborov -> Skupiny súborov a vyberte Vytvorenie skupiny súborov.

Musíte zadať názov skupiny (napríklad, Crypto-files) a pomocou poľa zadajte do zoznamu všetky známe rozšírenia Súbory, ktoré majú obsahovať.

Musíte zadať názov skupiny (napríklad, Crypto-files) a pomocou poľa zadajte do zoznamu všetky známe rozšírenia Súbory, ktoré majú obsahovať.

Zoznam známych prípon súborov vytvorených šifrovačmi je pomerne veľký, takže je oveľa jednoduchšie vytvoriť ho pomocou PowerShell.

Zoznam známych prípon súborov vytvorených šifrovačmi je pomerne veľký, takže je oveľa jednoduchšie vytvoriť ho pomocou PowerShell.

V systéme Windows Server 2012 môžete vytvoriť skupinu súborov pomocou PowerShell, napríklad:

New- "FsrmFileGroup name Kryptokryštalická Súbory" -IncludePattern @ ( "_ Locky_recover_instructions.txt": "DECRYPT_INSTRUCTIONS.TXT": "DECRYPT_INSTRUCTION.TXT": "HELP_DECRYPT.TXT": "HELP_DECRYPT.HTML": "" DecryptAllFiles.txt, "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt" ,, "restore_files * .txt", "restore_files.txt", "RECOVERY_KEY.TXT", „ako dešifrovať súbory aes.lnk“, „HELP_DECRYPT.png“, „HELP_DECRYPT.lnk“, „DecryptAllFiles * .txt“, „Decrypt.exe“, „AllFilesAreLocked * .bmp“, „MESSAGE.txt“, „* .locky, * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

V systéme Windows Server 2008 R2 budete musieť použiť pomocný program filescrn.exe:

filecrn.exe filegroup add / filegroup: "Crypto-files" / members: "DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_D_FECT_ELTELPELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTELTLE .txt | HELP_TO_SAVE_FILES.txt | restore_files * .txt | restore_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe | ATTENTEDES. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .enryprypted | * .aaa * * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc * * .vvv | * .xxx | * .ttt | * .micro | * .encrypted | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. dobrý | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

rada. Môžete zostaviť zoznam známych prípon súborov rôznych šifrovačov alebo použiť hotové periodicky aktualizované zoznamy vedené nadšencami:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

V druhom prípade je možné aktuálny zoznam prípon súborov pre FSRM stiahnuť priamo z webového servera pomocou Invoke-WebRequest.

new-FsrmFileGroup - názov "Skupiny súborov proti Ransomware" --IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _.filters)

Alebo použite hotový súbor: crypto_extensions.txt. Tento súbor je možné uložiť na disk a aktualizovať pomocou vytvorenej skupiny súborov FSRM:

$ ext_list = Získajte obsah. \ crypto_extensions.txt

Set-FsrmFileGroup - Názov "Crypto-files" --IncludePattern ($ ext_list)

Konfigurovať šablóny obrazovky súborov

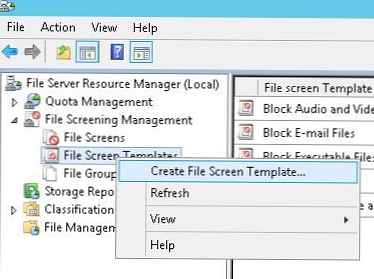

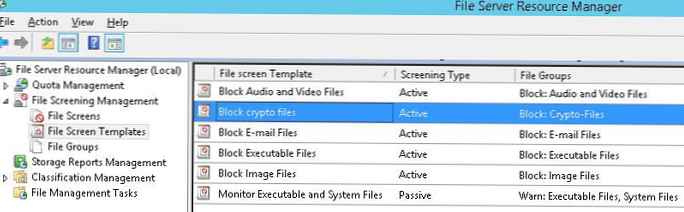

Vytvorte novú šablónu obrazovky súborov, ktorá definuje akcie, ktoré má FSRM vykonať, keď zistí zadané súbory. Ak to chcete urobiť, v konzole FSRM prejdite na Správa obrazovky súborov -> Šablóny obrazovky súborov. Vytvorte novú šablónu Vytvorenie šablóny obrazovky súboru.

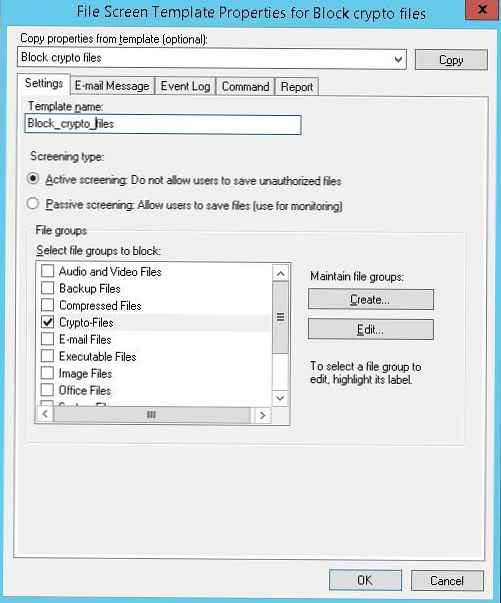

Na karte nastavení zadajte názov šablóny „Block_crypto_files“, Typ skríningu - Aktívne skríning (je zakázané vytvárať zadané typy súborov) a v zozname skupín súborov vyberte položku Crypto-Files.

Na karte nastavení zadajte názov šablóny „Block_crypto_files“, Typ skríningu - Aktívne skríning (je zakázané vytvárať zadané typy súborov) a v zozname skupín súborov vyberte položku Crypto-Files.

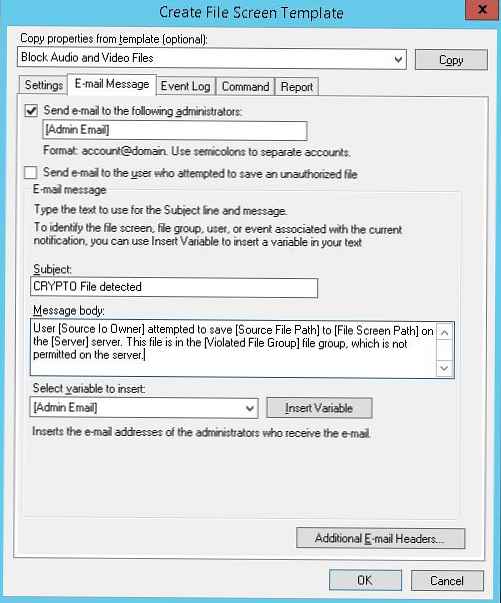

pútko E-mailová správa povoliť odosielanie e-mailových upozornení prispôsobením textu upozornenia podľa vašich predstáv.

pútko E-mailová správa povoliť odosielanie e-mailových upozornení prispôsobením textu upozornenia podľa vašich predstáv.

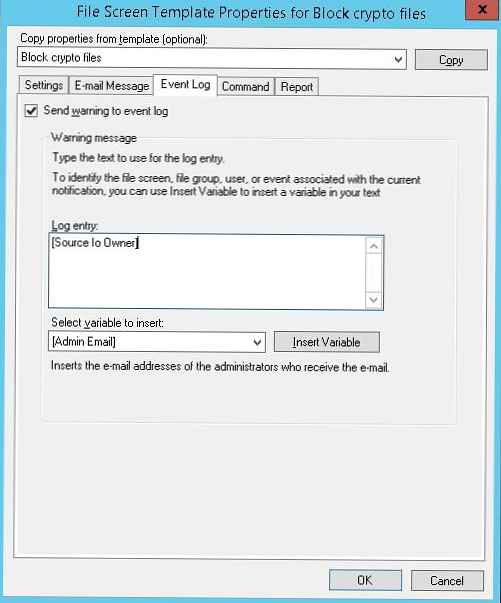

pútko udalosť log povoliť protokolovanie udalostí v systémovom denníku. S uvedením záznamu iba meno používateľa: [Vlastník zdroja Io]

pútko udalosť log povoliť protokolovanie udalostí v systémovom denníku. S uvedením záznamu iba meno používateľa: [Vlastník zdroja Io]

pútko príkaz Môžete určiť akciu, ktorá sa má vykonať, keď sa zistí tento typ súboru. Viac o tom nižšie..

Uložte zmeny. Ďalšia šablóna by sa mala objaviť v zozname šablón..

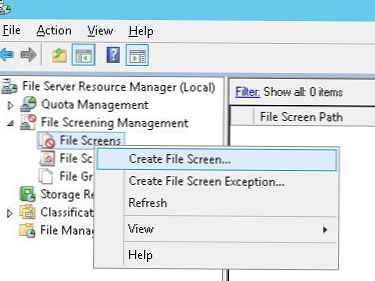

Použitie šablóny obrazovky súboru na disk alebo priečinok

Vytvorenú šablónu zostáva priradiť disku alebo sieťovému priečinku na serveri. Vytvorte nové pravidlo v konzole FSRM Vytvorte obrazovku súboru.

V poli Cesta k obrazovke File musíte zadať lokálny disk alebo cestu k adresáru, pre ktorý chceme povoliť systém ochrany šifrovania, av zozname šablón vyberte šablónu Block_crypto_files vytvorenú skôr.

V poli Cesta k obrazovke File musíte zadať lokálny disk alebo cestu k adresáru, pre ktorý chceme povoliť systém ochrany šifrovania, av zozname šablón vyberte šablónu Block_crypto_files vytvorenú skôr.

Automaticky blokuje prístup k používateľovi infikovanému šifrovacím programom

Zostáva nakonfigurovať činnosť, ktorú FSRM vykoná, keď zistí súbory vytvorené šifrovačmi. Použijeme hotový skript: Chráňte svoj súborový server pred Ransomware pomocou FSRM a Powershell (Https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Čo robí tento skript? Keď sa pokúšame zapísať "zakázaný" typ súboru do sieťového adresára, FSRM spustí tento skript, ktorý analyzuje protokol udalostí a na úrovni gule zakazuje užívateľovi písať, z pokusu o napísanie zakázaného typu súboru. Zablokujeme tak prístup infikovaného používateľa do sieťového priečinka.

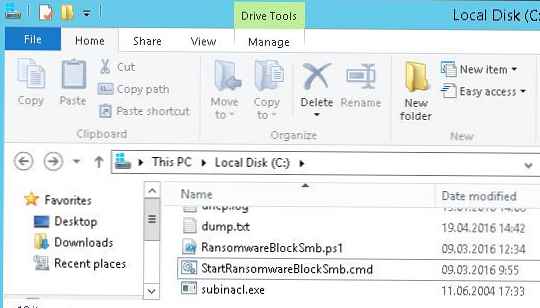

Stiahnite určený skript a rozbaľte ho do koreňového adresára adresára C: \ na súborovom serveri. Skopírujte obslužný program do rovnakého priečinka subinacl (potrebné na zmenu povolení v sieťovom adresári). V katalógu by sa mali objaviť nasledujúce informácie súbory:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- SubInACL.exe

poznámka. V skripte PS som musel zmeniť riadky:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

a

if ($ Rule -match "Crypto-Files")

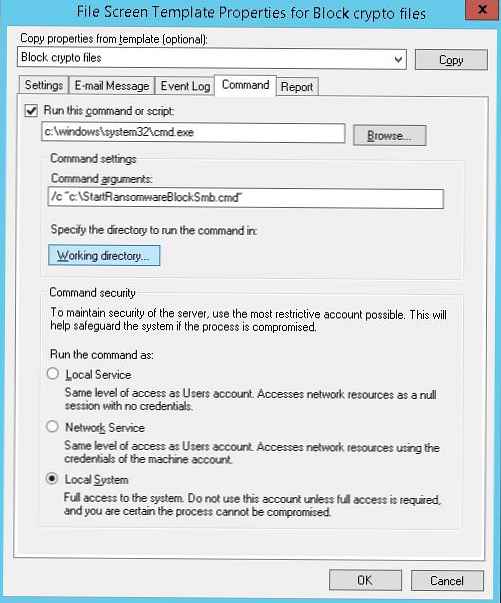

Zostáva v nastaveniach šablóny „Blokovať kryptografické súbory“ na karte príkaz naznačujú, že príkazový riadok by sa mal začať argumentom StartRansomwareBlockSmb.cmd:

Spustite tento príkaz alebo skript: c: \ windows \ system32 \ cmd.exe

Argumenty príkazu: / c “c: \ StartRansomwareBlockSmb.cmd”

Príkaz sa musí vykonať s právami miestneho systému (miestna systém).

Testovanie bezpečnosti FSRM

Skúsme otestovať, ako funguje ochrana FSRM pred šifrovačmi. Prečo vytvorte súbor s ľubovoľnou príponou v chránenom adresári a skúste ho zmeniť na zakázaný .locky.

Pri pokuse o uloženie zakázaného súboru FSRM zaznamená udalosť:

ID udalosti: 8215

Zdroj: SRMSVC

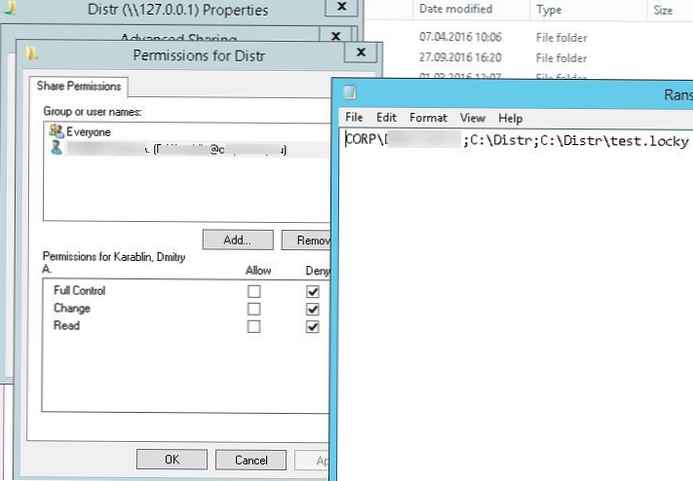

Skript RansomwareBlockSmb.ps1, založený na údajoch z udalosti, zakáže aktuálnemu používateľovi prístup do tohto adresára nastavením osobného odmietnutia v oprávneniach lopty:

Ochranné práce! V koreňovom adresári disku v protokole vidíte adresár a používateľa, z ktorého sa pokúsil spustiť šifrovač.

Ochranné práce! V koreňovom adresári disku v protokole vidíte adresár a používateľa, z ktorého sa pokúsil spustiť šifrovač.

Ak chcete poskytnúť ešte vyššiu úroveň ochrany, môžete prepnúť z čierneho zoznamu súborov na biely, keď na súborový server môžu byť uložené iba súbory povolených typov..

Preskúmali sme teda, ako používať FSRM na automatické blokovanie prístupu k sieťovým adresárom pre používateľov, ktorých počítače sú napadnuté šifrovacím vírusom. Prirodzene, použitie FSRM v tomto režime nemôže poskytnúť 100% záruku ochrany súborov na serveroch pred touto triedou vírusov, ale ako jedna zo stupňov ochrany je technika sama o sebe celkom vhodná. V nasledujúcich článkoch zvážime niekoľko ďalších možností na boj proti kryptografickým vírusom:

- Ako obnoviť súbory používateľov zo snímok VSS po infikovaní šifrovačom

- Blokujte vírusy a ransomware pomocou zásad obmedzenia softvéru