V predchádzajúcom článku sme hovorili o tom, ako jednou z metód ochrany na extrahovanie hesiel z pamäte systému Windows pomocou pomocných programov typu mimikatz je zabrániť správcom systému v používaní politiky skupinového ladenia ladiacich práv na ladenie. Nedávno sa však zistilo, že bez oprávnení na ladenie (v systéme Windows je to privilégium) SeDebugPrivilege), správca lokálneho servera nemôže nainštalovať ani aktualizovať Microsoft SQL Server. Faktom je, že inštalátor SQL Server pri spustení kontroluje oprávnenia SeSecurity. SeBackup a SeDebug, ktoré potrebuje na spustenie procesu servera SQL a získanie informácií o úspešnom spustení servera SQL. Takto to vyzerá.

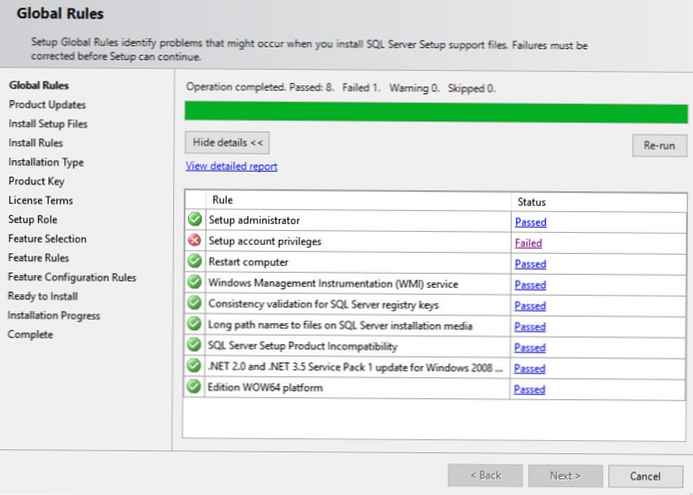

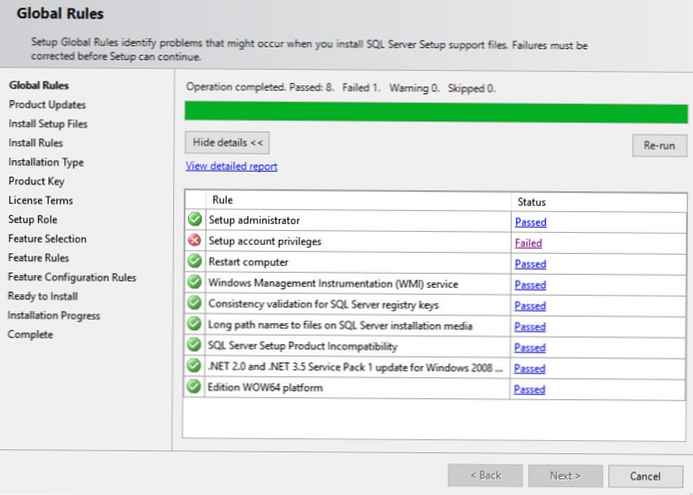

Počas inštalácie SQL Server, keď vykonáva predbežné kontroly, inštalátor zakopne o kontrolu Nastaviť oprávnenia účtu.

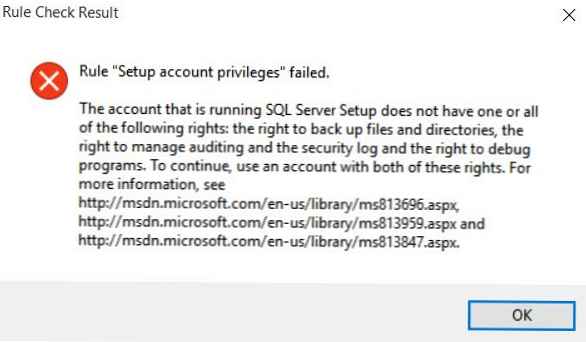

Kliknutím na odkaz „Neúspešné“ sa zobrazí nasledujúca správa:

Kliknutím na odkaz „Neúspešné“ sa zobrazí nasledujúca správa:

Účet, na ktorom je spustená inštalácia servera SQL Server, nemá jedno alebo všetky nasledujúce práva: právo zálohovať súbory a adresáre, právo spravovať auditovanie a denník zabezpečenia a právo ladiť programy. Ak chcete pokračovať, použite účet s oboma týmito právami. Ďalšie informácie nájdete na stránke https://msdn.microsoft.com/en-us/library/ms813696.aspx, https://msdn.microsoft.com/en-us/library/ms813959.aspx a https: // msdn .microsoft.com / en-us / library / ms813847.aspx.

Teraz otvorte správu o inštalácii SystemConfigurationCheck_Report.htm.

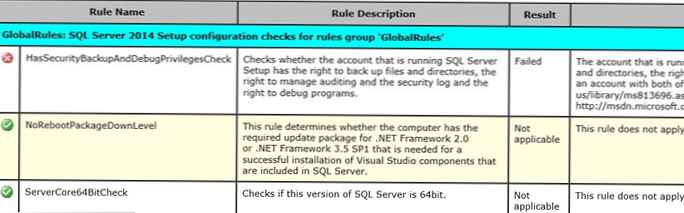

Ako vidíte, inštalátor pri kontrole pravidla HasSecurityBackupAndDebugPrivilegesCheck zistil, že aktuálny proces nemá jedno z nasledujúcich privilégií:

Ako vidíte, inštalátor pri kontrole pravidla HasSecurityBackupAndDebugPrivilegesCheck zistil, že aktuálny proces nemá jedno z nasledujúcich privilégií:

- SeSecurity - správa auditov a bezpečnostných protokolov

- SeBackup - práva na záložné súbory a adresáre

- SeDebug - právo na ladenie programov

V denníku sú podrobnejšie informácie, ktoré naznačujú, že proces inštalácie nemá príznak SeDebug:

(09) 2017-09-12 14:25:13 Slp: Pravidlo inicializácie: Nastavovacie práva účtu

(09) 2017-09-12 14:25:13 Slp: Pravidlo sa vykoná: Pravda

(09) 2017-09-12 14:25:13 Slp: Cieľový objekt pravidla Init: Microsoft.SqlServer.Configuration.SetupExtension.FacetPrivilegeCheck

(09) 2017-09-12 14:25:13 Slp: Pravidlo 'HasSecurityBackupAndDebugPrivilegesCheck' Výsledok: Spustený proces má oprávnenie SeSecurity, má oprávnenie SeBackup a nemá oprávnenie SeDebug.

(09) 2017-09-12 14:25:13 Slp: Hodnotiace pravidlo: HasSecurityBackupAndDebugPrivilegesCheck

(09) 2017-09-12 14:25:13 Slp: Pravidlo bežiace na počítači: msk-sql10

(09) 2017-09-12 14:25:13 Slp: Vyhodnotenie pravidla ukončené: Zlyhanie

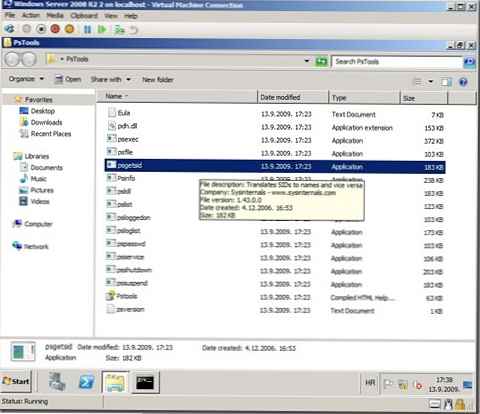

Rozhodol som sa vyhľadať riešenie na získanie práv SeDebugPrivilege bez zmeny alebo vypnutia politiky ladenia programov. Ako sa ukázalo, existuje pomerne jednoduchý spôsob, ako sa vyhnúť tejto politike, ak máte na serveri práva miestneho správcu. Pomôže nám to program secedit, ktorý vám umožní spravovať politiky zabezpečenia miestneho servera.

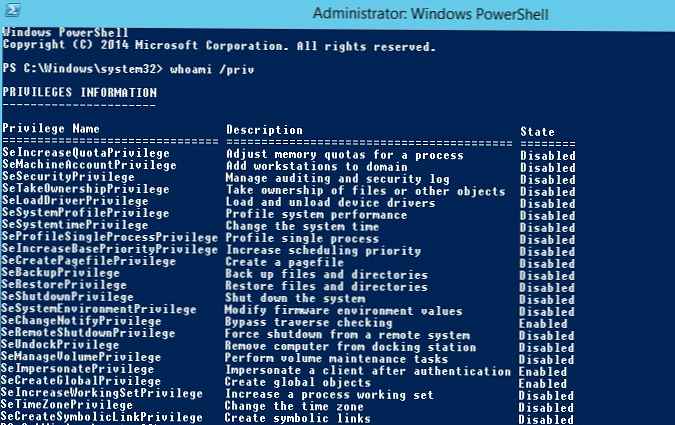

Skontrolujte aktuálne privilégiá:

whoami / priv Ako vidíte, v aktuálnom tokene používateľa teraz nie je žiadne oprávnenie SeDebugPrivilege .

Ako vidíte, v aktuálnom tokene používateľa teraz nie je žiadne oprávnenie SeDebugPrivilege .

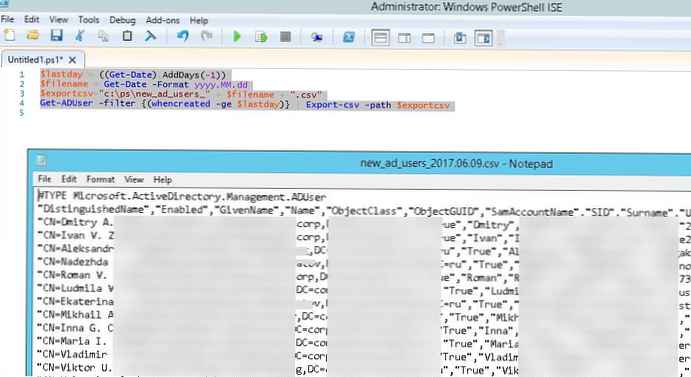

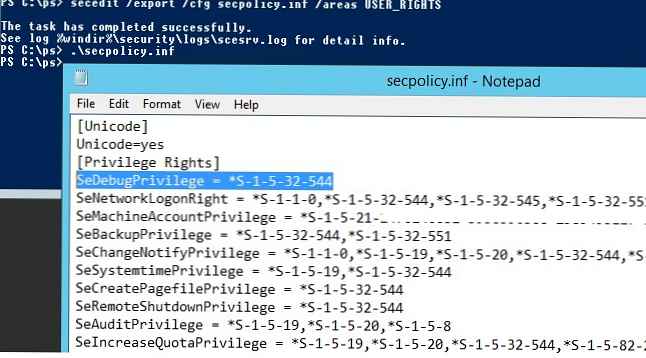

Exportujeme aktuálne práva používateľov nakonfigurované skupinovými zásadami do textového súboru:

secedit / export / cfg secpolicy.inf / areas USER_RIGHTS

Teraz pomocou ľubovoľného editora testov musíte otvoriť súbor secpolicy.inf na úpravu a pridať riadok v časti [Privilege Rights], ktorý udeľuje práva na ladiace programy skupine miestnych správcov..

SeDebugPrivilege = * S-1-5-32-544

Uložte súbor. Teraz musíte uplatniť nové užívateľské práva:

secedit / configure / db secedit.sdb / cfg secpolicy.inf / overwrite / areas USER_RIGHTS

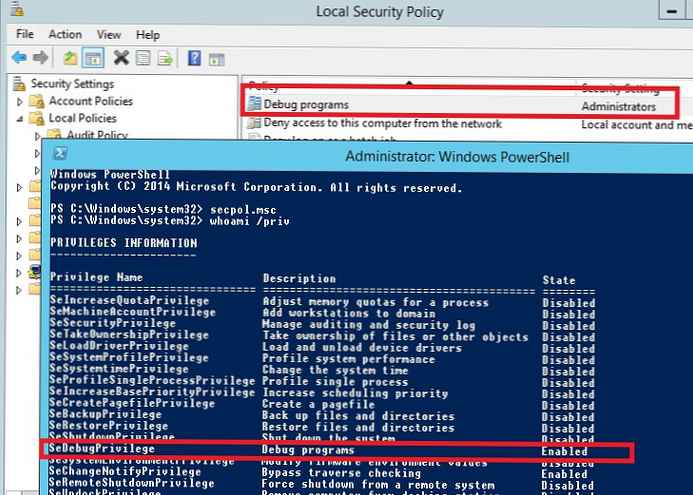

Teraz musíte spustiť odhlásenie / prihlásenie a pomocou secpol.msc skontrolujte, či sú práva Debug Programu priradené skupine miestnych administrátorov. Rovnaký príkaz whoami / priv to potvrdzuje:

Teraz musíte spustiť odhlásenie / prihlásenie a pomocou secpol.msc skontrolujte, či sú práva Debug Programu priradené skupine miestnych administrátorov. Rovnaký príkaz whoami / priv to potvrdzuje:

Ladiace programy SeDebugPrivilege sú povolené

Teraz môžete spustiť inštaláciu / aktualizácie servera SQL Server. Je však potrebné si uvedomiť, že privilégium SeDebugPrivilege je v tomto prípade pridelené iba dočasne a pri najbližšej aktualizácii skupinovej politiky (ale po odhlásení používateľa) bude obnovené..

Teraz môžete spustiť inštaláciu / aktualizácie servera SQL Server. Je však potrebné si uvedomiť, že privilégium SeDebugPrivilege je v tomto prípade pridelené iba dočasne a pri najbližšej aktualizácii skupinovej politiky (ale po odhlásení používateľa) bude obnovené..

Ako viete, zahrnutie politiky zákazu ladiacich programov nie je všeliekom na získanie práv SeDebugPrivilege škodlivými programami, ktoré už vstúpili na server, s právami miestneho administrátora, čo môže ohroziť všetky účty používateľov / správcov pracujúce na serveri..