technológie záznamy o riadených službách (Účty spravovaných služieb - MSA) bola prvýkrát zavedená v systéme Windows Server 2008 R2 a je určená na automatickú správu (zmenu) hesiel pre účty služieb (služieb). Vďaka použitiu mechanizmu Managed Service Accounts môžete výrazne znížiť riziko ohrozenia systémových účtov, pod ktorými sú spustené systémové služby (nie je žiadnym tajomstvom, že existuje veľké množstvo obslužných programov, ktoré môžu extrahovať heslá miestnych používateľov z LSASS).

Pre účty MSA sa vygeneruje heslo s 240 znakmi, z ktorých polovica sú anglické písmená, druhá polovica sú servisné znaky. Heslo pre takýto účet sa zmení automaticky (štandardne každých 30 dní) a nie je uložené v miestnom systéme

Hlavnou nevýhodou MSA je možnosť používať takýto záznam služby iba na jednom počítači. To znamená, že účty služieb MSA nemôžu pracovať s klastrovanými a NLB službami (webovými farmami), ktoré bežia súčasne na viacerých serveroch a používajú rovnaký účet a heslo..

Na prekonanie tohto nedostatku spoločnosť Microsoft v systéme Windows Server 2012 pridala funkčnosť skupinových účtov spravovaných služieb (gMSA - účty spravované skupinou). Takéto účty sa môžu používať súčasne na viacerých serveroch, takže všetky inštancie služieb používajú rovnaký účet, napríklad v službe vyrovnávania záťaže (NLB), klastrových službách atď..

Požiadavky GMSA:

Aby mohla infraštruktúra využívať výhody gMSA, musí spĺňať nasledujúce požiadavky:

- Úroveň schémy AD - Windows Server 2012 (postup aktualizácie je popísaný tu).

- Radič domény Windows Server 2012 (a novší) s distribučnou službou Microsoft Key - jedná sa o službu zodpovednú za generovanie hesiel

- Modul PowerShell na správu služby Active Directory

- Ako klientov je možné používať Windows Server 2012/2012 R2 a Windows 8 / 8.1

- Služba používajúca gMSA musí byť kompatibilná s týmto typom účtu (musí byť uvedená v dokumentácii). V súčasnosti podpora gMSA: SQL Server 2008 R2 SP1, 2012; IIS; AD LDS; Výmena 2010/2013

Vytvorte kľúč KDS

Predtým, ako začnete vytvárať účet gMSA, musíte vykonať jednorazovú operáciu, aby ste vytvorili koreňový kľúč KDS (koreňový kľúč KDS). Na tento účel spustite príkaz na radiči domény s oprávneniami správcu (musia byť nainštalované a povolené služby distribúcie kľúčov spoločnosti Microsoft):

Add-KdsRootKey - Efektívne okamžite

V takom prípade bude kľúč vytvorený a bude k dispozícii po 10 hodinách po dokončení replikácie.

rada. V testovacom prostredí môžete príkaz použiť na okamžité použitie:Add-KdsRootKey -EffectiveTime ((get-date) .addhours (-10))

Skontrolujte, či bol koreňový kľúč KDS úspešne vytvorený:

Get-KdsRootKey

Vytvorte si účet gMSA

Vytvorte nový účet gMSA pomocou príkazu:

New-ADServiceAccount - meno gmsa1 -DNSHostName dc1.winitpro.ru -PrincipalsAllowedToRetrieveManagedPassword "gmsa1Group"

kde, gmsa1 - Názov účtu gMSA, ktorý chcete vytvoriť

dc1.winitpro.ru - Názov servera DNS

gmsa1Group - Skupina Active Directory, ktorá obsahuje všetky systémy, ktoré budú používať tento skupinový účet (skupina musí byť vytvorená vopred)

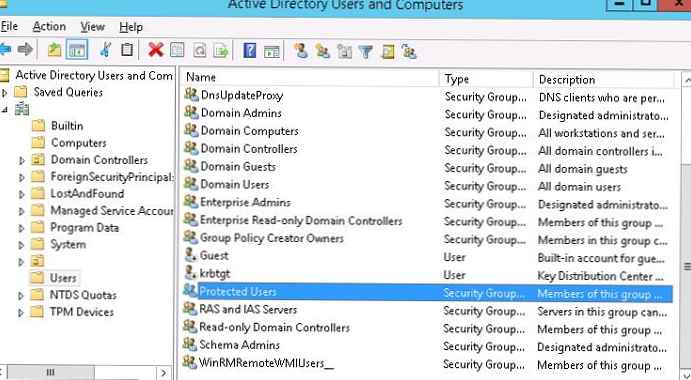

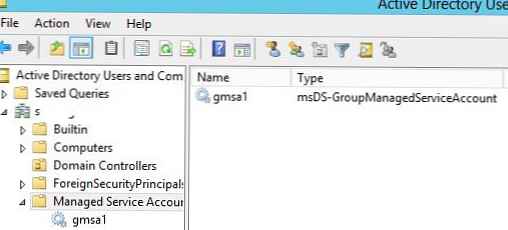

Po vykonaní príkazu musíte otvoriť konzolu ADUC (používatelia a počítače služby Active Directory) a overiť, či je v kontajneri (OU). Spravované účty služieb objavil sa pomocný účet (v predvolenom nastavení sa tento kontajner nezobrazuje, aby ste ho videli, musíte prejsť do ponuky vyhliadka voľba povoliť Pokročilé funkcie)

Nainštalujte gMSA na server

Pripojte modul Powershell na podporu prostredia Active Directory:

Add-WindowsFeature RSAT-AD-PowerShell

Ďalej musíme nainštalovať spravovaný účet na servery, na ktorých sa bude používať (z tohto účtu sa v budúcnosti spustí určitá služba). Najprv musíte skontrolovať, či má tento server povolené prijímať heslo k účtu gMSA zo služby Active Directory. Aby to bolo možné urobiť, musí byť jeho účet v skupine domén zadanej pri vytvorení (v našom prípade gmsa1Group). Nainštalujte položku gmsa1 na tento server:

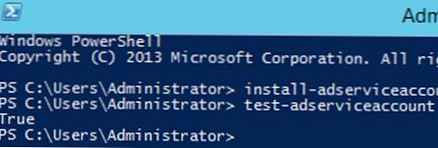

Install-ADServiceAccount -Identity gmsa1

Týmto môžete skontrolovať, či je konto skupinovej služby správne nainštalované (pre Windows PowerShell 4.0):

Test-ADServiceAccount gmsa1

Ak príkaz vráti hodnotu True - všetko je nakonfigurované správne.

Ďalej vo vlastnostiach služby naznačujeme, že bude spustená pod účtom gMSA. Ak to chcete urobiť, na karte Prihláste sa je potrebné si vybrať Tento účet a uveďte názov servisného účtu. Symbol $ musí byť uvedený na konci mena, nevyžaduje sa žiadne heslo. Po uložení zmien je potrebné reštartovať službu.

Servisnému účtu sa automaticky udelia práva na prihlásenie ako služba.

Jemné doladenie gMSA

Frekvenciu zmeny hesla je možné zmeniť (predvolene 30 dní):

Set-ADServiceAccount gmsa1-ManagedPasswordIntervalInDays 60

Účet gMSA sa dá použiť aj v úlohách plánovača. Jemná nuansa spočíva v tom, že úlohu je možné nakonfigurovať iba pomocou programu PowerShell.

$ action = New-ScheduledTaskAction “c: \ script \ backup.cmd” $ trigger = New-ScheduledTaskTrigger -At 21:00 -Den $ principal = New-ScheduledTaskPrincipal -UserID winitpro \ gmsa1 $ -LogonType PasswordRegister-ScheduledTask BackupDB -Action $ akcia-Spustenie $ trigger -Principálna $ istina

Argument „-LogonType Password“ znamená, že heslo pre tento účet gMSA bude prijaté od radiča domény.

poznámka. Účet GMSA musí byť udelený “Prihláste sa ako dávková úloha"