Pri údržbe veľkých sietí sa správcovia systému často stretávajú s problémami s overením sieťového zariadenia. Predovšetkým je dosť ťažké zorganizovať normálnu prácu viacerých správcov siete pod jednotlivými účtami na veľkom množstve zariadení (musíte na každom zariadení udržiavať a aktualizovať databázu miestnych účtov). Logickým riešením by bolo autorizovať existujúcu databázu účtov - Active Directory. V tomto článku si ukážeme, ako nakonfigurovať Autentifikácia domény Active Directory na sieťových zariadeniach (prepínače, smerovače).

Nie všetky sieťové vybavenie populárnych dodávateľov (CISCO, HP, Huawei) podporuje funkcie na priamy prístup k adresáru LDAP a takéto riešenie nebude univerzálne. Protokol je vhodný na riešenie nášho problému. AAA (autorizácia a účtovníctvo), sa skutočne stali de facto štandardom pre sieťové zariadenia. Klient AAA (sieťové zariadenie) odošle autorizované užívateľské údaje na server RADIUS a na základe svojej odpovede rozhodne o udelení / zamietnutí prístupu.

protokol Služba Remote Authentication Dial v používateľskej službe (RADIUS) v systéme Windows Server 2012 R2 je súčasťou role NPS (Network Policy Server). V prvej časti článku nainštalujeme a nakonfigurujeme rolu servera Network Policy Server av druhej ukážeme typické konfigurácie sieťových zariadení s podporou RADUIS pomocou príkladu. Prepínače HP Procurve a Zariadenia Cisco.

obsah:

- Nainštalujte a nakonfigurujte server pomocou role Network Policy Server

- Konfigurácia sieťového zariadenia pre prácu so serverom RADUIS

Nainštalujte a nakonfigurujte server pomocou role Network Policy Server

Spravidla sa odporúča nainštalovať server s rolou NPS na vyhradený server (neodporúča sa umiestňovať túto rolu do radiča domény). V tomto príklade nainštalujeme rolu NPS na server so systémom Windows Server 2012 R2.

Otvorte konzolu Správca servera a nastaviť rolu Server sieťových politík (nachádza sa v časti Sieťová politika a prístupové služby).

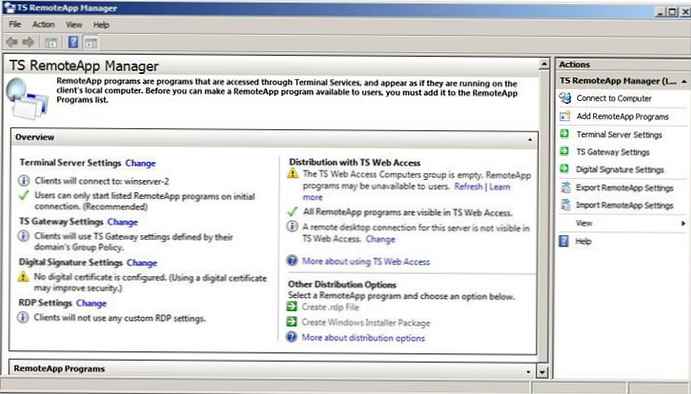

Po dokončení inštalácie spustite konzolu MMC pre správu serverov politiky siete. Zaujímajú nás tieto tri sekcie konzoly:

Po dokončení inštalácie spustite konzolu MMC pre správu serverov politiky siete. Zaujímajú nás tieto tri sekcie konzoly:

- Klienti RADIUS - obsahuje zoznam zariadení, ktoré sa môžu autentifikovať na server

- Pravidlá žiadosti o pripojenie - definuje typy zariadení, ktoré sa môžu autentifikovať

- Sieťové politiky - autentifikačné pravidlá

Kliknutím pravým tlačidlom myši na časť pridajte nového klienta RADIUS (bude to prepínač HP ProCurve Switch 5400zl) Klienti RADIUS a výber nový. Uvádzame:

Kliknutím pravým tlačidlom myši na časť pridajte nového klienta RADIUS (bude to prepínač HP ProCurve Switch 5400zl) Klienti RADIUS a výber nový. Uvádzame:

- Priateľské meno: sw-HP-5400-1

- Adresa (IP alebo DNS): 10.10.10.2

- Zdieľané tajomstvo (heslo / tajný kľúč): heslo je možné zadať ručne (musí byť dosť komplikované) alebo vygenerované pomocou špeciálneho tlačidla (vygenerované heslo sa musí skopírovať, pretože v budúcnosti bude musieť byť zadané na sieťovom zariadení).

Zakázať štandardnú politiku (Používajte autentifikáciu Windows pre všetkých používateľov) v sekcii Zásady žiadosti o pripojenie kliknutím na ňu pomocou RMB a výberom zakázať.

Zakázať štandardnú politiku (Používajte autentifikáciu Windows pre všetkých používateľov) v sekcii Zásady žiadosti o pripojenie kliknutím na ňu pomocou RMB a výberom zakázať.

Vytvorte novú politiku s názvom Sieťové spínače-AAA a kliknite na. V časti Sondition vytvoriť novú podmienku. Hľadáme sekciu Vlastnosti klienta RADIUS a vyberte si Príjemné meno pre klienta.

Uvádzame hodnotu sw-?. tj podmienka sa bude vzťahovať na všetkých klientov RADIUS začínajúcich znakmi: „sw-“. Kliknite na Ďalej-> Ďalej-> Ďalej a súhlasíte so všetkými štandardnými nastaveniami..

Uvádzame hodnotu sw-?. tj podmienka sa bude vzťahovať na všetkých klientov RADIUS začínajúcich znakmi: „sw-“. Kliknite na Ďalej-> Ďalej-> Ďalej a súhlasíte so všetkými štandardnými nastaveniami..

Ďalej v časti Sieťové politiky vytvoriť novú politiku autentifikácie. Uveďte napríklad jej meno Pravidlá autorizácie sieťových prepínačov pre sieťových administrátorov. Vytvorme dve podmienky: v prvom stave Skupiny Windows, zadajte skupinu domén, ktorých členovia môžu byť overení (účty správcu siete v našom príklade sú zahrnuté do skupiny AD Network Admins) Druhá podmienka Typ overenia, výber PAP ako autentifikačného protokolu.

Ďalej v okne Konfigurovať metódy overenia zrušte začiarknutie všetkých typov overenia okrem Nešifrované overenie (PAP. SPAP).

Ďalej v okne Konfigurovať metódy overenia zrušte začiarknutie všetkých typov overenia okrem Nešifrované overenie (PAP. SPAP).

V okne Konfigurovať nastavenia zmeniť hodnotu atribútu Druh služby na administratívne.

V ostatných prípadoch súhlasíme so štandardnými nastaveniami a sprievodcu ukončíme.

V ostatných prípadoch súhlasíme so štandardnými nastaveniami a sprievodcu ukončíme.

A nakoniec presuňte novú politiku na prvé miesto v zozname politík.

Konfigurácia sieťového zariadenia pre prácu so serverom RADUIS

Zostáva nakonfigurovať naše sieťové zariadenie tak, aby pracovalo so serverom Radius. Pripojte sa k nášmu prepínaču HP ProCurve Switch 5400 a vykonajte nasledujúcu zmenu jeho konfigurácie (zmeňte svoju IP adresu servera Raduis a heslo)..

aaa autentifikačná konzola umožňuje polomer lokálna aaa autentifikácia telnet prihlasovací polomer lokálna aaa autentifikácia telnet umožňuje polomer lokálna aaa autentifikácia ssh prihlasovací polomer lokálna aaa autentifikácia ssh umožňuje polomer lokálna aaa autentifikácia prihlasovacie privilégium-režim rádius-server kľúč VÁŠ-SECRET-KEY hostiteľ rádius-server 10.10 .10.44 VÁŠ-SECRET-KEY auth-port 1645 hostiteľ rádiového servera 1646 acct-port 10.10.10.44 auth-port 1645 hostiteľ rádiového servera 10.10.10.44 acct-port 1646

rada. Ak je z bezpečnostných dôvodov zakázané pripájať sa k sieťovému zariadeniu prostredníctvom telnetu, musia byť tieto linky z konfigurácie vymazané:

aaa autentifikácia telnet prihlasovací polomer lokálny aaa autentifikačný telnet umožňuje polomer lokálny

Bez zatvorenia okna konzoly prepínača (to je dôležité!, v opačnom prípade sa už viac nebudete môcť pripojiť k prepínaču), otvorte druhú reláciu telnetu. Malo by sa objaviť nové autorizačné okno, v ktorom budete požiadaní o zadanie názvu účtu a hesla. Pokúste sa zadať informácie o svojom účte do služby AD (musí byť členom skupiny Network Admins group). Ak je spojenie nadviazané - urobili ste všetko správne!

V prípade prepínača Cisco môže konfigurácia používajúca účty domény na autentifikáciu a autorizáciu vyzerať takto:

V prípade prepínača Cisco môže konfigurácia používajúca účty domény na autentifikáciu a autorizáciu vyzerať takto:

aaa hostiteľ nového rádiového servera 10.10.10.44 auth-port 1645 acct-port 1646 kľúč VÁŠ-SECRET-KEY aaa autentifikácia prihlásenie predvolená skupina polomer polomer lokálne aaa autorizácia spustenie predvolená skupina polomer lokálny ip polomer zdrojové rozhranie Vlan421 riadok kon 0 riadok vty 0 4 riadky 5 5poznámka. V tejto konfigurácii sa server RADIUS najskôr použije na autentifikáciu, a ak nie je k dispozícii, lokálny účet.

V prípade aplikácie Cisco ASA bude táto konfigurácia vyzerať takto:

polomer protokolu aaa-server RADIUS protokol aaa-server RADIUS host 10.10.10.44 kľúč YOUR-SECRET-KEY rádius-common-pw YOUR-SECRET-KEY aaa autentifikácia telnet konzola RADIUS LOCAL aaa autentifikácia ssh konzola RADIUS LOCAL aaa autentifikácia http konzola RADIUS LOCAL autentifikácia aaa http konzola RADIUS LOCAL

rada. Ak niečo nefunguje, skontrolujte:

- Zhodujú sa tajné kľúče na serveri NPS a prepínači (na test môžete použiť jednoduché heslo).

- Či je v konfigurácii zadaná správna adresa servera NPS. Ping?

- Brány firewall blokujú porty 1645 a 1646 medzi prepínačom a serverom?

- Starostlivo si preštudujte protokoly servera NPS