Nevýhody DNS

Systém na preklad názvov DNS, ktorý je jedným zo základov moderného systému sieťových interakcií, bol vyvinutý pred viac ako 20 rokmi, keď sa takmer vôbec nevenovala pozornosť otázkam ochrany informácií. Jednou z hlavných nevýhod systému DNS je možnosť falošnej odpovede na dotaz DNS.

Problém je v tom, že odozva servera DNS sa nekontroluje žiadnym spôsobom, to znamená, že v prípade rozbitia servera DNS (a jeho presmerovania na falošné servery DNS), falšovania záznamu DNS, otravy cache DNS (otravy cache DNS), môžete používateľa poslať na ktorúkoľvek adresu IP adresa a užívateľ bude úplne presvedčený, že pracuje s legitímnymi webovými stránkami alebo službami. Útočníci často používajú tieto metódy, ktoré nasmerujú používateľov na stránky obsahujúce škodlivé kódy alebo zhromažďujú svoje osobné údaje (heslá, čísla kreditných kariet atď.) Pomocou tzv. pharmingové útoky.

Prečo potrebujete technológiu DNSSEC?

Rozšírenia zabezpečenia DNS (DNSSEC) - táto technológia je určená na zvýšenie bezpečnosti služby DNS pomocou kryptografických podpisov, ktoré jednoznačne overia pravosť informácií získaných zo servera DNS. tj všetky žiadosti a odpovede servera DNS s podporou DNSSEC musia mať digitálny podpis, ktorého platnosť si môže klient overiť pomocou verejného kľúča. Tieto digitálne podpisy sa vytvárajú pri podpisovaní zóny (pri použití DNSSEC).

Zjednodušený mechanizmus overovania DNSSEC funguje takto: klient pošle požiadavku na server DNS, server vráti digitálne podpísanú odpoveď DNS. pretože klient má verejný kľúč certifikačnej autority, ktorá podpísala záznamy DNS, môže dešifrovať podpis (hash hodnotu) a overiť odpoveď DNS. Na tento účel musí byť klient aj server DNS nakonfigurovaný na používanie rovnakej kotvy dôveryhodnosti. Dôverná kotva - Predkonfigurovaný verejný kľúč priradený ku konkrétnej zóne DNS. Ak server DNS podporuje viac zón, môžu sa použiť viaceré dôveryhodné kotvy..

Je dôležité poznamenať, že hlavným účelom DNSSEC je ochrana pred falšovaním a úpravami otázok a odpovedí na DNS. Dáta prenášané cez samotnú sieť však nie sú šifrované (hoci dôvernosť prenášaných údajov DNS sa dá zabezpečiť šifrovaním, je to však voliteľné a nie je to hlavný cieľ služby DNSSEC)..

Základné komponenty DNSSEC sú definované v nasledujúcich štandardoch RFC:

- RFC 4033

- RFC 4034

- RFC 4035

DNSSEC v systémoch Windows

V systémoch Windows Server 2008 R2 a Windows 7 sa objavila podpora technológie DNSSEC. Avšak kvôli zložitosti a nejasnosti nastavení sa táto technológia nevyužívala široko. DNSSEC získal ďalší vývoj v systéme Windows Server 2012, v ktorom sa funkčnosť DNSSEC výrazne rozšírila, a navrhuje možnosť konfigurácie prostredníctvom grafického rozhrania.

V tomto článku popíšeme základnú inštaláciu a konfiguráciu DNSSEC založenú na serveri DNS so systémom Windows Server 2012, vytvoríme podpísanú zónu a body dôveryhodnosti.

Inštalácia a konfigurácia DNSSEC v systéme Windows Server 2012

Vytvorte novú zónu DNS dnssec.contoso.com a do nej pridajte jeden záznam servera A SRV12 s adresou 192.168.1.14..

poznámka. V systéme Windows 8/2012 je na získanie informácií zo servera DNS namiesto použitia pomocného programu nslookup lepšie použiť Powershell cmdlet Resolve-DnsName..Vyriešiť -DnsName srv12.dnssec.contoso.com -Server SRV12-SUB-CA -DnssecOk

pretože zóna nie je podpísaná, požiadavka nevráti záznamy RRSIG.

Digitálne podpíšeme internú zónu DNS dnssec.contoso.com. Ak to chcete urobiť, v konzole DNS kliknite pravým tlačidlom myši na zónu a vyberte položku DNSSEC-> Podpíšte zónu.

V zobrazenom Sprievodcovi podpisom zóny nechajte všetky predvolené nastavenia (na podpísanie zóny použite predvolené nastavenia) -> Ďalej -> Ďalšie -> Dokončiť.

Po dokončení sprievodcu sa automaticky vytvoria nasledujúce nové záznamy prostriedkov v podpísanej zóne:

- RRSIG (Resource Read Signature) - podpis záznamu zdrojov

- DNSKEY (Verejný kľúč) - ukladá verejnú časť kľúča a jeho identifikátory

- DS (Delegation Signer) - obsahuje hash doménového mena dediča a jeho kľúč KSK

- NSEC (Next Secure) a NSEC3 (Next Secure 3) - používajú sa na spoľahlivú ochranu pred útokmi spoofingu

Po podpísaní zóny sa verejný kľúč uloží do súboru% windir% \ system32 \ dns \ keyset-dnssec.

Do DNS importujeme verejný kľúč zóny (rovnaká kotva dôveryhodnosti) tak, že prejdeme do sekcie Dôverový bod v konzole DNS, vyberieme import -> DNSKEY a zadáme cestu k súboru keyset-dnssec..

poznámka. Tento kľúč sa musí distribuovať na všetky servery DNS, ktoré sa zúčastnia na bezpečnom ukladaní údajov podpísanej zóny do vyrovnávacej pamäte.

V dôsledku importu kľúča sa v sekcii Dôverové body -> dnssec zobrazia dva kľúče DNSKEY (jeden je aktívny, druhý je v pohotovostnom režime)..

V systéme Windows Server 2012 je možné automaticky replikovať kľúče Trust Anchors na všetky radiče domény v doménovej štruktúre slúžiacej pre túto zónu DNS. To urobíte vo vlastnostiach požadovanej zóny (dnssec) na karte Dôverná kotva povoliť možnosť Povoľte distribúciu dôveryhodných kotiev pre túto zónu a uložte zmeny.

Pokúsme sa znova vypočuť túto zónu od klienta.

Ako vidíme, v odpovedi na DNS server existujú informácie o RRSIG zázname a digitálnom podpise.

Konfigurácia klientov WIndows na používanie DNSSEC

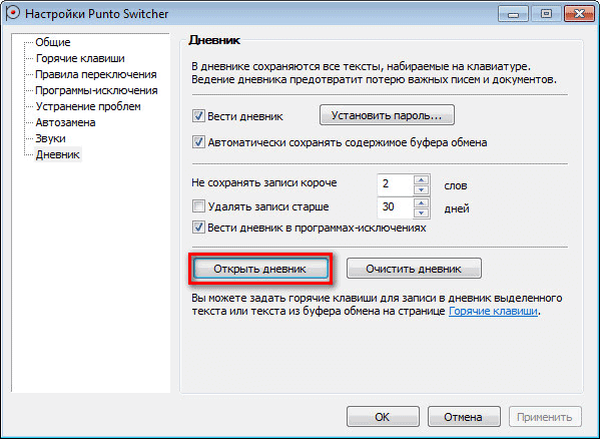

Prinútiť klientov Windows OS, aby prinútili iba „bezpečné“ (DNSSEC) požiadavky, t. akceptovať údaje DNS iba v prípade, že je ich digitálny podpis správny, je potrebné použiť NRPT (tabuľku politiky rozlíšenia mien) pomocou GPO.

Ak to chcete urobiť, v časti GPO Konfigurácia počítača -> Politiky -> Nastavenia systému Windows -> Zásady rozlíšenia mien na karte DNSSEC povoliť možnosti:

- V tomto pravidle povoľte DNSSEC

- Vyžadovať od klientov DNS, aby skontrolovali, či server DNS overil, či údaje o mene a adrese boli overené

Zostáva prideliť politiku požadovanej organizácii. Po použití politiky sa uistite, že klient je nakonfigurovaný na používanie „zabezpečeného“ DNS:

Get-DnsClientNrptPolicy

hodnota DNSSecValidationRequired = True, tj klient vyžaduje overené odpovede DNS.

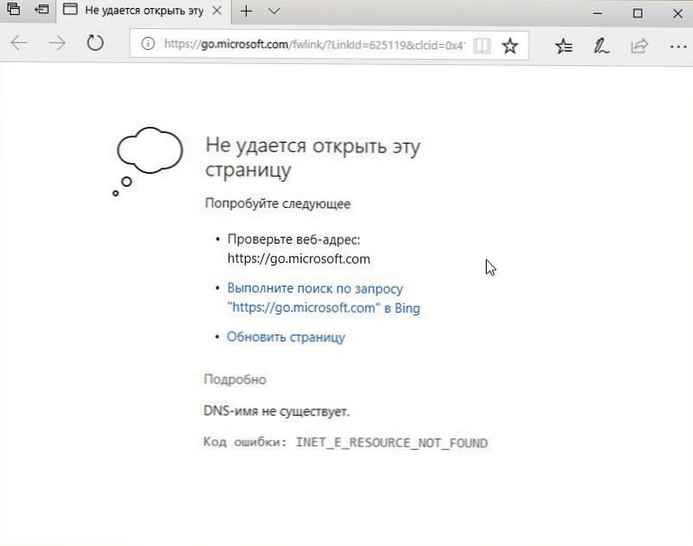

V prípade, že odpoveď prijatá zo servera DNS nebude podpísaná alebo sú certifikáty podpísané nesprávne, príkaz vráti chybu Nezabezpečený paket DNS.

DNSSEC pre vonkajšie oblasti

Aby server DNS vyžadoval povinné overenie DNSSEC pre externé zóny, musíte vo svojich vlastnostiach na karte pokročilý povoliť možnosť Povoliť overenie DNSSEC pre vzdialené odpovede.

Kotvy dôveryhodnosti koreňovej zóny môžete importovať manuálne (popísané vyššie) alebo pomocou príkazu:

dnscmd / RetrieveRootTrustAnchorsrada. Aby DNSSEC fungoval správne, musíte vykonať niekoľko zmien na firewalloch:

- Otvorte port 53 na oboch stranách protokolov TCP a UDP

- pretože veľkosť dát v pakete DNSSec presahuje 512 bajtov, je potrebné povoliť prechod paketov DNS viac ako 512 bajtov cez UDP a TCP