V predvolenom nastavení musíte mať oprávnenia správcu na vzdialené pripojenie k počítaču pomocou PowerShell (PowerShell Remoting). V tomto článku si ukážeme, ako s pomocou skupiny zabezpečenia, skupinovej politiky a zmeny deskriptora relácie PoSh poskytovať práva na pripojenie prostredníctvom PowerShell Remoting (WinRM) pre bežných používateľov bez oprávnení správcu..

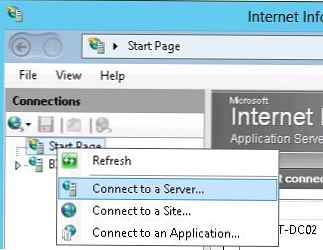

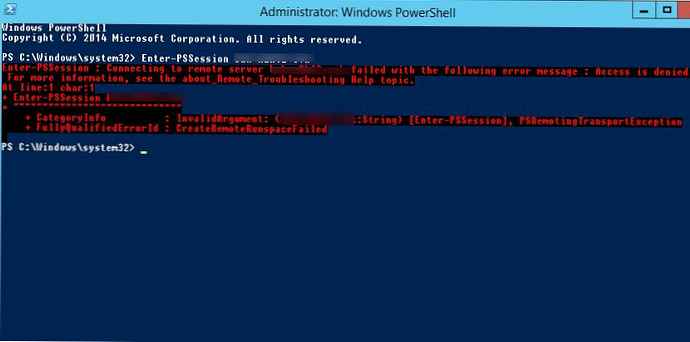

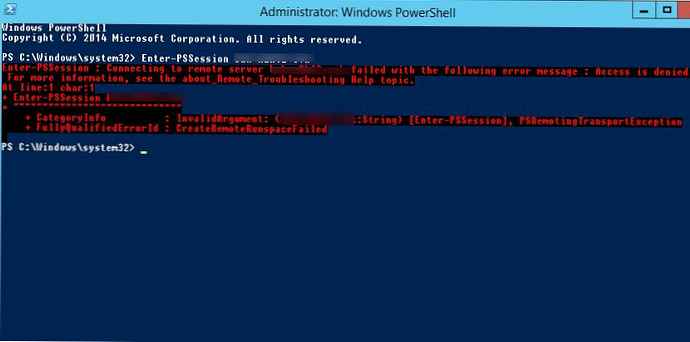

Pri pokuse o vytvorenie relácie PowerShell so vzdialeným počítačom od bežného používateľa (Enter-PSSession msk-server1) sa objaví chyba prístupu:

Enter-PSSession: Pripojenie k vzdialenému serveru msk-server1 zlyhalo s nasledujúcim chybovým hlásením: Prístup bol odmietnutý.

obsah:

- Vzdialený prístup k WinRM a skupine Remote Management Users

- Popisovač bezpečnosti relácie PowerShell

- Hyper-V Remote Management tiež vyžaduje práva WinRM

Vzdialený prístup k WinRM a skupine Remote Management Users

Skontrolujte štandardné povolenia pre reláciu PoSh:

(Get-PSSessionConfiguration -Name Microsoft.PowerShell) .Povolenie

Ako vidíme, prístup je povolený pre tieto vstavané skupiny:

- BUILTIN \ Administrators - AccessAllowed,

- BUILTIN \ Remote Management Users - AccessAllowed

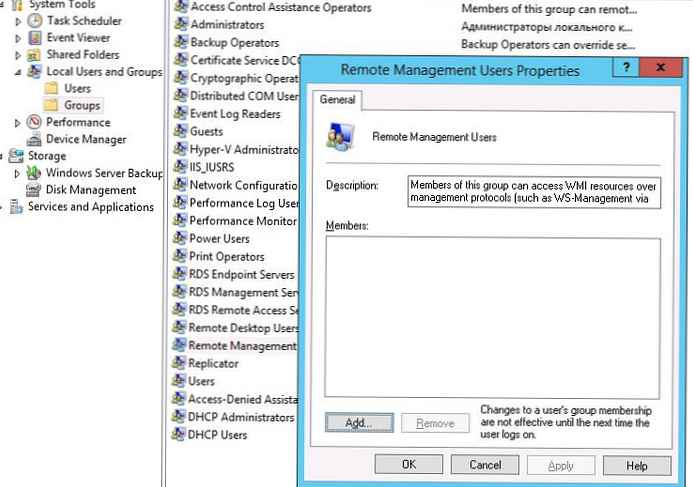

Aby sa užívateľ mohol vzdialene pripájať cez WinRM, stačí, aby bol členom vstavanej lokálnej bezpečnostnej skupiny správcov alebo diaľkový management užívatelia (skupina je vytvorená v systéme od verzie PowerShell 4.0, ktorá je predvolene k dispozícii v systéme Windows 8 / Windows Server 2012 a novších). Táto skupina tiež poskytuje prístup k prostriedkom WMI prostredníctvom riadiacich protokolov (napríklad WS-Management).

Potrebného používateľa možno zahrnúť do skupiny pomocou modulu snap-in na správu počítača:

alebo pomocou príkazu:

alebo pomocou príkazu:

net localgroup "Remote Management Users" / add aapetrov2

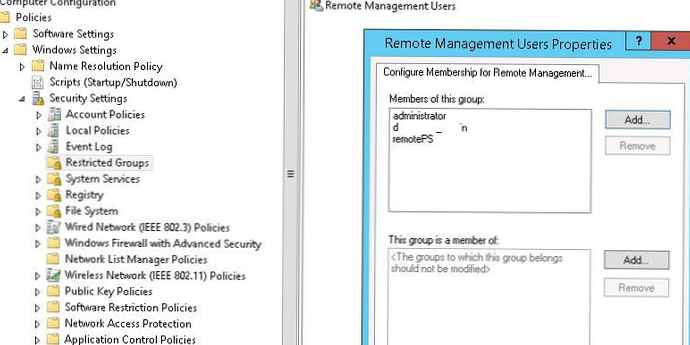

V prípade, že takýto prístup musí byť udelený na mnohých počítačoch, môžete použiť skupinovú politiku. Ak to chcete urobiť, priraďte objekt zásad skupiny k potrebným počítačom a politike Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Skupiny s obmedzením pridať nové skupinyu používateľov vzdialenej správy a zahrnúť doň účty alebo skupiny, ktorým musí byť udelený prístup k WinRM.

Po zaradení používateľa do skupiny Remote Management Users bude môcť vytvoriť vzdialenú reláciu PowerShell pomocou programu Enter-PSSession alebo spúšťať príkazy pomocou príkazu Invoke-Command. Užívateľské práva v tejto relácii budú obmedzené jeho právami na stroji.

Po zaradení používateľa do skupiny Remote Management Users bude môcť vytvoriť vzdialenú reláciu PowerShell pomocou programu Enter-PSSession alebo spúšťať príkazy pomocou príkazu Invoke-Command. Užívateľské práva v tejto relácii budú obmedzené jeho právami na stroji.

Skontrolujte, či diaľkové pripojenie funguje.

Popisovač bezpečnosti relácie PowerShell

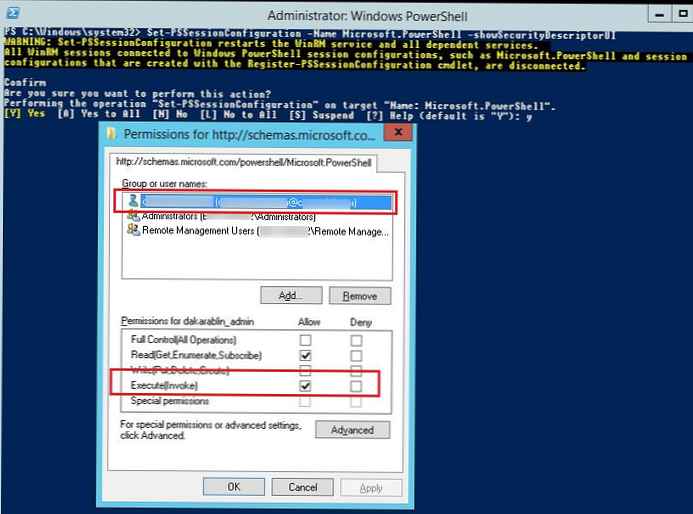

Ďalším spôsobom, ako rýchlo dať užívateľovi právo používať PowerShell Remoting bez jeho zahrnutia do lokálnej bezpečnostnej skupiny Users Remote Management Users, je zmena deskriptora zabezpečenia aktuálnej relácie Microsoft.PowerShell na lokálnom počítači. Táto metóda vám umožní rýchlo dočasne (až do nasledujúceho reštartu) udeliť jednotlivým používateľom právo vzdialene sa pripojiť cez PowerShell.

Nasledujúci príkaz otvorí zoznam aktuálnych povolení:

Set-PSSessionConfiguration -Name Microsoft.PowerShell -showSecurityDescriptorUI

V tomto dialógovom okne musíte pridať používateľa alebo skupinu a prideliť mu práva Vykonať (vyvolať).

Po uložení zmien systém požiada o potvrdenie na reštartovanie služby WinRM.

Po uložení zmien systém požiada o potvrdenie na reštartovanie služby WinRM.

V prípade, že potrebujete zmeniť popisovač zabezpečenia automaticky (bez GUI), musíte najskôr vykonať zmeny manuálne a potom získať aktuálny popisovač prístupu vo formáte SDDL..

(Get-PSSessionConfiguration -Name "Microsoft.PowerShell"). SecurityDescriptorSDDL

V našom príklade príkaz vrátil popisovač

O: NSG: BAD: P (A ;; GA ;;; BA) (A;; GXGR ;;; S-1-5-21-2373142251-3438396318-2932294317-23761992) (A ;; GA ;; RM; ) S: P (AU; FA; GA ;;; WD) (AU; SA; GXGW ;;; WD) Tento riadok SDDL potom môžete použiť na poskytnutie prístupu k PowerShell na ktoromkoľvek inom serveri..

Tento riadok SDDL potom môžete použiť na poskytnutie prístupu k PowerShell na ktoromkoľvek inom serveri..

$ SDDL = „O: NSG: BAD: P (A ;; GA ;;; BA) (A ;; GXGR ;;; S-1-5-21-2373142251-3438396318-2932294317-23761992) (A ;; GA; ;; RM) S: P (AU; FA; GA ;;; WD) (AU; SA; GXGW ;;; WD) ";Set-PSSessionConfiguration -Name Microsoft.PowerShell -SecurityDescriptorSddl $ SDDL

Hyper-V Remote Management tiež vyžaduje práva WinRM

V systéme Windows 10 / Windows Server 2016 sa na vzdialený prístup k serveru Hyper-V pomocou programu Hyper-V použil protokol PowerShell Remoting. V predvolenom nastavení teda vzdialení používatelia, ktorí nie sú správcami, nebudú môcť spravovať server Hyper-V, a to ani v prípade, že majú oprávnenie v Hyper-V.

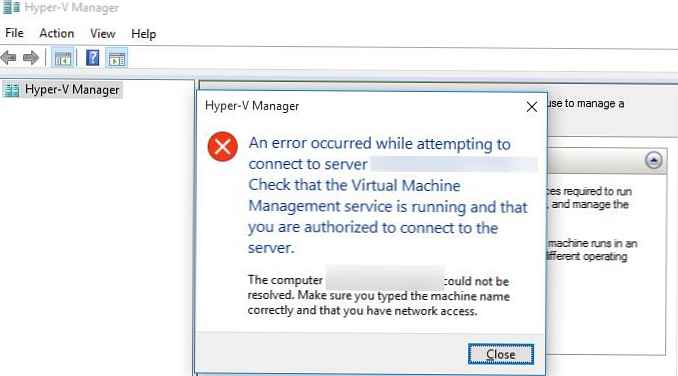

Pri pokuse o pripojenie k serveru Hyper-V z počítača so systémom Windows 10 pod bežným používateľom sa zobrazí chyba.

Pri pokuse o pripojenie k serveru „server1“ sa vyskytla chyba. Skontrolujte, či je spustená služba Virtual Machine Management a či máte oprávnenie na pripojenie k serveru.

Ak chcete povoliť vzdialené pripojenie ku konzole, jednoducho pridajte používateľa Hyper-V do miestnej skupiny Remote Management Users rovnakým spôsobom..