Jednou z noviniek vo verzii Hyper-V predstavenej v systéme Windows Server 2016 je podpora šifrovania diskov vo virtuálnych počítačoch pomocou nástroja BitLocker. Dáta na virtuálnych diskoch tak môžu byť chránené pred administrátorom hostiteľa Hyper-V, ktorý nebude môcť získať prístup k informáciám na disku vhdx ich pripojením k inému VM. Táto funkcia je obzvlášť dôležitá pri hostovaní virtuálnych počítačov v súkromnom alebo verejnom cloudu IaaS..

Diskové šifrovanie vo virtuálnych počítačoch pomocou nástroja BitLocker je možné používať samostatne, ako aj v rámci technológie Shielded VM (o tom budeme hovoriť v ďalšom článku). Diskové šifrovanie je možné pre prvú aj druhú generáciu virtuálnych počítačov Hyper-V. Implementuje sa však rôznymi spôsobmi, v prvom prípade sa používa jednotka Key Storage Drive, v druhom virtuálny modul Trusted Platform Module (vTPM)..

obsah:

- Aktivácia VTPM na podporu BitLocker na virtuálnych počítačoch druhej generácie

- Používanie nástroja BitLocker na VM Hyper-V prvej generácie

Aktivácia VTPM na podporu BitLocker na virtuálnych počítačoch druhej generácie

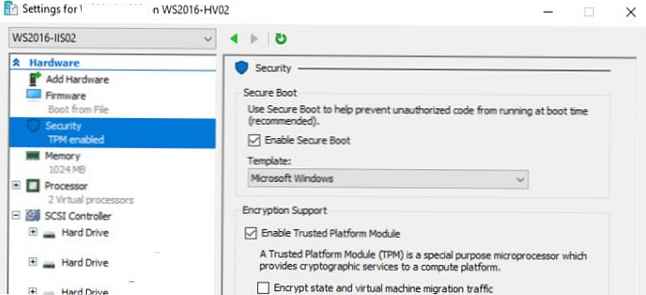

Vo virtuálnych počítačoch Hyper-V Gen-2 musíte na šifrovanie diskov pomocou nástroja BitLocker použiť virtuálne zariadenie - krypto procesor. TPM 2.0 (modul dôveryhodnej platformy), ktoré môže VM použiť na šifrovanie diskov.

Hosťujúcim OS môže byť Windows Server 2012 R2, Windows Server 2016 alebo rôzne distribúcie Linuxu (s podporou dm-krypt).

TPM je zahrnutý samostatne pre každý VM. Ak chcete skontrolovať, či je povolená podpora vTPM pre VM, spustite príkaz PowerShell:

Získajte VMSecurity VM01

Ak chcete povoliť vTPM, spustite príkaz:

Povoliť-VMTPM -vm VM01

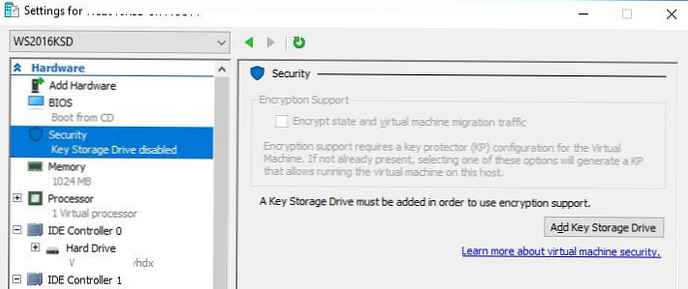

Zakázať-VMTPM -VM VM01VTPM môžete povoliť / zakázať pomocou konzoly Hyper-V Manager v nastaveniach VM v časti Zabezpečenie (povoliť modul dôveryhodnej platformy).

Ako vidíte, tu môžete povoliť použitie modulu TPM na šifrovanie stavu VM a prenosu migrácie / replikácie. Pomocou PoSh je táto funkcia povolená nasledovne:

Ako vidíte, tu môžete povoliť použitie modulu TPM na šifrovanie stavu VM a prenosu migrácie / replikácie. Pomocou PoSh je táto funkcia povolená nasledovne:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

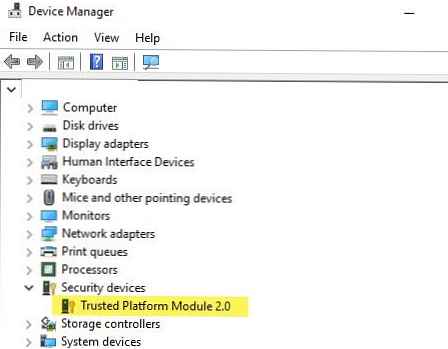

Potom v hosťujúcom OS v sekcii Zabezpečovacie zariadenia Správca zariadenia sa zobrazí zariadenie s názvom Modul Dôveryhodná platforma 2.0. Toto zariadenie TPM je virtuálne, nie je viazané na hostiteľa Hyper-V a naďalej funguje, keď VM migruje na iného hostiteľa..

Potom môžete nainštalovať súčasť BitLocker.

Install-WindowsFeature - Názov BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Potom pomocou nástroja BitLocker môžete šifrovať dátový disk a systémový disk..

Používanie nástroja BitLocker na VM Hyper-V prvej generácie

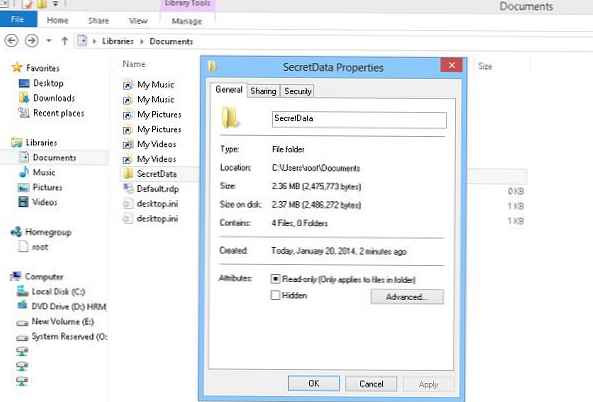

Pre virtuálne stroje Gen1, ktoré z rôznych dôvodov nemožno migrovať na Gen2 (napríklad pre hosťujúce OS, ktoré nepodporujú UEFI), spoločnosť Microsoft vyvinula funkciu Úložisko kľúčov (KSD). KSD je v podstate virtuálny analóg USB flash disku, ktorý ukladá šifrovacie kľúče BitLocker. Ak chcete povoliť funkciu KSD, vypnite VM, pretože má pridať zariadenie IDE av časti Zabezpečenie nastavení VM kliknite na Pridajte kľúčovú úložnú jednotku.

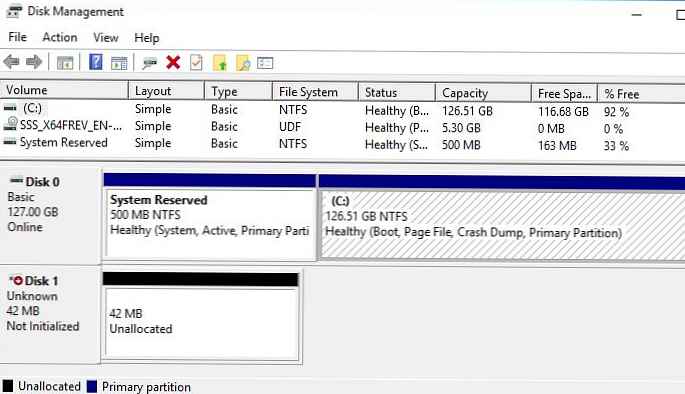

Zapnite VM, otvorte konzolu Správa diskov a uistite sa, že sa objaví nový disk 42 MB.

Zapnite VM, otvorte konzolu Správa diskov a uistite sa, že sa objaví nový disk 42 MB.

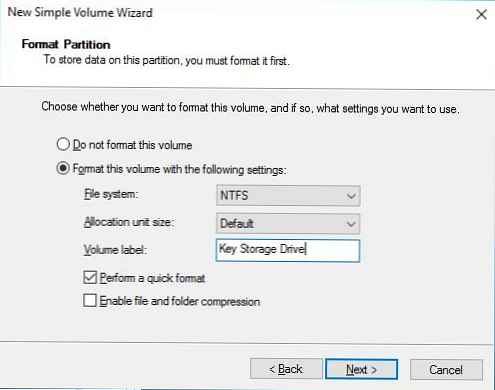

Inicializujte a naformátujte túto jednotku v NTFS pomocou konzoly Správa diskov alebo Diskpart.

Inicializujte a naformátujte túto jednotku v NTFS pomocou konzoly Správa diskov alebo Diskpart.

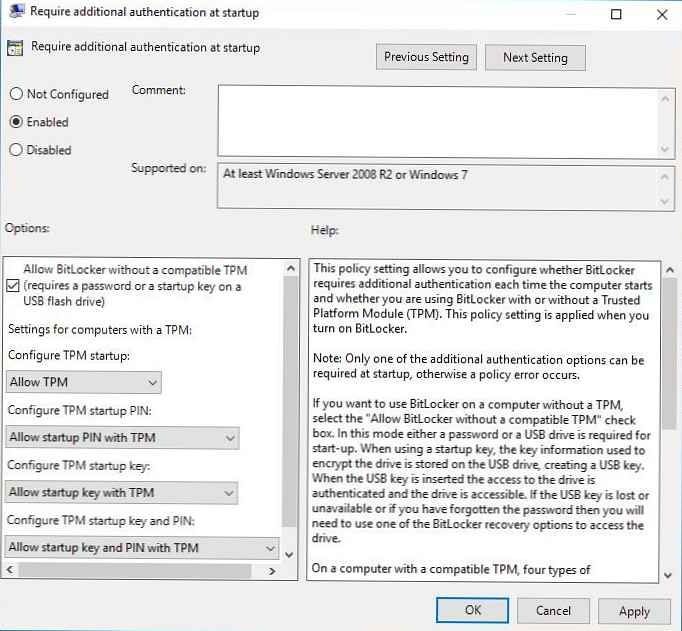

pretože BitLocker štandardne vyžaduje čip TPM. Podľa skupinovej politiky musíte povoliť šifrovanie BitLocker bez čipu TPM. Ak to chcete urobiť, otvorte editor politiky miestnej skupiny (gpedit.msc) a prejdite do časti počítačový Konfigurace->administratívne Templates->windows Komponenty -> BitLocker pohon šifrovanie. Povoliť pravidlá Vyžadovať ďalšie overenie pri spustení s nasledujúcimi nastaveniami:

pretože BitLocker štandardne vyžaduje čip TPM. Podľa skupinovej politiky musíte povoliť šifrovanie BitLocker bez čipu TPM. Ak to chcete urobiť, otvorte editor politiky miestnej skupiny (gpedit.msc) a prejdite do časti počítačový Konfigurace->administratívne Templates->windows Komponenty -> BitLocker pohon šifrovanie. Povoliť pravidlá Vyžadovať ďalšie overenie pri spustení s nasledujúcimi nastaveniami:

- Povoliť nástroj BitLocker bez kompatibilného modulu TPM (vyžaduje si heslo alebo spúšťací kľúč na jednotke USB Flash) = Povoliť

- Konfigurácia spustenia modulu TPM: Povoliť modul TPM

- Nakonfigurujte počiatočný PIN modulu TPM: Povoliť spúšťací PIN s TPM

- Nakonfigurujte spúšťací kľúč TPM: Povoliť spúšťací kľúč s TPM

- Nakonfigurujte spúšťací kľúč TPM a PIN: Povoliť spúšťací kľúč a PIN s TPM

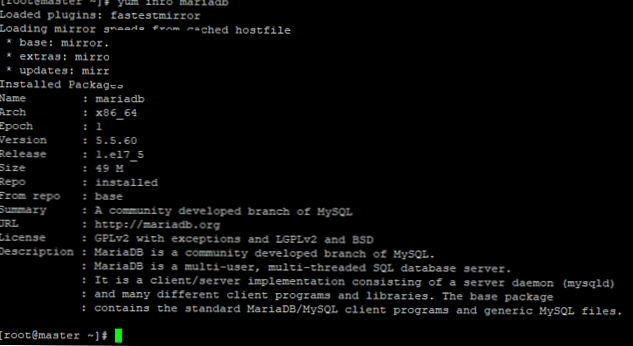

Zostáva nainštalovať súčasť BitLocker v hosťujúcom OS:

Zostáva nainštalovať súčasť BitLocker v hosťujúcom OS:

Inštalovať-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Robart

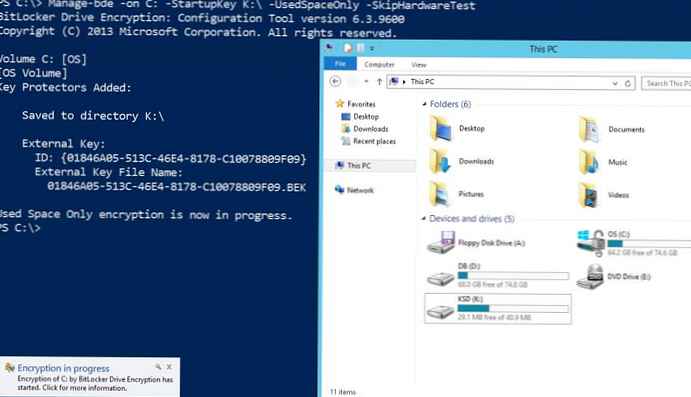

Šifrujeme jednotku C: (jednotka K: v tomto prípade adresu jednotky úložiska kľúčov):

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

alebo tak

Spravovať bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Ostatné sekcie môžu byť šifrované:

Enable-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

Aktuálny stav procesu šifrovania disku je možné získať príkazom:

Get-BitLockerVolume