V tomto článku popisujeme ako sledovať udalosti zámku používateľské účty na radičoch domény Active Directory, z ktorých určte počítačový a od ktorý konkrétny program Vykoná sa trvalé uzamknutie. Na nájdenie zdroja blokovania zvážte použitie Windows Security Log a skriptov PowerShell.

Pravidlá zabezpečenia účtu vo väčšine organizácií vyžadujú, aby bol používateľský účet v doméne služby Active Directory uzamknutý, ak používateľ n krát nesprávne nastaví heslo. Účet je zvyčajne blokovaný radičom domény po niekoľkých pokusoch o zadanie nesprávneho hesla na niekoľko minút (5-30), počas ktorých používateľ nemá povolenie vstúpiť do systému. Prostredníctvom určenia času určeného bezpečnostnými politikami sa doménový účet automaticky odomkne. Dočasné uzamknutie účtu znižuje riziko hádania hesiel (jednoduchou hrubou silou) užívateľských účtov AD.

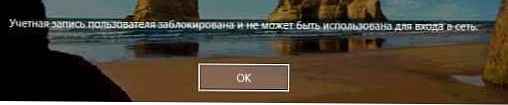

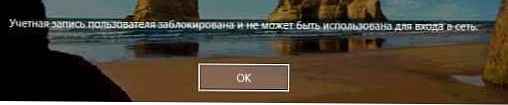

V prípade zablokovania používateľského účtu v doméne sa pri pokuse o prihlásenie do systému Windows zobrazí upozornenie:

Používateľské konto je uzamknuté a nedá sa použiť na prihlásenie. Referenčné konto je momentálne uzamknuté a nemusí byť prihlásené do ... .

obsah:

- Zásady blokovania doménových účtov

- Vyhľadajte počítač, z ktorého bol účet uzamknutý

- Odhaľujeme program, dôvod zablokovania účtu v službe AD

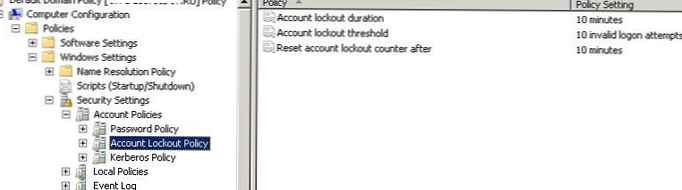

Zásady blokovania doménových účtov

Pravidlá blokovania účtov a hesiel sa spravidla nastavujú okamžite pre celú doménu pomocou politiky Predvolená politika domény. V tejto časti sú uvedené zásady, ktoré nás zaujímajú Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Zásady účtu -> Zásady blokovania účtov (Configuration windows -> Nastavenia zabezpečenia -> Zásady účtu -> Zásady blokovania účtov). Toto sú zásady:

- Prah blokovania účtu (Prah uzamknutia) - po koľkých neúspešných pokusoch o heslo musí byť účet uzamknutý

- účet výluka trvanie (Trvanie blokovania účtu) - na ako dlho bude účet uzamknutý (po tejto dobe sa zámok automaticky uvoľní)

- Reset účet výluka pult po (Čas do vynulovania počítadla blokovania) - po uplynutí ktorého sa vynuluje počítadlo neúspešných pokusov o autorizáciu

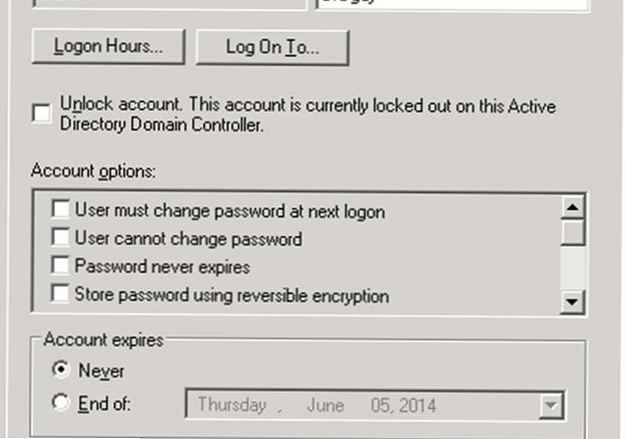

rada. Svoj účet môžete manuálne odomknúť bez čakania na automatické odomknutie pomocou konzoly ADUC. Za týmto účelom vo vlastnostiach používateľského účtu na karte Účet začiarknite políčko Odomknite účet Tento účet je momentálne zablokovaný v tomto radiči domény Active Directory.

Úplne užitočné informácie o dobe blokovania, nastavení hesla, počte pokusov o nastavenie hesla atď. Nájdete vo vlastnostiach účtu v konzole ADSIEdit alebo na dodatočnej karte Ďalšie informácie o účte vo vlastnostiach používateľa (jednoduchšie).

Situácie, keď používateľ zabudol svoje heslo a sám spôsobil zablokovanie svojho účtu, sa vyskytujú pomerne často. V niektorých prípadoch však dôjde k zablokovaniu účtu neočakávane, a to bez zjavného dôvodu. tj používajte „prísahy“, že neurobil nič zvláštne, nikdy omylom nezadal heslo, ale z nejakého dôvodu bol jeho účet zablokovaný. Správca môže na žiadosť používateľa zámok manuálne uvoľniť, ale po chvíli sa situácia zopakuje.

Aby sa vyriešil problém používateľa, musí správca zistiť, ktorý počítač a ktorý program bol zablokovaný v používateľskom účte v službe Active Directory.

Vyhľadajte počítač, z ktorého bol účet uzamknutý

V prvom rade musí správca zistiť, ktorý počítač / server sa pokúša zadať nesprávne heslá a účet je zablokovaný.

V prípade, že radič domény najbližšie k používateľovi zistí, že sa používateľ pokúša prihlásiť pomocou nesprávneho hesla, presmeruje žiadosť o autentifikáciu na DC s úlohou FSMO. Emulátor PDC (zodpovedá za spracovanie zámkov účtov). Ak autentifikácia nebola vykonaná tiež na PDC, reaguje na prvý DC, že autentifikácia nie je možná.

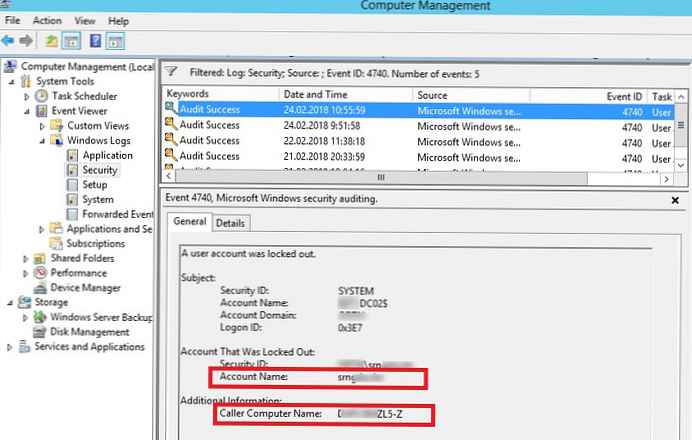

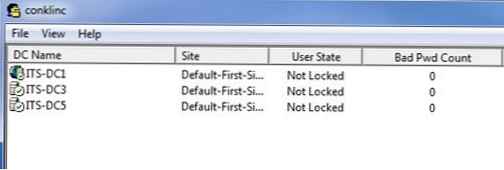

V tomto prípade sa udalosti zaznamenávajú do denníka oboch radičov domény 4740 s menom DNS (IP adresa) počítača, z ktorého pochádza pôvodná žiadosť o autorizáciu používateľa. Je logické, že v prvom rade je potrebné skontrolovať bezpečnostné protokoly na radiči PDC. PDC nájdete v doméne, ako je táto:

(Get-AdDomain) .PDCEmulator

Udalosť uzamknutia účtu domény sa nachádza v protokole zabezpečenia v radiči domény. Filtrovať denník zabezpečenia podľa ID udalosti 4740. Na radiči domény by sa mal zobraziť zoznam posledných udalostí blokovania účtov. Od úplného začiatku prejdite všetky udalosti a nájdite udalosť, ktorá naznačuje, že účet požadovaného používateľa (názov účtu je uvedený v riadku účet názov) zamknuté (Používateľský účet bol zablokovaný).

poznámka. V produktívnom prostredí veľkej infraštruktúry AD sa do denníka zabezpečenia zaznamená veľké množstvo udalostí, ktoré sa postupne prepíšu. Preto je vhodné zväčšiť maximálnu veľkosť protokolu na DC a začať vyhľadávať zdroj blokovania čo najskôr..

Otvorte túto udalosť. V poli je uvedený názov počítača (alebo servera), z ktorého bol zámok vyrobený návštevník počítačový názov. V tomto prípade je názov počítača TS01.

Pomocou nasledujúceho skriptu PowerShell môžete nájsť zdroj konkrétneho zámku používateľa na PDC. Tento skript vráti dátum uzamknutia a počítač, z ktorého sa vyskytol:

$ Username = 'username1'

$ Pdce = (Get-AdDomain) .PDCEmulator

$ GweParams = @

'Computername' = $ Pdce

'LogName' = 'Zabezpečenie'

'FilterXPath' = "* [Systém [EventID = 4740] a EventData [Údaje [@ Name = 'TargetUserName'] = '$ Username']]" "

$ Events = Get-WinEvent @GweParams

$ Udalosti | Foreach $ _. Properties [1] .value + "+ $ _. TimeCreated

Podobne môžete dotazovať všetky radiče domény v službe Active Directory z prostredia PowerShell:

$ Username = 'username1'

Get-ADDomainController -fi * | vyberte -exp názov hostiteľa | %

$ GweParams = @

'Computername' = $ _

'LogName' = 'Zabezpečenie'

'FilterXPath' = "* [Systém [EventID = 4740] a EventData [Údaje [@ Name = 'TargetUserName'] = '$ Username']]" "

$ Events = Get-WinEvent @GweParams

$ Udalosti | foreach $ _. Počítač + "" + $ _. Vlastnosti [1] .hodnota + "+ $ _. TimeCreated

Odhaľujeme program, dôvod zablokovania účtu v službe AD

Zistili sme teda, z ktorého počítača alebo zariadenia bol účet zablokovaný. Teraz by som chcel pochopiť, ktorý program alebo proces vykonáva neúspešné pokusy o prihlásenie a je zdrojom blokovania.

Používatelia sa často sťažujú na zablokovanie svojho účtu v doméne po plánovanej zmene hesla svojho doménového účtu. To naznačuje, že staré (nesprávne) heslo je uložené v určitom programe, skripte alebo službe, ktorá sa pravidelne pokúša prihlásiť do domény so zastaraným heslom. Zoberme si najbežnejšie miesta, na ktorých mohol používateľ používať svoje staré heslo:

- Pripojte sieťovú jednotku pomocou sieťového použitia (Map Drive)

- V úlohách plánovača systému Windows

- V službách Windows, ktoré sú nakonfigurované na spúšťanie z účtu domény

- Uložené heslá v správcovi hesiel na ovládacom paneli (Credential Manager)

- prehliadača

- Mobilné zariadenia (napríklad používané na prístup k firemnej pošte)

- Programy s automatickým prihlásením

- Neúplné užívateľské relácie na iných počítačoch alebo terminálových serveroch

- A ďalšie.

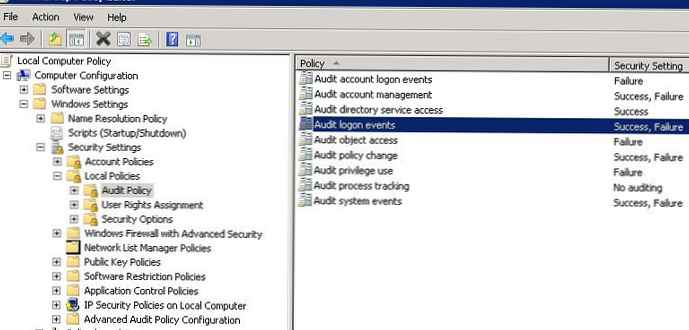

Ak chcete získať podrobnejší audit zámkov na nájdenom počítači, musíte povoliť niekoľko miestnych zásad auditu systému Windows. Na lokálnom počítači, na ktorom chcete sledovať zdroj zámku, otvorte Editor zásad skupiny gpedit.msc av časti Vypočítať konfigurácie -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Miestne politiky -> Zásady auditu povoliť politiky:

- Sledovanie procesu auditu: Úspech, neúspech

- Auditovať prihlasovacie udalosti: Úspech, neúspech

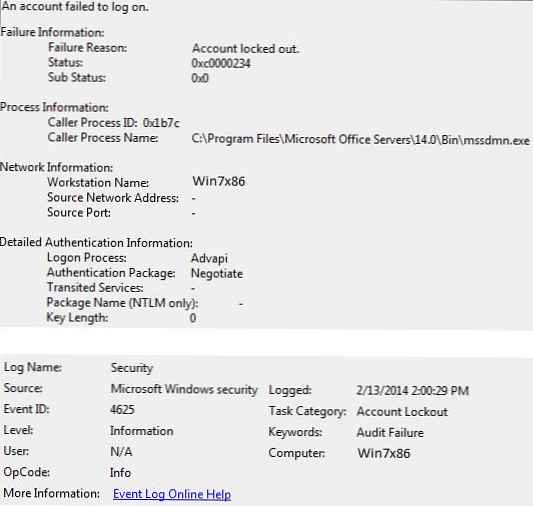

Počkajte na ďalšie uzamknutie účtu a pozrite si udalosti v denníku Zabezpečenie ID udalosti 4625. V našom prípade táto udalosť vyzerá takto:

Z opisu udalosti je zrejmé, že zdrojom zablokovania účtu je proces Mssdmn.exe (je súčasťou Sharepoint). Zostáva informovať používateľa, že potrebuje aktualizovať svoje heslo na webovom portáli Sharepoint.

Po analýze, identifikácii a potrestaní vinníka nezabudnite vypnúť činnosť aktivovaných politík skupinového auditu.

V prípade, že ste stále nenašli dôvod blokovania účtu na konkrétnom počítači, aby ste predišli trvalému zablokovaniu účtu, je vhodné vyskúšať premenovanie názvu používateľského účtu v službe Active Directory. Toto je zvyčajne najúčinnejšia metóda ochrany pred náhlymi zámkami konkrétneho používateľa..