V tomto článku sa pozrieme na spôsob, ako spravovať heslá miestneho správcu v počítačoch domény pomocou oficiálneho nástroja spoločnosti Microsoft - LAPS (Riešenie hesla pre miestneho správcu).

Problematika správy vstavaných účtov v doménach je jedným z najdôležitejších aspektov zabezpečenia, ktoré si vyžadujú pozornosť správcu systému. Samozrejme by ste nemali dovoliť používanie rovnakých hesiel miestnych správcov na všetkých počítačoch. Existuje mnoho prístupov k organizovaniu správy účtov miestnych administrátorov v doméne: od ich úplného odpojenia (nie príliš pohodlné), k ich správe prostredníctvom prihlasovacích skriptov skupinových politík a vytvoreniu vlastných systémov pre správu vstavaných účtov a ich hesiel..

Predtým boli rozšírenia politiky skupiny (GPP) často používané na zmenu hesiel miestnych administrátorov v doménových počítačoch, vyskytla sa však vážna zraniteľnosť, ktorá umožňovala každému používateľovi dešifrovať heslo uložené v textovom súbore v adresári Sysvol na radičoch domény (o tom sme podrobne hovorili v článku Prečo by sa heslá nemali nastavovať prostredníctvom predvolieb skupinovej politiky). V máji 2014 spoločnosť Microsoft vydala aktualizáciu zabezpečenia (MS14-025 - KB 2962486), ktorá úplne znemožňuje nastavenie hesla miestneho používateľa prostredníctvom GPP.

obsah:

- LAPS Utility - riešenie hesla miestneho administrátora

- Príprava schémy Active Directory na implementáciu LAPS

- Nastavenie práv v AD pre atribúty LAPS

- Udelenie práv na zobrazenie hesla LAPS

- Konfigurovať zásady skupiny LAPS

- Nainštalujte LAPS na klientske počítače prostredníctvom GPO

- Pomocou nástroja LAPS na zobrazenie hesla správcu

LAPS Utility - riešenie hesla miestneho administrátora

Je dôležité. Predtým sa volalo LAPS AdmPwd, ale v roku 2015 spoločnosť Microsoft oznámila LAPS a presunula ho z časti skriptov tretích strán na oficiálne podporované riešenie.užitočnosť LAPS (Miestny správca heslo riešenie) umožňuje centralizovanú správu hesiel správcu na všetkých počítačoch v doméne a ukladá informácie o hesle a jeho dátume zmeny priamo do počítačových objektov v službe Active Directory.

Funkčnosť LAPS je založená na použití špeciálnej funkcie GPO, na ktorej je založená skupina politika zákazník bočné predĺženie (CSE) a je malý modul, ktorý je nainštalovaný na pracovných staniciach. Toto rozšírenie GPO sa používa na generovanie jedinečného hesla miestneho správcu (SID - 500) v každom doménovom počítači. Heslo správcu sa automaticky zmení so zadanou frekvenciou (predvolene každých 30 dní). Hodnota aktuálneho hesla je uložená v dôvernom atribúte počítačového účtu v službe Active Directory, prístup na zobrazenie obsahu atribútov je regulovaný bezpečnostnými skupinami AD.

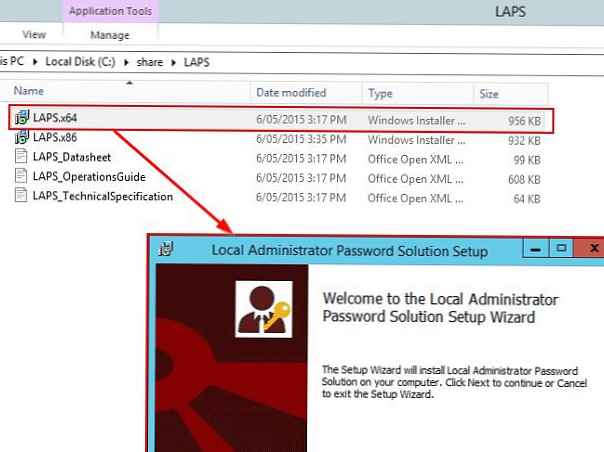

LAPS a jeho dokumentáciu si môžete stiahnuť z tejto stránky: https://www.microsoft.com/en-us/download/details.aspx?id=46899

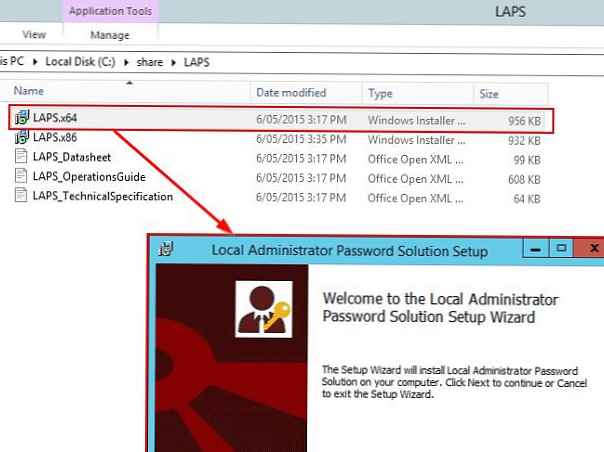

Distribúcia LAPS je k dispozícii v dvoch verziách inštalačných súborov msi: pre 32 (LAPS.x86.msi) a 64 (LAPS.x64.msi) bitové systémy.

Architektúra LAPS pozostáva z 2 častí. Riadiaci modul je nainštalovaný na počítači správcu a časť klienta je nainštalovaná na serveroch a počítačoch, na ktorých musíte pravidelne meniť heslo miestneho správcu..

rada. Pred nasadením LAPS v produktívnej doméne vám odporúčame vyskúšať si ho v testovacom prostredí, as Vyžaduje sa minimálne rozšírenie schémy AD (nevratné).

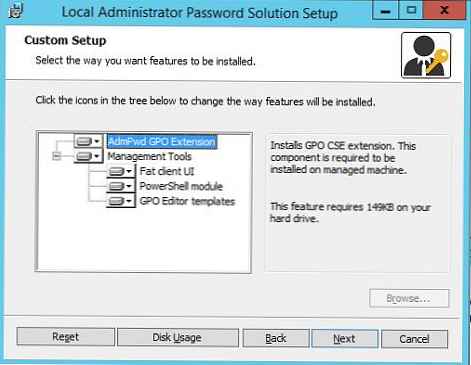

Spustite obslužný súbor MSI v počítači správcu a vyberte všetky komponenty, ktoré sa majú nainštalovať (vyžaduje sa minimálne .Net Framework 4.0 - ako zistiť, ktoré verzie .Net sú nainštalované). Balenie sa skladá z dvoch častí:

- Rozšírenie GPO AdmPwd -Spustiteľná časť LAPS, ktorá je nainštalovaná na klientskych počítačoch a generuje, uloží heslo do domény podľa nakonfigurovanej politiky;

- a ovládacie komponenty LAPS (Nástroje riadenia):

- Fat client UI - nástroj na prezeranie hesla správcu;

- PowerShell modul - PowerShell modul pre správu LAPS;

- Šablóny editora GPO - administratívne šablóny pre Editor politiky skupiny.

Inštalácia LAPS je čo najjednoduchšia a nemala by spôsobiť žiadne problémy..

Inštalácia LAPS je čo najjednoduchšia a nemala by spôsobiť žiadne problémy..

Príprava schémy Active Directory na implementáciu LAPS

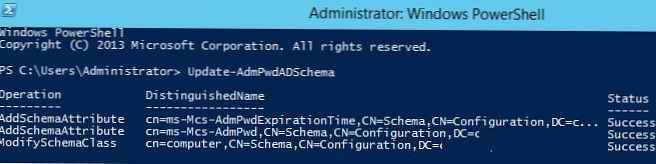

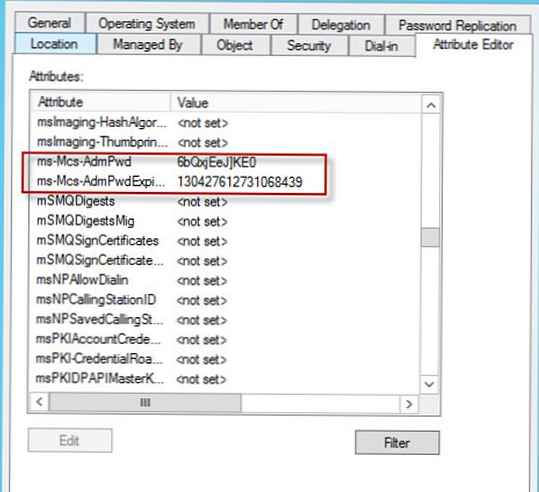

Pred nasadením LAPS musíte rozšíriť schému Active Directory, do ktorej sa pridajú dva nové atribúty pre objekty typu počítač..

- ms-MCS-AdmPwd- atribút obsahuje heslo miestneho správcu v čistom texte;

- ms-MCS-AdmPwdExpirationTime - uloží dátum exspirácie hesla do počítača.

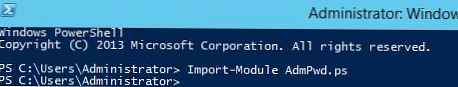

Ak chcete schému rozšíriť, musíte otvoriť konzolu PowerShell, importovať modul Admpwd.ps:

Import-modul AdmPwd.ps

Rozšírte schému Active Directory (potrebujete práva administrátora schémy):

Update-AdmPwdADSchema

Vo výsledku sa do triedy „Počítač“ pridajú dva nové atribúty.

Nastavenie práv v AD pre atribúty LAPS

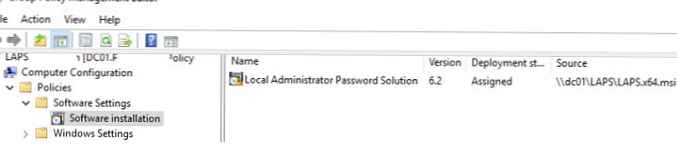

LAPS ukladá heslo miestneho administrátora do atribútu Active Directory ms-MCS-AdmPwd jasným textom je prístup k atribútu obmedzený mechanizmom dôverných atribútov AD (podporovaným od Windows 2003). Atribút ms-MCS-AdmPwd, v ktorom je uložené heslo, si môže prečítať ktokoľvek s povolením “všetko predĺžený práva". Používatelia a skupiny s týmto povolením môžu čítať akékoľvek dôverné atribúty AD vrátane ms-MCS-AdmPwd. pretože nechceme, aby niekto iný ako správcovia domény (alebo služby HelpDesk) mal právo prezerať heslá pre počítače, musíme obmedziť zoznam skupín s oprávnením na čítanie týchto atribútov.

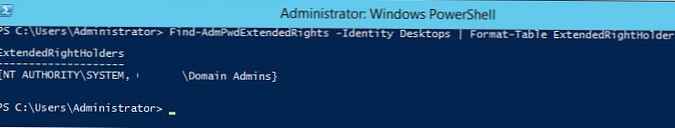

Pomocou rutiny Find-AdmPwdExtendedRights môžete získať zoznam účtov a skupín, ktoré majú toto právo na konkrétny OU. Skontrolujte, kto má podobné povolenia OU s názvom Desktops:

Nájsť-AdmPwdExtendedRights -Identity Desktops | Format-Table ExtendedRightHolders

Ako vidíte, iba skupina má právo čítať dôverné atribúty doména administrátori.

Ako vidíte, iba skupina má právo čítať dôverné atribúty doména administrátori.

Ak potrebujete určitým skupinám alebo používateľom zakázať prístup na čítanie takýchto atribútov, musíte urobiť nasledujúce kroky:

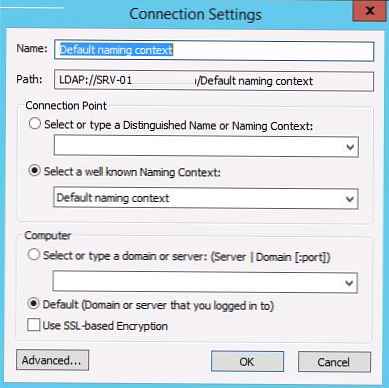

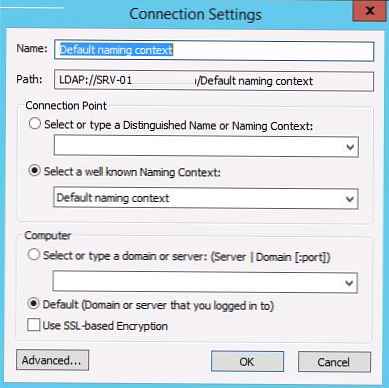

- otvorte ADSIEdit a pripojte sa k predvolenému pomenovaniu kontextu;

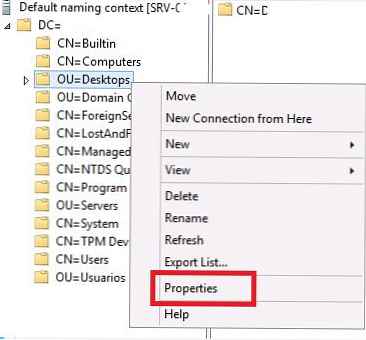

- Rozbaľte strom AD, nájdite OU, ktorú potrebujete (v našom príklade Stolové počítače), kliknite pravým tlačidlom myši a vyberte vlastnosti;

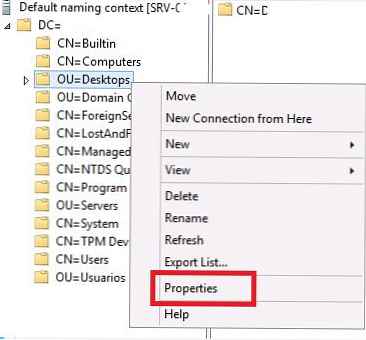

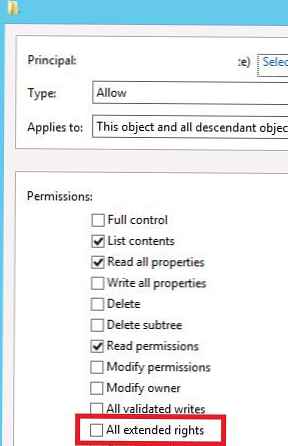

- Prejdite na kartu zabezpečenia, stlačte tlačidlo Rozšírené -> Pridať. V časti Vyberte príkazcu uveďte názov skupiny / používateľa, pre ktorý chcete obmedziť práva (napríklad doména \ Support Team);

- Zrušte začiarknutie práva „Všetky rozšírené práva“ a uložte zmeny..

Podobne musíte robiť so všetkými skupinami, ktoré musia zakázať právo na zobrazenie hesla.

rada. Obmedzte oprávnenie na čítanie na všetky organizačné jednotky, ktorých heslá počítača budú ovládané protokolom LAPS.Ďalej musíte udeliť práva počítačovým účtom na úpravu svojich vlastných atribútov (SELF), pretože zmena hodnôt atribútov ms-MCS-AdmPwd a ms-MCS-AdmPwdExpirationTime sa vykonáva z účtu počítača. Použijeme ešte jeden cmdlet sada-AdmPwdComputerSelfPermission.

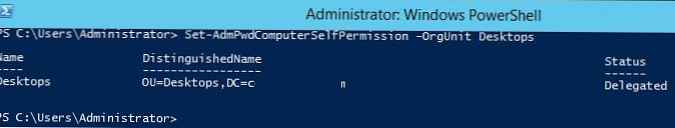

Ak chcete počítačom v OU Desktops udeliť povolenie na aktualizáciu rozšírených atribútov, spustite príkaz:

Set-AdmPwdComputerSelfPermission -OrgUnit Desktops

Udelenie práv na zobrazenie hesla LAPS

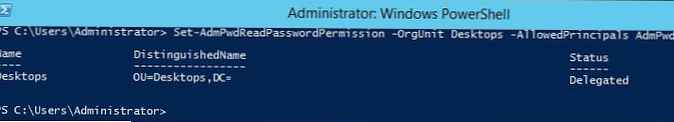

Ďalším krokom je poskytnúť používateľom a skupinám práva na čítanie hesiel miestnych správcov uložených v službe Active Directory na počítačoch domény. Napríklad chcete dať členom skupiny AdmPwd právo čítať heslá počítača v OU:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

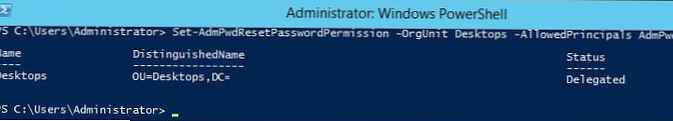

Okrem toho môžete dať samostatnej skupine používateľov právo na obnovenie hesla počítača (v našom príklade toto právo dávame rovnakej skupine AdmPwd).

Okrem toho môžete dať samostatnej skupine používateľov právo na obnovenie hesla počítača (v našom príklade toto právo dávame rovnakej skupine AdmPwd).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Konfigurovať zásady skupiny LAPS

Ďalej musíte vytvoriť nový objekt GPO (skupinová politika) a priradiť ho OU, ktorý obsahuje počítače, na ktorých budete spravovať heslá správcu..

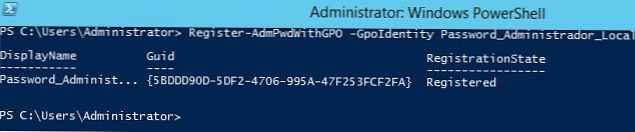

Pre ľahšiu správu môžete skopírovať súbory administratívnych šablón LAPS (% WINDIR% \ PolicyDefinitions \ AdmPwd.admx a% WINDIR% \ PolicyDefinitions \ en-US \ AdmPwd.adml) do centrálneho úložiska GPO. - \\winitpro.ru\ Sysvol\ Zásady\ Definícia politiky.Vytvorte politiku s názvom Password_Administrador_Local pomocou nasledujúceho príkazu:

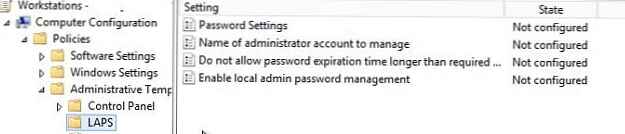

Register-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local V konzole správy zásad domény (gpmc.msc) otvorte túto politiku na úpravy a prejdite do časti GPO :: Konfigurácia počítača -> Šablóny pre správu -> LAPS.

V konzole správy zásad domény (gpmc.msc) otvorte túto politiku na úpravy a prejdite do časti GPO :: Konfigurácia počítača -> Šablóny pre správu -> LAPS.

Ako vidíte, existujú 4 vlastné nastavenia politiky. Nakonfigurujte ich nasledovne:

Ako vidíte, existujú 4 vlastné nastavenia politiky. Nakonfigurujte ich nasledovne:

- Povoliť správu hesla miestneho správcu: povolené (povoliť zásady správy hesiel LAPS);

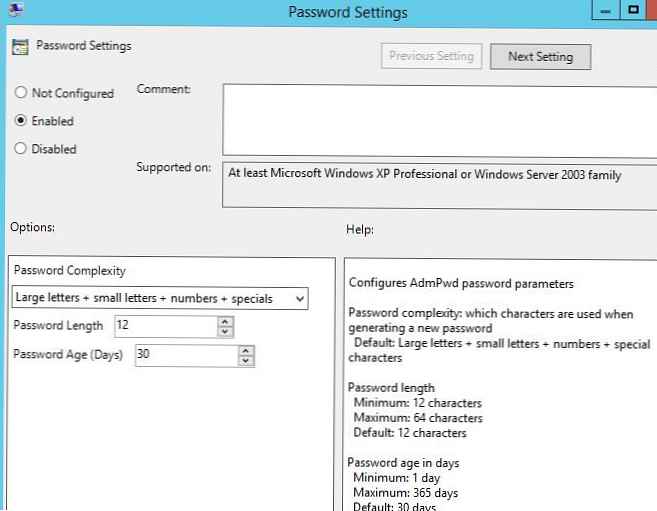

- Nastavenia hesla: povolené - zložitosť hesla je stanovená v politike, jej dĺžka a frekvencia zmien (podobné zásadám domény pre heslá používateľov);

- zložitosť: Veľké písmená, malé písmená, čísla, zľavy

- dĺžka: 12 znakov

- Vek: 30 dní

- Názov účtu správcu, ktorý sa má spravovať: Nie je nakonfigurované (Toto je názov účtu správcu, ktorého heslo sa zmení. V predvolenom nastavení sa zmení heslo zabudovaného správcu so SID-500);

- Nedovoľte, aby platnosť hesla vypršala dlhšie, ako vyžaduje politika: povolené

Priradenie politiky Password_Administrador_Local na OU s počítačmi (Stolové počítače).

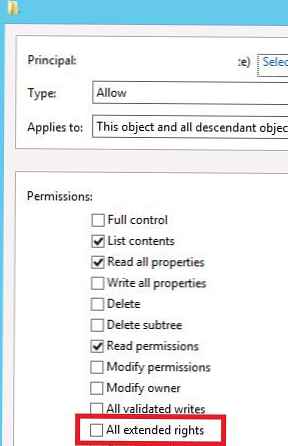

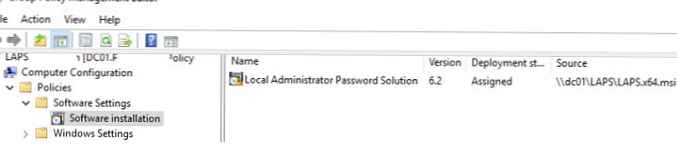

Nainštalujte LAPS na klientske počítače prostredníctvom GPO

Po nastavení GPO musíte nainštalovať klientsku časť LAPS na počítače v doméne. Klienta LAPS môžete nainštalovať rôznymi spôsobmi: manuálne, pomocou úlohy SCCM, prihlasovacieho skriptu atď. V našom príklade nainštalujeme súbor msi pomocou schopnosti inštalovať balíčky msi prostredníctvom skupinových politík (GPSI)..

- Vytvorte zdieľaný priečinok v sieťovom adresári (alebo v priečinku SYSVOL na radiči domény), do ktorého chcete skopírovať súbory msi distribúcie LAPS;

- Vytvorte nový GPO a pod Konfigurácia počítača -> Zásady -> Nastavenia softvéru -> Inštalácia softvéru vytvoriť úlohu na inštaláciu balíka MSI LAPS.

Zostáva priradiť politiku požadovanému OU a po reštarte by mal byť klient LAPS nainštalovaný na všetkých počítačoch v cieľovom OU..

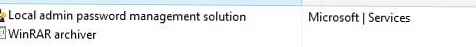

Skontrolujte, či sa v zozname nainštalovaných programov v ovládacom paneli (programy a funkcie) zobrazuje položka „Riešenie na správu hesla miestneho správcu“..

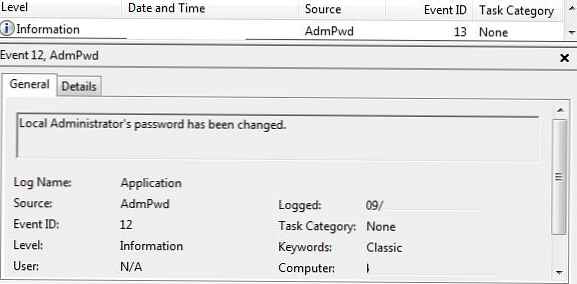

Keď obslužný program LAPS zmení heslo miestneho správcu, jeho záznam sa zaznamená do denníka aplikácií (ID udalosti: 12, zdroj: AdmPwd)..

Keď obslužný program LAPS zmení heslo miestneho správcu, jeho záznam sa zaznamená do denníka aplikácií (ID udalosti: 12, zdroj: AdmPwd)..

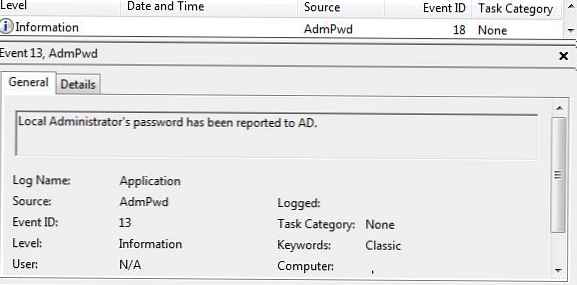

Zaznamená sa aj udalosť na uloženie hesla v atribúte AD (ID udalosti: 13, Zdroj: AdmPwd)..

Zaznamená sa aj udalosť na uloženie hesla v atribúte AD (ID udalosti: 13, Zdroj: AdmPwd)..

Takto vyzerajú nové počítačové atribúty v službe AD.

Takto vyzerajú nové počítačové atribúty v službe AD.

Pomocou nástroja LAPS na zobrazenie hesla správcu

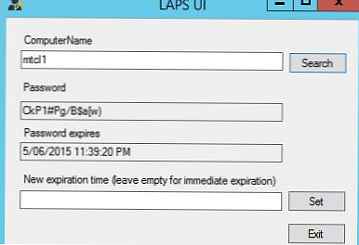

Na počítačoch správcov musí byť nainštalovaný grafický nástroj AdmPwd UI na prezeranie hesiel LAPS.

Spustite obslužný program, zadajte názov počítača (do poľa názov počítača) a malo by sa zobraziť aktuálne heslo správcu miestneho počítača a dátum vypršania platnosti.

Spustite obslužný program, zadajte názov počítača (do poľa názov počítača) a malo by sa zobraziť aktuálne heslo správcu miestneho počítača a dátum vypršania platnosti.

Dátum vypršania platnosti hesla je možné nastaviť ručne, alebo môžete nechať pole s dátumom prázdne a stlačiť tlačidlo Nastaviť (to znamená, že platnosť hesla vypršala).

Heslo je možné získať aj pomocou PowerShell:

Import-Module AdmPwd.PS

Get-AdmPwdPassword -ComputerName

Ak si myslíte, že heslá miestnych správcov vo všetkých počítačoch v určitej organizačnej jednotke sú ohrozené, môžete vygenerovať nové heslá pre všetky počítače v organizačnej jednotke pomocou jedného príkazu. Na to potrebujeme rutinu Get-ADComputer:

Get-ADComputer -Filter * -SearchBase “OU = Počítače, DC = MSK, DC = winitpro, DC = en” | Reset-AdmPwdPassword -ComputerName $ _. Name

Podobne môžete uviesť aktuálne heslá pre všetky počítače v OU:

Get-ADComputer -Filter * -SearchBase “OU = Počítače, DC = MSK, DC = winitpro, DC = en” | Get-AdmPwdPassword -ComputerName $ _. Name

LAPS možno odporučiť ako pohodlné riešenie na organizovanie bezpečného systému správy hesiel na doménových počítačoch s podrobnou kontrolou prístupu k heslám pre počítače z rôznych organizačných jednotiek. Heslá sú uložené v atribútoch služby Active Directory v čistom texte, ale vstavané nástroje služby AD môžu k nim spoľahlivo obmedziť prístup..

Odporúčame tiež prečítať si článok Zabezpečenie účtov správcu v sieti Windows.