Pozrime sa, ako v prostredí domény Active Directory pomocou protokolov radiča domény určí, ktorý správca resetoval heslo pre konkrétny používateľský účet..

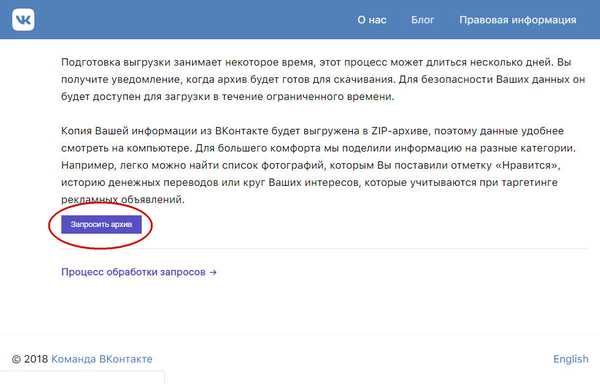

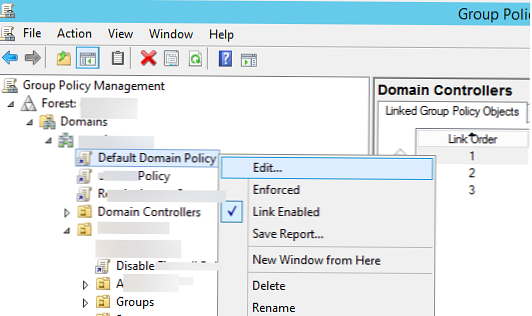

Najskôr musíte povoliť audit udalostí správy účtu v zásadách domény. Postupujte takto:

- Otvorte GPMC Správa skupinovej politiky (gpmc.msc) a upravte zásady domény Predvolená politika domény.

- Potom v konzole Editora skupinovej politiky prejdite na Konfigurácia počítača -> Politiky -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Miestne politiky -> Zásady auditu

- Vyhľadajte a povoľte pravidlá Auditovanie užívateľských účtov (Ak chcete do denníka zaznamenať úspešné aj neúspešné pokusy o zmenu hesla, vyberte možnosti úspech a zlyhanie).poznámka. Rovnakú politiku môžete povoliť v časti rozšírené zásady auditu (Konfigurácia počítača> Zásady> Nastavenia systému Windows> Nastavenia zabezpečenia> Rozšírená konfigurácia auditu).

- Po absolvovaní cyklu aktualizácie skupinovej politiky na klientoch môžete skúsiť zmeniť heslo ktoréhokoľvek používateľa v službe AD.

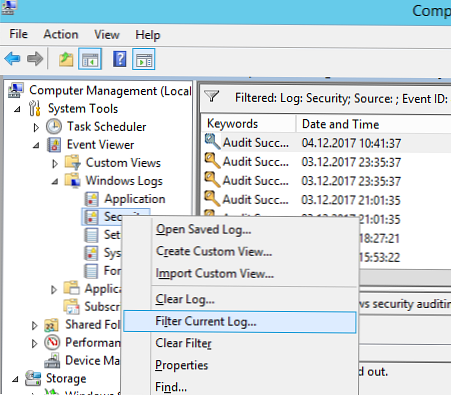

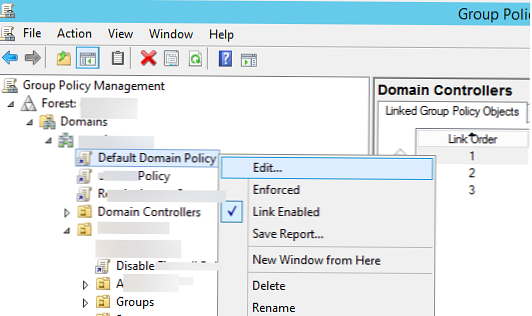

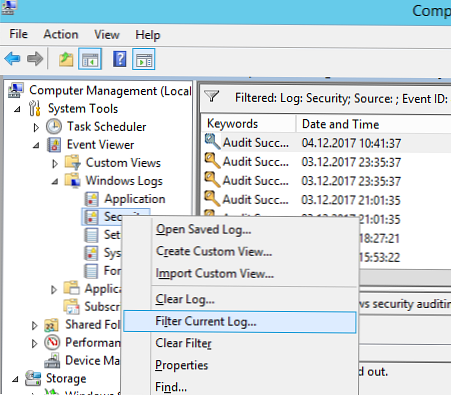

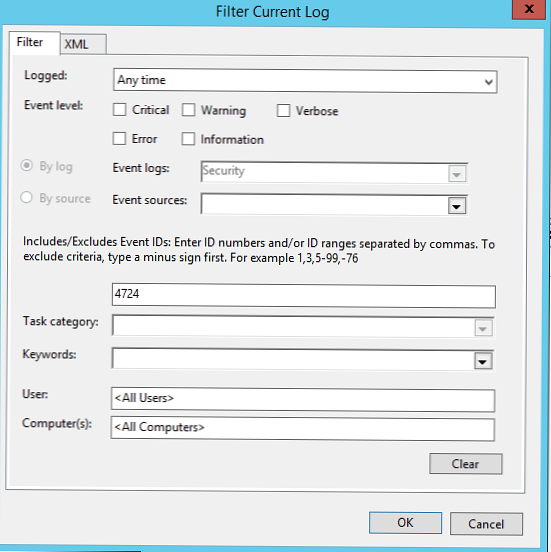

- Potom otvorte konzolu prehliadača udalostí na radiči domény a prejdite do časti Prehliadač udalostí -> Denníky systému Windows -> Zabezpečenie. Kliknite pravým tlačidlom myši na denník a vyberte položku Filtrovať aktuálny denník.

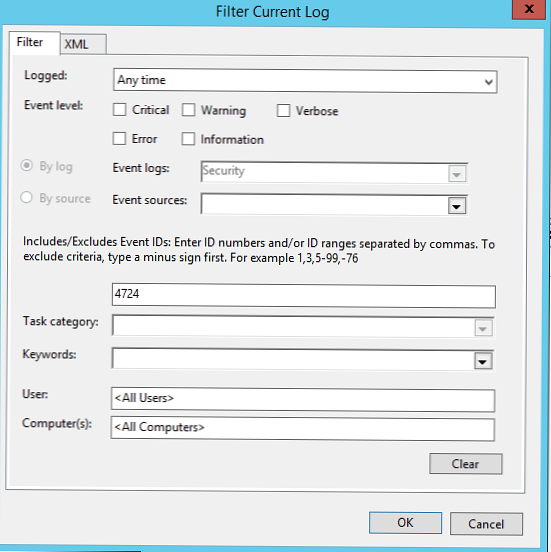

- V parametroch filtra určte, že sa majú zobrazovať iba udalosti s kódom EventID 4724.

- V zozname udalostí zostanú iba udalosti úspešnej zmeny hesla.Uskutočnil sa pokus o obnovenie hesla účtu.). Zároveň v rozšírenom zobrazení udalosti môžete vidieť názov účtu správcu, ktorý vykonal zmenu hesla (Predmet :), a v skutočnosti používateľský účet, ktorého heslo bolo resetované (Cieľový účet :).

rada. V kontexte získania úplných informácií o udalostiach týkajúcich sa zmeny hesla používateľa je možné do filtra pridať tieto identifikátory udalostí:

- 4724 (628 - staršie verzie systému Windows Server) - Uskutočnil sa pokus o obnovenie hesla účtu

- 4723 (627 - v starších verziách systému Windows Server) - Uskutočnil sa pokus o zmenu hesla účtu

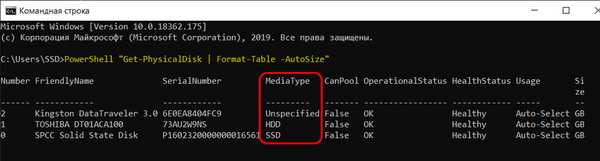

Informácie o tejto udalosti z časopisov všetko Radiče domény Active Directory pomocou rutiny cmdlet PowerShell Get-ADComputer a Get-WinEvent je možné získať nasledovne:(Get-ADComputer -SearchBase 'OU = radiče domény, DC = winitpro, DC = loc' -Filter *). Názov | foreach

Get-WinEvent -ComputerName $ _ -FilterHashtable @ LogName = "Security"; ID = 4724 | Foreach

$ event = [xml] $ _. ToXml ()

ak ($ udalosť)

$ Time = Get-Date $ _. TimeCreated -UFormat "% Y-% m-% d% H:% M:% S"

$ AdmUser = $ event.Event.EventData.Data [4]. "# Text"

$ User = $ event.Event.EventData.Data [0]. "# Text"

$ dc = $ event.Event.System.computer

write-host „Admin“ $ AdmUser „reset hesla na“ $ User “on” $ dc ““ $ Time

V prípade potreby môžu byť tieto údaje zapísané priamo z PowerShell do externej databázy mysql, cez špeciálny konektor MySQL .NET, podobný skriptu opísanému v článku Zistite, kto odstránil súbor na súborovom serveri..