V predvolenom nastavení sa používateľ, ktorý je vytvorený v službe AD, automaticky pridá do skupiny Domain Users. Skupina Domain Users sa potom pridáva do miestnej skupiny Users v počítači v predvolenom nastavení, keď je pridaná do domény AD. To znamená, že každý užívateľ domény sa môže prihlásiť do ľubovoľného počítača v sieti. V tomto článku sa budeme zaoberať hlavnými spôsobmi, ako obmedziť schopnosť používateľov prihlásiť sa na počítače v doméne.

obsah:

- Povoliť prihlásenie iba do konkrétnych počítačov vo vlastnostiach používateľov služby AD

- Upravte atribút LogonWorkstations pomocou PowerShell

- Obmedzenie prístupu k počítaču pomocou GPO

Povoliť prihlásenie iba do konkrétnych počítačov vo vlastnostiach používateľov služby AD

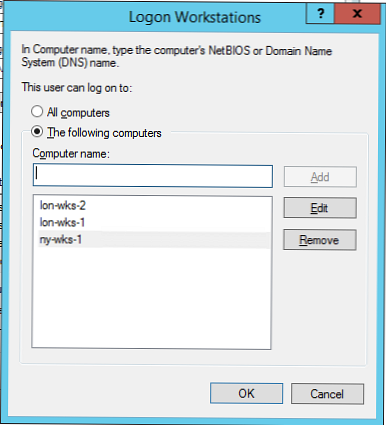

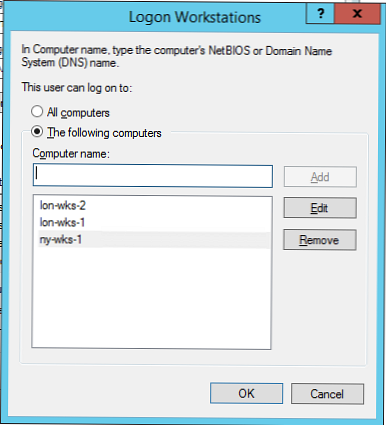

V malých doménach vo vlastnostiach každého používateľa v službe AD môžete obmedziť možnosť prihlásiť sa k počítačom domény pod jeho účtom. Napríklad chcete, aby sa konkrétny používateľ mohol prihlásiť iba do svojho počítača. Postupujte takto:

- Spustením modulu ADUC (Active Directory Users and Computers) spustite príkaz dsa.msc.

- Pomocou vyhľadávania vyhľadajte používateľský účet, ktorý sa musí prihlásiť iba na určitých počítačoch a otvoriť jeho vlastnosti.

- Prejdite na kartu účet a stlačte tlačidlo Prihláste sa do.

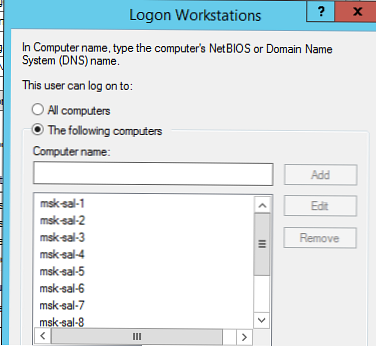

- Ako vidíte, používateľ sa môže prihlásiť na všetky počítače (Používateľ sa môže prihlásiť na: Všetky počítače). Ak chcete používateľovi povoliť prístup k určitým počítačom, vyberte možnosť Nasledujúce počítače a do zoznamu pridajte názvy počítačov, ktoré sa môžu prihlásiť.

poznámka. Musíte zadať úplný názov počítača NetBIOS alebo DNS (zástupný znak nie je možné použiť), parameter nerozlišuje veľkosť písmen.

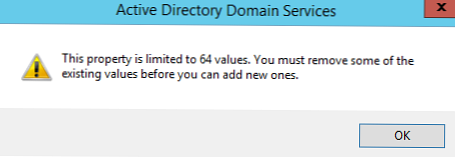

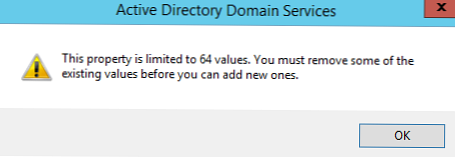

poznámka. Musíte zadať úplný názov počítača NetBIOS alebo DNS (zástupný znak nie je možné použiť), parameter nerozlišuje veľkosť písmen. - Počet počítačov, ktoré je možné pridať do tohto zoznamu, je obmedzený na 64. Pri pokuse o pridanie 65 počítačov sa zobrazí chybová správa: Táto vlastnosť je obmedzená na 64 hodnôt. Pred pridaním nových musíte odstrániť niektoré z existujúcich hodnôt.

- Uložte zmeny. Teraz sa používateľ môže prihlásiť iba na určené počítače.

Upravte atribút LogonWorkstations pomocou PowerShell

Ručné obmedzovanie používateľov na vstup do doménových počítačov je dosť únavné. Pomocou programu PowerShell môžete túto činnosť automatizovať. Zoznam počítačov, do ktorých môže užívateľ vstúpiť, je uložený v atribúte používateľa v AD - LogonWorkstations. Našou úlohou je napríklad umožniť konkrétnemu používateľovi prihlásiť sa iba do počítačov, ktorých mená sú uvedené v textovom súbore computer.csv.

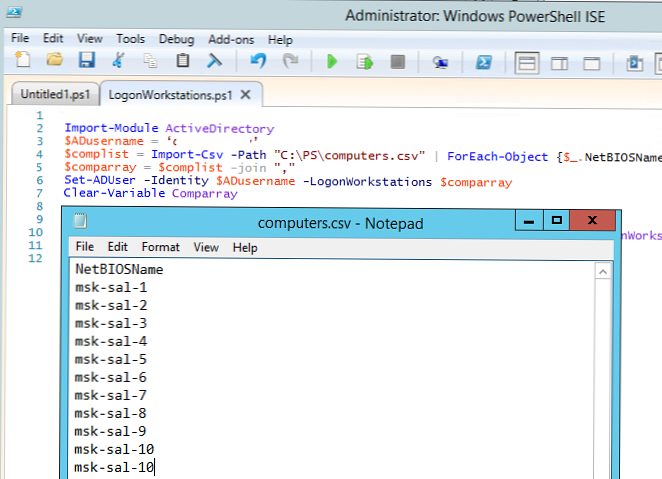

Skript môže vyzerať takto (najskôr načítame AD modul pre Powershell):

Importovaný modul ActiveDirectory

$ ADusername = 'aapetrov'

$ complist = Import-Csv -Path "C: \ PS \ computers.csv" | ForEach-Object $ _. NetBIOSName

$ Comparray = $ complist -join ","

Set-ADUser - Identita $ ADusername -LogonWorkstations $ porovnávanie

Vymazať premenné premenné

Pomocou nasledujúceho príkazu môžete zostaviť zoznam počítačov, do ktorých môže užívateľ vstúpiť pomocou rutiny Get-ADUser.

Get-ADUser $ ADusername -Properties LogonWorkstations | Názov zoznamu formátov, LogonWorkstations

Zoznam počítačov nájdete v konzole ADUC.

Ak chcete do zoznamu pridať nový počítač, použite nasledujúci príkaz:

$ Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations) .LogonWorkstations

$ Wks + = ", newpc"

Set-ADUser aapetrov -LogonWorkstations $ Wks

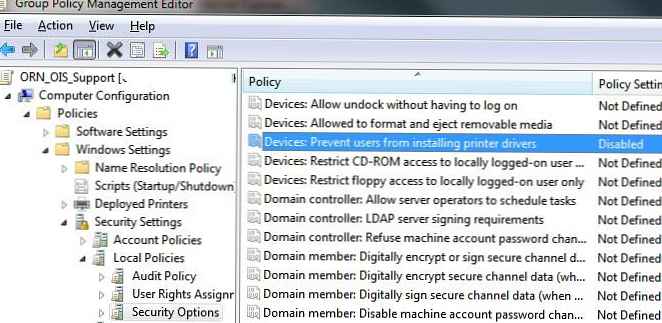

Obmedzenie prístupu k počítaču pomocou GPO

Vo veľkých doménach je použitie užívateľskej vlastnosti LogonWorkstations na obmedzenie prístupu používateľov k počítačom nepraktické z dôvodu obmedzení a nedostatku flexibility. Zvyčajne, aby ste zabránili používateľom prihlásiť sa na niektoré počítače? používať skupinové politiky.

Zoznam používateľov v miestnej skupine Users môžete obmedziť pomocou politiky Restricted Groups (Nastavenia systému Windows -> Nastavenia zabezpečenia), ale zvážime inú možnosť..

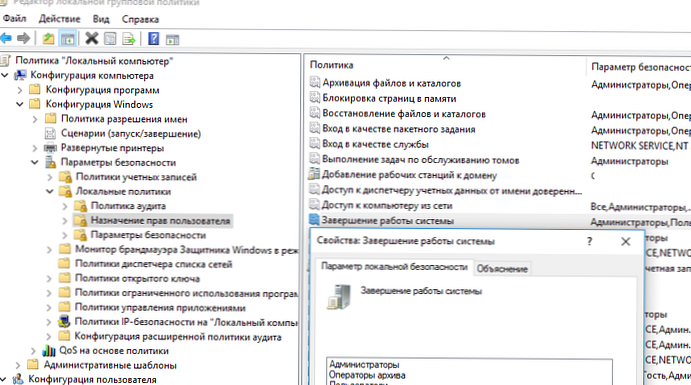

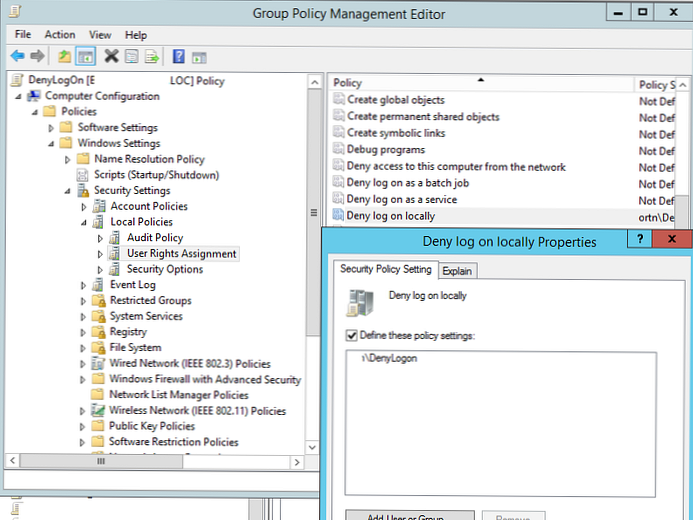

V časti Konfigurácia počítača sa nachádzajú dve skupinové zásady -> Zásady -> Nastavenia zabezpečenia -> Miestne politiky -> Priradenie práv používateľov (Zásady používateľa -> Zásady -> Nastavenia zabezpečenia -> Miestne politiky -> Priradenie práv používateľov):

- Zakázať miestne prihlásenie (Zakázať miestne prihlásenie) - umožňuje vám zakázať miestne prihlásenie do počítačov pre konkrétnych používateľov alebo skupiny;

- Povoliť miestne prihlásenie (Lokálne prihlásenie) - obsahuje zoznam používateľov a skupín, ktorí sa môžu prihlásiť k počítaču lokálne.

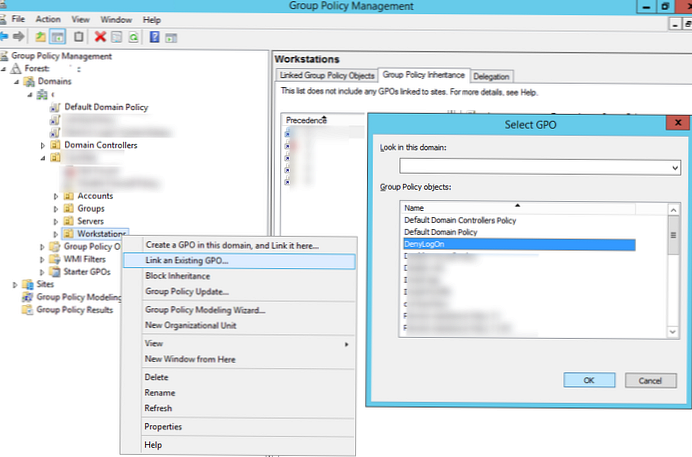

Napríklad, ak chcete zabrániť používateľom určitej skupiny v prihlásení do počítačov v určitej organizačnej jednotke, môžete vytvoriť samostatnú skupinu používateľov, pridať ju do lokálnej politiky odmietnutia prihlásenia a priradiť ju organizačnej jednotke s počítačmi, pre ktoré chcete obmedziť prístup..

Vo veľkých doménach môžete použiť kombináciu týchto pravidiel. Napríklad chcete zabrániť používateľom v prihlásení do iných počítačov OU.

Ak to chcete urobiť, musíte vytvoriť skupinu zabezpečenia v každej organizačnej jednotke, do ktorej musíte zahrnúť všetkých používateľov organizačnej jednotky.

rada. Skupiny môžu automaticky dopĺňať používatelia z OU pomocou rutiny cmdlet PowerShell Get-ADUser a Add-ADGroupMember pomocou tohto skriptu:Importovať modul ActiveDirectory

$ rootOU = “OU = Users, OU = MSK, DC = winitpro, DC = ru”

$ group = “corp \ msk-users”

Get-ADUser -SearchBase $ rootOu -Filter * | ForEach-Object Add-ADGroupMember --Identity $ group -Members $ _

Potom musíte povoliť politiku Povoliť miestne prihlásenie, pridajte do nej túto skupinu (+ rôzne administratívne skupiny: správcovia domén, správcovia pracovných staníc atď.) a OU s počítačmi priraďte politiku. Umožníte tak iba používateľom konkrétnej organizačnej jednotky prihlásiť sa do počítačov.

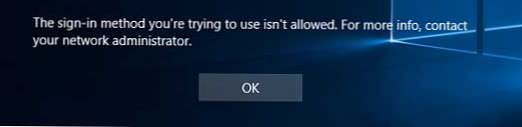

Ak sa pokúsite prihlásiť k používateľovi, ktorý nemá povolenie na lokálne prihlásenie, zobrazí sa varovné okno:

Nemôžete sa prihlásiť, pretože metóda prihlásenia, ktorú používate, nie je v tomto počítači povolená. Ďalšie informácie získate od správcu siete.alebo

Metóda prihlásenia, ktorú sa snažíte použiť, nie je povolená. Ďalšie informácie získate od správcu siete.

Niekoľko dôležitých bodov týkajúcich sa týchto politík:

- Tieto zásady by ste nemali uplatňovať na obmedzovanie prístupu na servery, a ešte viac na radiče domény. Ako povoliť pravidelným používateľom RDP prístup k DC.

- Nepovoľujte tieto politiky prostredníctvom štandardných zásad skupiny: predvolená politika domény alebo predvolená zásada radičov domény.

- Zásada zákazu má prednosť.

- Nezabudnite na účty služieb (vrátane gMSA), ktoré možno použiť na spustenie služieb v počítačoch.

- Nemali by ste uplatňovať pravidlá obmedzujúce miestne prihlásenie na celú doménu. Priradiť ich konkrétnym organizačným jednotkám.

poznámka. Musíte zadať úplný názov počítača NetBIOS alebo DNS (zástupný znak nie je možné použiť), parameter nerozlišuje veľkosť písmen.

poznámka. Musíte zadať úplný názov počítača NetBIOS alebo DNS (zástupný znak nie je možné použiť), parameter nerozlišuje veľkosť písmen.