Použitie miestnych účtov (vrátane miestneho správcu) na prístup k sieti v prostrediach služby Active Directory je nežiaduce z mnohých dôvodov. Mnoho počítačov často používa rovnaké meno a heslo miestneho správcu, čo môže ohroziť mnohé systémy, keď je jeden počítač napadnutý (hrozba útoku) Pass-the-hash). Okrem toho je ťažké zosobniť prístup v rámci miestnych účtov prostredníctvom siete, pretože podobné fakty sa nezaznamenávajú v radičoch domén AD.

Aby sa znížili riziká, správcovia sa uchýlili k premenovaniu názvu štandardného miestneho účtu správcu systému Windows. Použitie systému, ktorý pravidelne mení heslo miestneho správcu na doménu jedinečnú pre všetky počítače (napríklad riešenie MS Local Administrator Password Solution), môže výrazne zvýšiť bezpečnosť účtov miestneho správcu. Toto riešenie však nebude schopné vyriešiť problém obmedzenia prístupu k sieti pod lokálnymi účtami, pretože počítače môžu mať viac ako jeden lokálny účet.

Pomocou tejto politiky môžete obmedziť prístup k miestnym účtom v sieti. poprieť prístup na toto počítačový z sieť. Problém je však v tom, že v tejto politike budete musieť výslovne uviesť všetky názvy účtov, ktorým je potrebné zamietnuť prístup.

Windows 8.1 a Windows Server 2012 R2 zaviedli dve nové skupiny zabezpečenia s novými identifikátormi SID. To znamená, že teraz je k dispozícii príležitosť neuvádzať všetky možné možnosti SID pre miestne účty, ale použiť spoločný SID.

| S-1-5-113 | NT AUTHORITY \ Miestny účet | Všetky miestne účty |

| S-1-5-114 | NT AUTHORITY \ Lokálny účet a člen skupiny Administrators | Všetky účty miestneho správcu |

Tieto skupiny sa pridajú do tokenu prístupu používateľa, keď sa prihlásia pod lokálnym účtom.

Na serveri so systémom Windows Server 2012 R2 overte, či je účtu lokálneho správcu priradené dva nové účty NT AUTHORITY \ Local (SID S-1-5-113) a NT AUTHORITY \ Local účet a člen skupiny Administrators (SID S-1- 5-114):

Whoami / všetci

Túto funkciu môžete pridať do systému Windows 7, Windows 8, Windows Server 2008 R2 a Windows Server 2012 nainštalovaním aktualizácie KB 2871997 (aktualizácia z júna 2014)..

Túto funkciu môžete pridať do systému Windows 7, Windows 8, Windows Server 2008 R2 a Windows Server 2012 nainštalovaním aktualizácie KB 2871997 (aktualizácia z júna 2014)..

Môžete skontrolovať, či tieto skupiny existujú v systéme podľa ich SID:

$ objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Ak skript vráti účet NT Authority \ Local, potom je k dispozícii táto miestna skupina (s týmto SID).

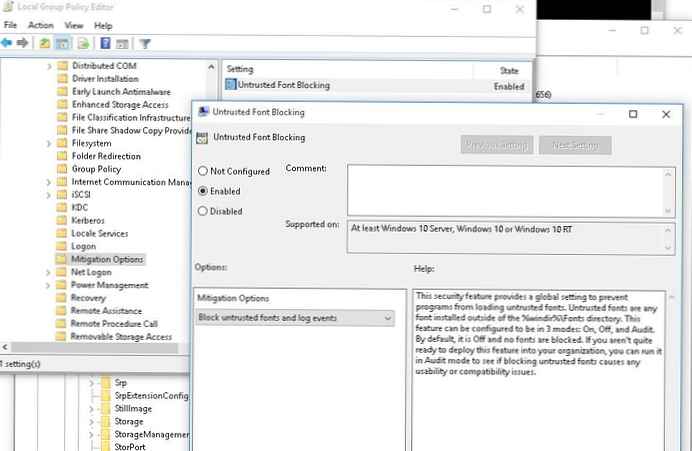

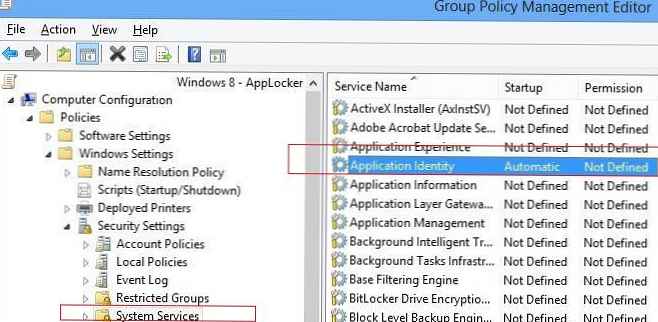

Ak chcete obmedziť prístup k sieti v rámci miestnych účtov s týmito identifikátormi SID v tokene, môžete použiť nasledujúce politiky, ktoré sa nachádzajú v časti Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Miestne politiky -> Pridelenie práv používateľov.

- Odmietnuť prístup k tomuto počítaču zo siete - Odopieraný prístup k počítaču zo siete

- poprieť log na skrz diaľkový Desktop služby - Zakázať prihlásenie prostredníctvom služby zo vzdialenej pracovnej plochy

Pridať k údajom o zásadách Lokálny účet a Lokálny účet a člen skupiny Administrators a aktualizujte pravidlá pomocou gpupdate / force.

Po použití tejto politiky sa tomuto počítaču zamietne prístup k sieti v rámci miestnych účtov. Keď sa pokúsite vytvoriť reláciu RDP pod účtom .\správca zobrazí sa chybová správa.

Po použití tejto politiky sa tomuto počítaču zamietne prístup k sieti v rámci miestnych účtov. Keď sa pokúsite vytvoriť reláciu RDP pod účtom .\správca zobrazí sa chybová správa.

Takto môžete obmedziť prístup k sieti pod lokálnymi účtami bez ohľadu na ich názvy a zvýšiť úroveň zabezpečenia podnikového prostredia.