V tomto článku si ukážeme, ako používať dôveryhodné certifikáty SSL / TLS na ochranu pripojení RDP k počítačom a serverom Windows v doméne Active Directory. Tieto certifikáty použijeme namiesto certifikátov RDP s vlastným podpisom (používatelia dostanú upozornenie, že pri pripojení k hostiteľovi RDP s takýmto certifikátom nie je možná autentifikácia). V tomto príklade nakonfigurujeme špeciálnu šablónu na vydávanie certifikátov RDP v certifikačnej autorite a nakonfigurujeme skupinovú politiku tak, aby automaticky vydávala a viazala certifikát SSL / TLS k službe Remote Desktop Services.

obsah:

- Varovanie certifikátu RDP s vlastným podpisom

- Vytvorenie šablóny certifikátu RDP v certifikačnej autorite (CA)

- Konfigurácia skupinovej politiky na vydávanie certifikátov RDP

- Podpíšeme súbor RDP a pridáme odtlačok prsta dôveryhodného certifikátu RDP

Varovanie certifikátu RDP s vlastným podpisom

V predvolenom nastavení systém Windows generuje reláciu s vlastným podpisom na ochranu relácie RDP.

certifikátu. Výsledkom je, že keď sa prvýkrát pripájate k serveru RDP / RDS prostredníctvom klienta mstsc.exe, pre užívateľa sa zobrazí upozornenie:

Vzdialený počítač sa nepodarilo autentifikovať kvôli problémom s bezpečnostným certifikátom. Chyba certifikátu: Certifikát vydaný nedôveryhodnou certifikačnou autoritou.

Ak chcete pokračovať v vytváraní pripojenia RDP, musí používateľ kliknúť na Áno. Ak chcete zabrániť tomu, aby sa výstraha RDP zobrazovala zakaždým, môžete povoliť možnosť „Nepýtať sa ma znova na pripojenie k tomuto počítaču“..

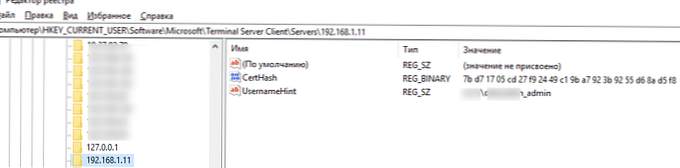

V tomto prípade sa odtlačok prsta certifikátu RDP uloží do klienta v parametri CertHash vo vetve registra s históriou pripojení RDP (HKEY_CURRENT_USER \ Software \ Microsoft \ Terminal Server Client \ Servers \). Ak ste skryli upozornenie na nemožnosť overiť pravosť servera RDP na obnovenie nastavení, odstráňte kľúč s odtlačkom prsta certifikátu z registra..

Vytvorenie šablóny certifikátu RDP v certifikačnej autorite (CA)

Skúsme použiť dôveryhodný certifikát SSL / TLS vydaný firemnou certifikačnou autoritou na ochranu pripojení RDP. Pomocou tohto certifikátu môže užívateľ autentifikovať server RDP pri pripojení. Predpokladajme, že už máte vo svojej doméne certifikačnú autoritu spoločnosti Microsoft. V takom prípade môžete nakonfigurovať automatické vydávanie a pripojenie certifikátov na všetky počítače a servery Windows v doméne..

Na vašom CA musíte vytvoriť nový typ šablóny certifikátu pre servery RDP / RDS.

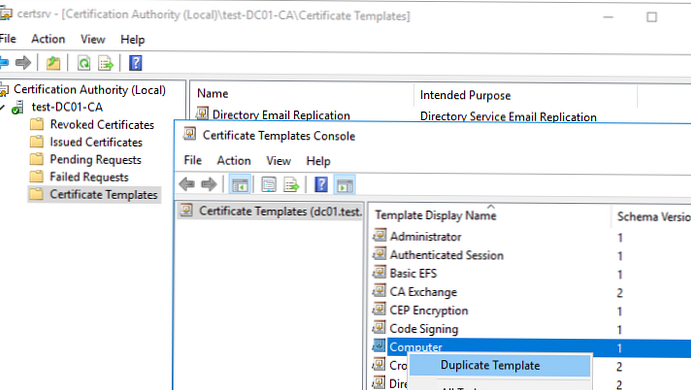

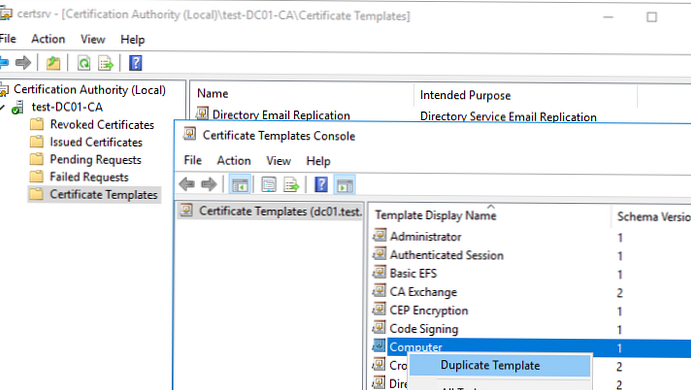

- Spustite konzolu certifikačnej autority a prejdite do časti Šablóny certifikátov;

- Vytvorte kópiu šablóny certifikátu Počítač (Šablóny certifikátov -> Spravovať -> Počítač -> Duplikovať);

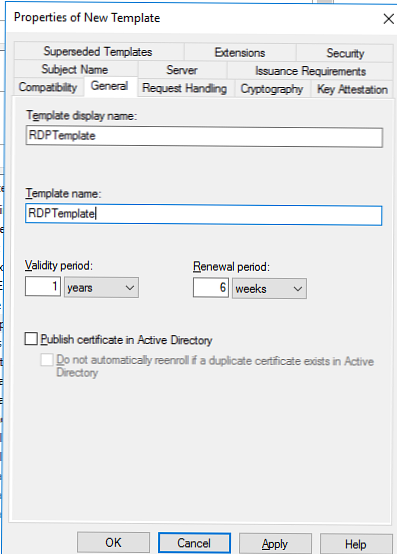

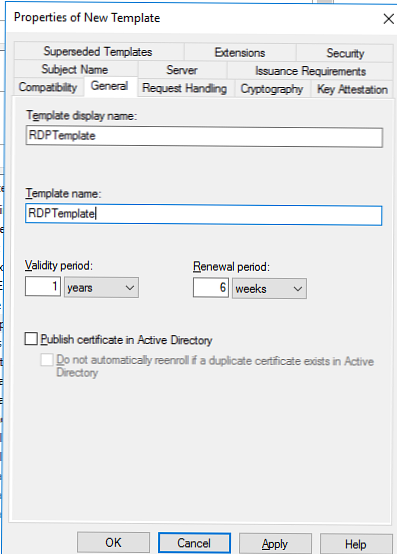

- pútko všeobecný zadajte názov novej šablóny certifikátu - RDPTemplate. Uistite sa, že hodnota poľa Názov šablóny úplne sa zhoduje s Zobrazovaný názov šablóny;

- pútko kompatibilita Zadajte minimálnu verziu klientov vo vašej doméne (napríklad Windows Server 2008 R2 pre CA a Windows 7 pre klientov). Použijú sa teda robustnejšie šifrovacie algoritmy;

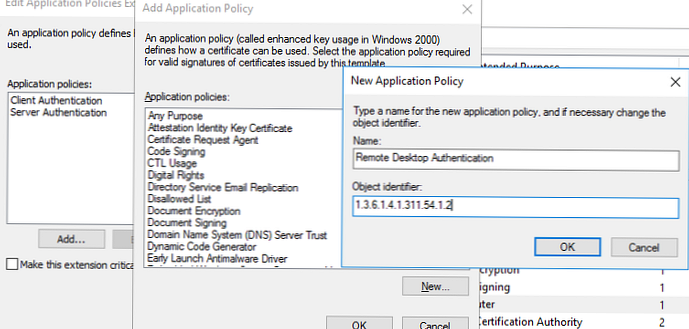

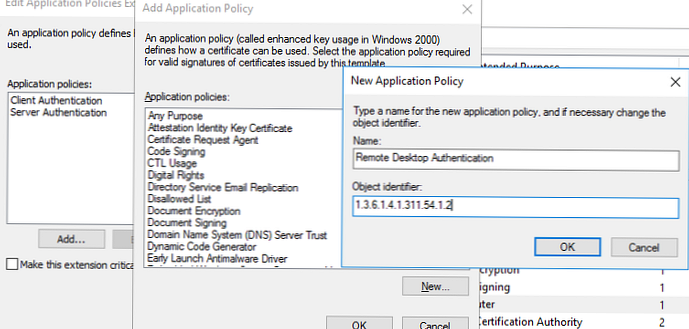

- Karta Now rozšírenie v aplikačnej politike (aplikačná politika) musíte obmedziť rozsah použitia takého certifikátu iba pre Overenie vzdialenej pracovnej plochy (uveďte nasledujúci identifikátor objektu - 1.3.6.1.4.1.311.54.1.2). Kliknite na Pridať -> Nové, vytvorte novú politiku a vyberte ju;

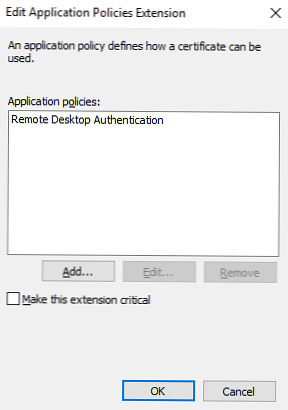

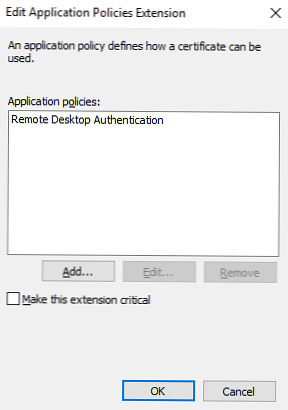

- V nastaveniach šablóny certifikátu (Application Policy Policy Extension) vymažte všetky politiky okrem Overenie vzdialenej pracovnej plochy;

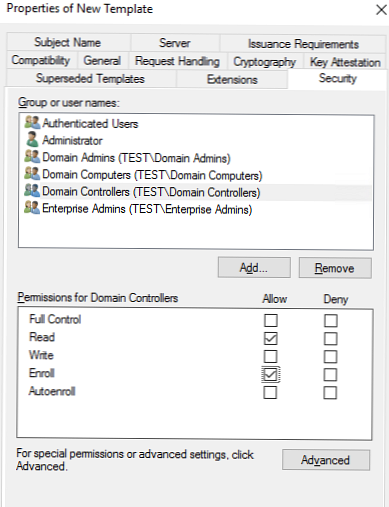

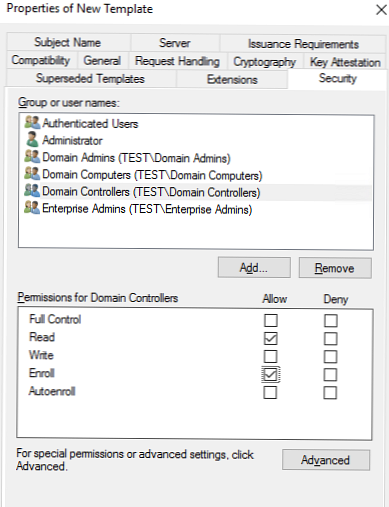

- Ak chcete použiť túto šablónu certifikátu RDP v radičoch domény, otvorte kartu zabezpečenia, pridať skupinu Radiče domény a povoliť možnosť zápis a automatický zápis;

- Uložte šablónu certifikátu;

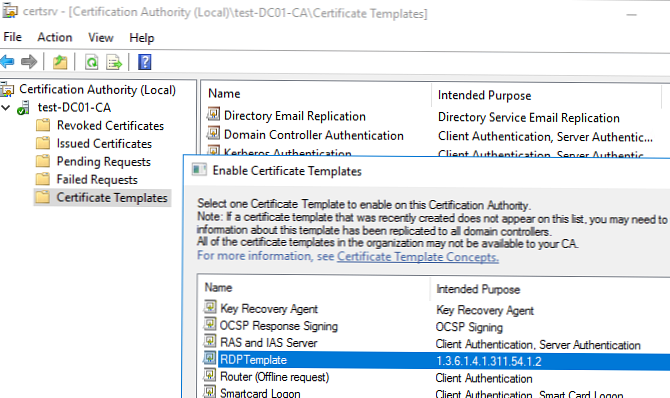

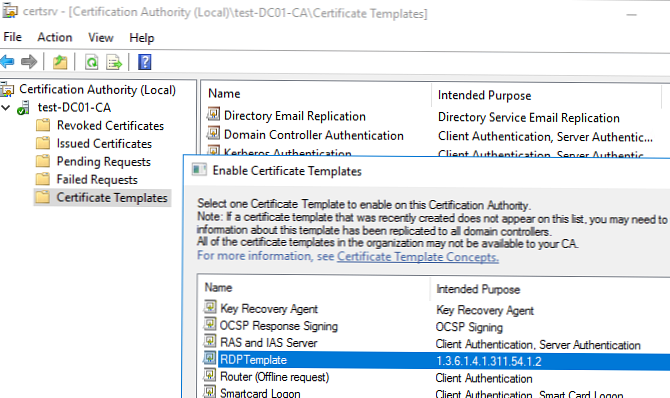

- Teraz v module Certifikačná autorita kliknite na priečinok Šablóny certifikátov a vyberte položku Nové -> Šablóna certifikátu na vydanie -> vyberte vytvorenú šablónu RDPTemplate.

Konfigurácia skupinovej politiky na vydávanie certifikátov RDP

Teraz musíte nakonfigurovať politiku domény, ktorá automaticky priradí certifikát RDP počítačom / serverom podľa nakonfigurovanej šablóny.

Predpokladá sa, že všetky počítače domény dôverujú podnikovej certifikačnej autorite, t. Koreňový certifikát GPO bol pridaný k dôveryhodným autorizačným autorizáciám.- Otvorte konzolu riadenia politiky skupiny domén gpmc.msc, vytvorte nový objekt GPO a priraďte ho organizácii OU so servermi alebo počítačmi RDP / RDS, pre ktoré musíte automaticky vydávať certifikáty TLS na ochranu pripojení RDP;

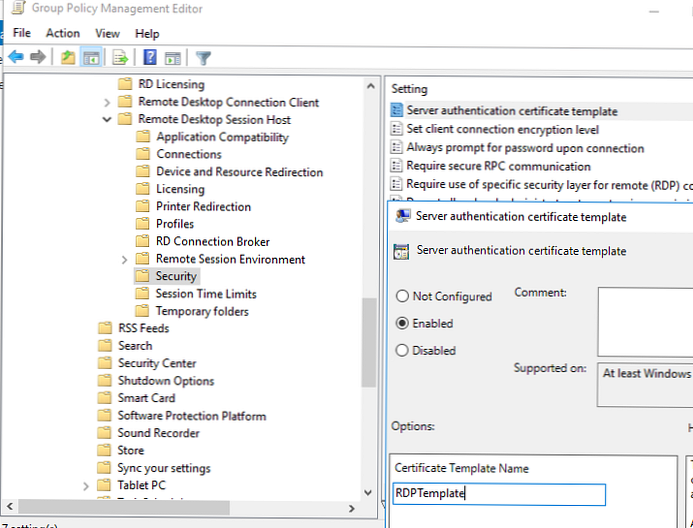

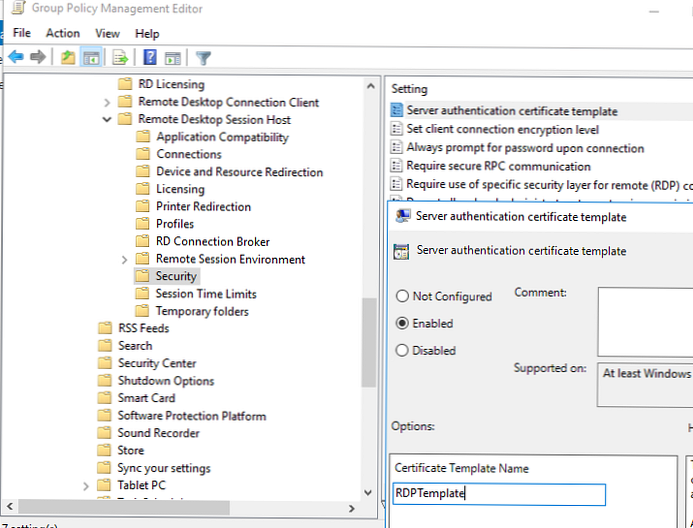

- Prejdite na GPO: Konfigurácia počítača -> Zásady -> Šablóny pre správu -> Komponenty Windows -> Služby vzdialenej pracovnej plochy -> Hostiteľ relácie vzdialenej pracovnej plochy -> Zabezpečenie. Povoliť pravidlá Šablóna osvedčenia o overení servera. Zadajte názov šablóny CA, ktorú ste vytvorili skôr (RDPTemplate);

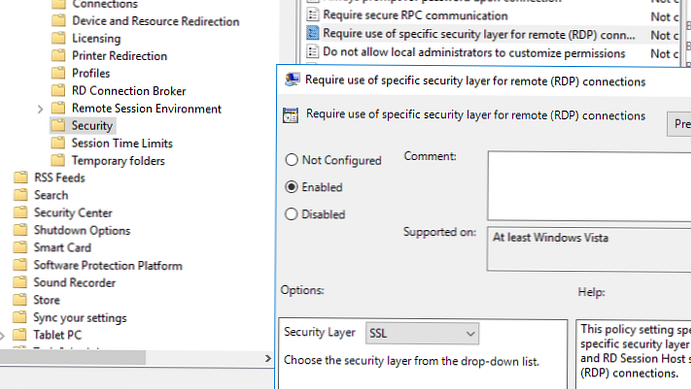

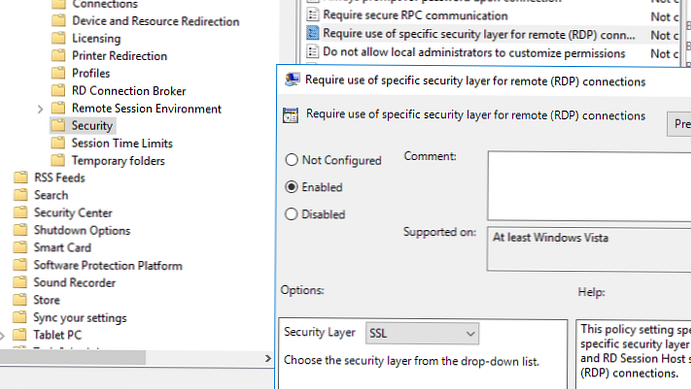

- Potom v tej istej sekcii GPO povolte politiku Vyžadovať použitie špecifickej bezpečnostnej vrstvy pre vzdialené (RDP) pripojenia a nastavte ju na SSL;

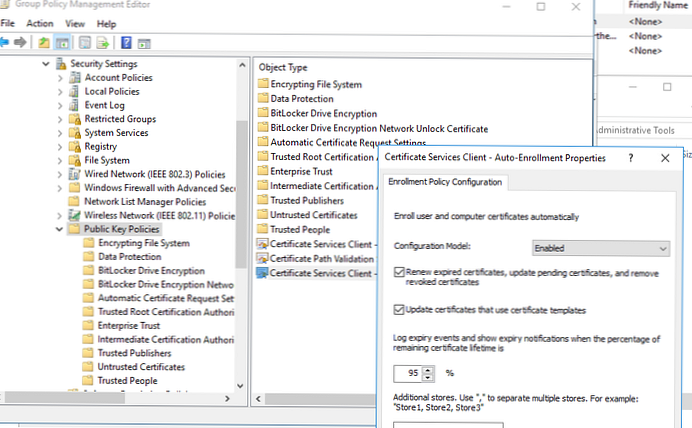

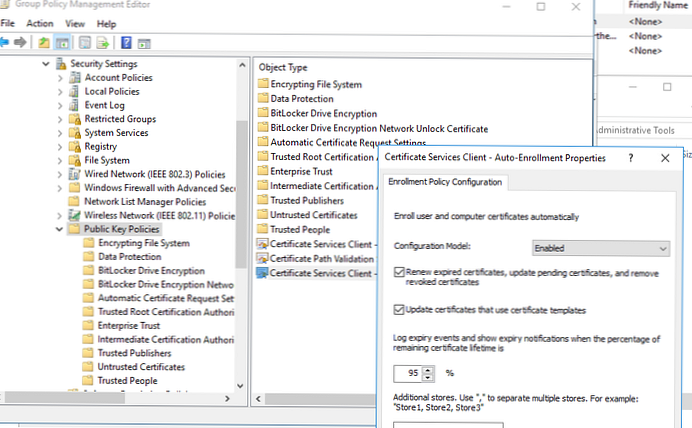

- Ak chcete automaticky obnoviť certifikát RDP, prejdite do časti GPO Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Pravidlá verejného kľúča a povoľte politiku Klient certifikačných služieb - vlastnosti automatického zápisu. Vyberte možnosti „Obnoviť platnosť certifikátov, ktorých platnosť vypršala, aktualizovať čakajúce certifikáty a odstrániť zrušené certifikáty“ a „Aktualizovať certifikáty, ktoré používajú šablóny certifikátov“;

- Ak chcete, aby si klienti vždy overovali certifikát RDP servera, musíte nakonfigurovať politiku Konfigurovať overenie pre klienta = Upozorniť ma, ak autentifikácia zlyhá (časť Konfigurácia počítača GPO -> Zásady -> Šablóny pre správu -> Komponenty Windows -> Nastavenia vzdialenej pracovnej plochy -> Klient pripojenia k vzdialenej ploche);

- V prípade potreby môžete prichádzajúci port RDP TCP / UDP 3389 otvoriť prostredníctvom politík brány firewall;

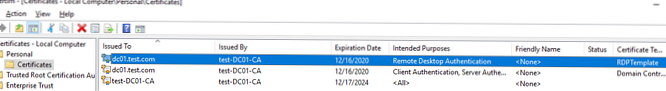

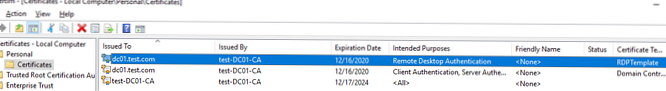

- Zostáva aktualizovať zásady klienta, spustiť certifikačnú konzolu počítača (Certlm.msc) a skontrolovať, či sa certifikát pre autentifikáciu vzdialenej pracovnej plochy vydaný vašou CA objavil v sekcii Osobné -> Certifikáty. Ak sa zásady neuplatnili, diagnostikujte GPO pomocou nástroja gpresult a tohto článku.

Ak chcete použiť nový certifikát RDP, reštartujte službu Remote Desktop Services:

Get-Service TermService -ComputerName msk-dc01 | Reštartujte službu - vynútite - podrobne

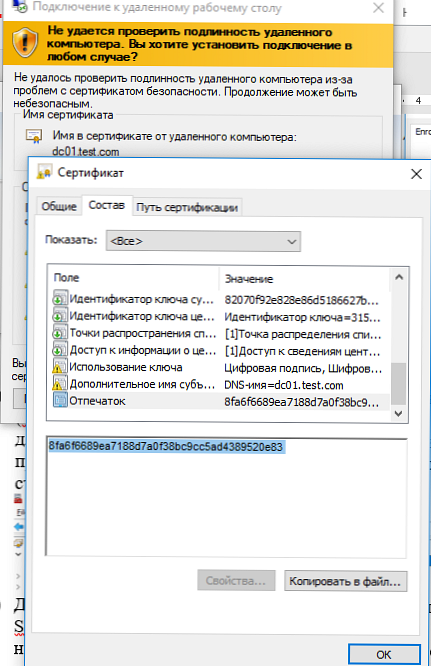

Teraz, keď je RDP pripojený k serveru, prestane sa objavovať certifikát dôveryhodnosti (takže sa objaví požiadavka na dôveryhodnosť certifikátov, pripojte sa k serveru pomocou IP adresy namiesto FQDN názvu servera, pre ktorý je certifikát vydaný). Kliknite na tlačidlo „Zobraziť certifikát“, prejdite na kartu „Zloženie“, skopírujte hodnotu poľa „Certifikát Fingerprint“..

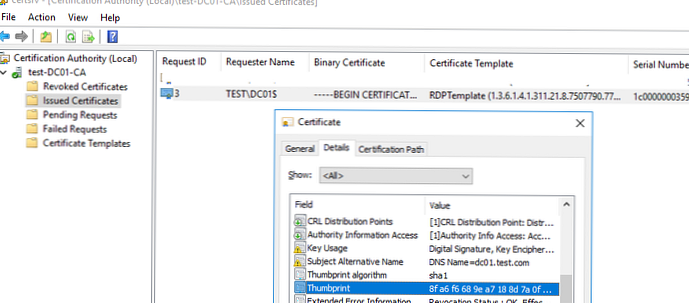

Môžete tiež nájsť v konzole Certifikačnej autority v tejto časti Vydané osvedčenia overte, či bol certifikát vydaný konkrétnemu počítaču / serveru Windows pomocou šablóny RDPTemplate. Skontrolujte tiež hodnotu Thumbprint v certifikáte:

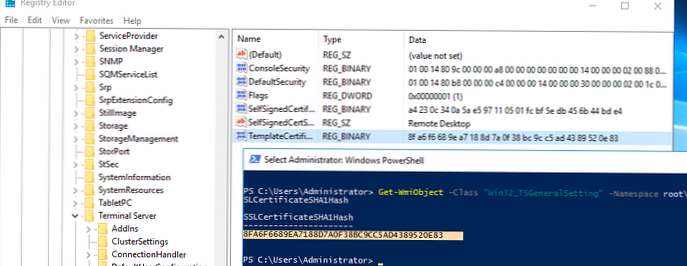

Teraz porovnajte údaje s odtlačkom prsta certifikátu používaného službou Remote Desktop Service. V registri (vetve) môžete vidieť hodnotu odtlačku prsta certifikátu RDS HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations, parameter TemplateCertificate) alebo pomocou príkazu PowerShell: Get-WmiObject - Trieda "Win32_TSGeneralSetting" - Kmeňový priestor názvov \ cimv2 \ terminalervices | vyberte SSLCertificateSHA1Hash

Keď sa teraz pripájate k vzdialenej tabuľke akýkoľvek server alebo počítač, na ktorý sa vzťahuje táto politika, nezobrazí sa upozornenie na nedôveryhodný certifikát RDP.

Podpíšeme súbor RDP a pridáme odtlačok prsta dôveryhodného certifikátu RDP

Ak nemáte CA, ale chcete zabrániť tomu, aby používatelia dostávali varovania pri pripájaní k serveru RDP / RDS, môžete certifikát pridať k dôveryhodným používateľom v počítačoch..

Ako je uvedené vyššie, získajte hodnotu Thumbprint certifikátu RDP:

Get-WmiObject - Trieda "Win32_TSGeneralSetting" - Kmeňový adresár namespace \ cimv2 \ terminalervices | select | select SSLCertificateSHA1Hash

Pomocou tohto odtlačku prsta môžete podpísať súbor .RDP pomocou RDPSign.exe:

rdpsign.exe / sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C: \ Users \ root \ Desktop \ rdp.rdp"

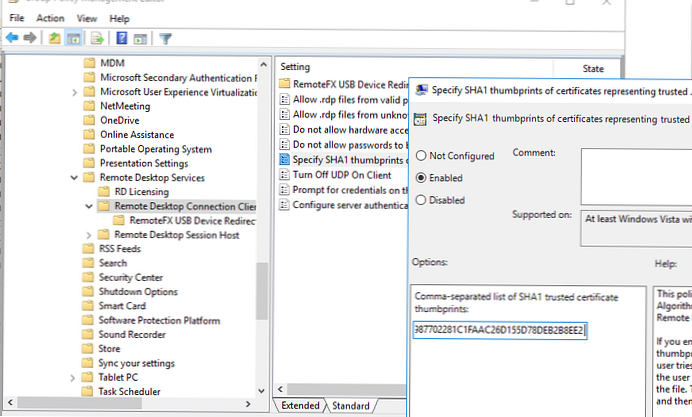

Teraz prostredníctvom GPO pridajte tento odtlačok certifikátu dôveryhodným používateľom. V politike zadajte odtlačky prstov (oddelené bodkočiarkami) Zadajte SHA1 odtlačky certifikátov zastupujúcich dôveryhodných vydavateľov .rdp (Špecifikujte odtlačky prstov certifikátov SHA1, ktoré zastupujú dôveryhodných vydavateľov RDP) v časti Konfigurácia počítača -> Zásady -> Šablóny pre správu -> Súčasti systému Windows -> Nastavenia vzdialenej pracovnej plochy -> Klient pripojenia k vzdialenej ploche..

Aby mohol fungovať transparentný vstup RDP bez hesla (jednotné prihlásenie RDP), musíte nakonfigurovať politiku poverení povoliť predvolené hodnoty a v nej uviesť názvy serverov RDP / RDS (pozri článok)..