Predvoľby skupinovej politiky (GPP) - silné rozšírenie technológie skupinovej politiky Windows, zjednodušenie práce pri zriaďovaní a správe flotily počítačov a je akýmsi nahradením skriptov v GPO. Jednou z funkcií GPP je schopnosť spravovať heslá pre miestne účty a účty služieb, ktoré často používajú mnohí správcovia, ktorí si ani neuvedomujú neistotu tejto technológie. V tomto článku hovoríme o tom, prečo by ste nemali používať funkcie správy hesiel v nastaveniach skupinových preferencií..

V nastaveniach skupinovej politiky je 5 rôznych politík, ktoré vám umožňujú nastaviť heslo používateľa / administrátora.

- Miestne účty (Local Users and Group) - pomocou GPP môže správca vytvoriť / zmeniť miestny účet a nastaviť heslo (dosť často sa táto politika používa na zmenu hesla miestneho správcu na všetkých počítačoch v organizácii)

- Sieťové disky (Mapy pohonov) - GPP vám umožňuje pripojiť (vymeniť) sieťovú jednotku s konkrétnym používateľským menom a heslom k používateľovi

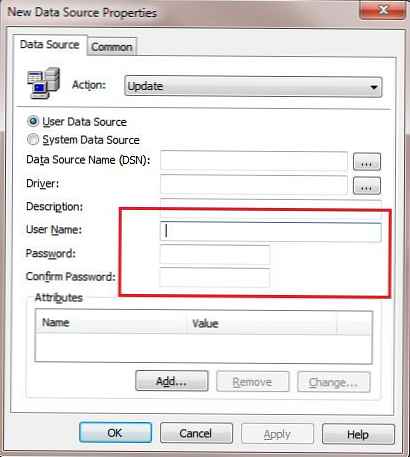

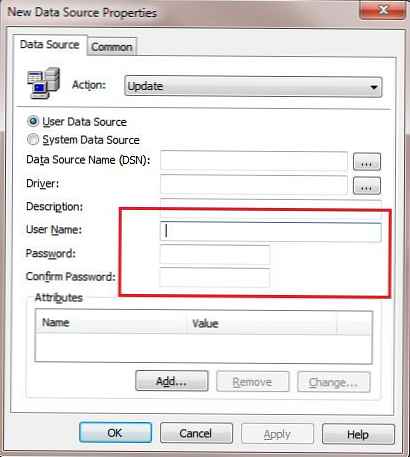

- Zdroje údajov (Zdroje údajov) - pri vytváraní zdroja údajov môžete nastaviť užívateľské meno a heslo účtu, pod ktorým sa bude spojenie vytvárať..

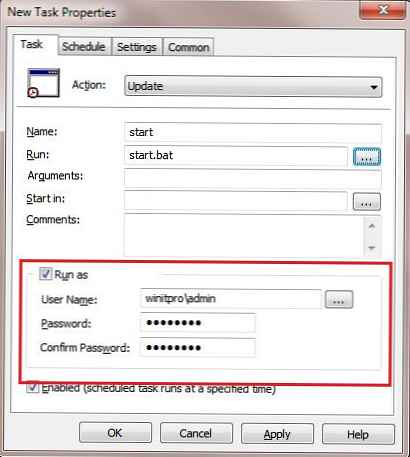

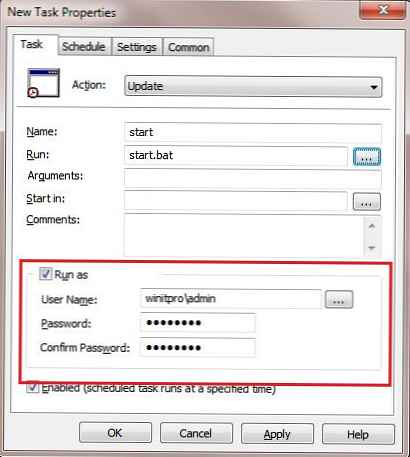

- Úlohy plánovača windows (Plánované úlohy) - úlohy plánovača je možné spúšťať od konkrétneho používateľa

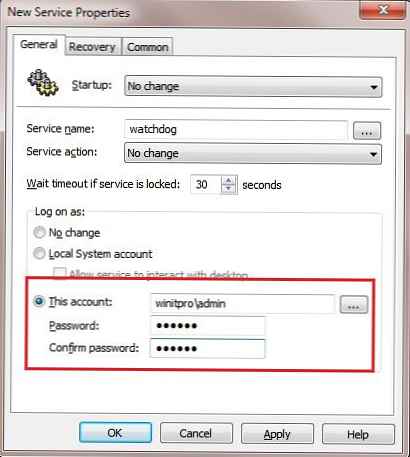

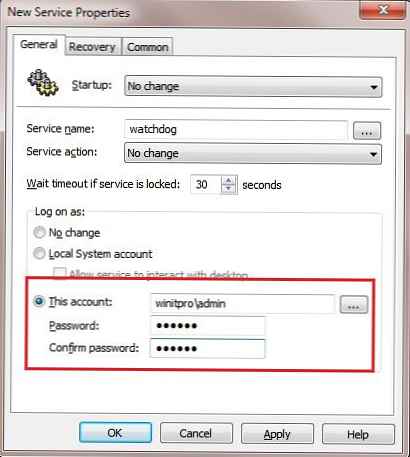

- služby (Služby) - GPP vám umožňuje zadať účet a jeho heslo, z ktorého bude spustená konkrétna služba (namiesto účtu naučeného v miestnom systéme)

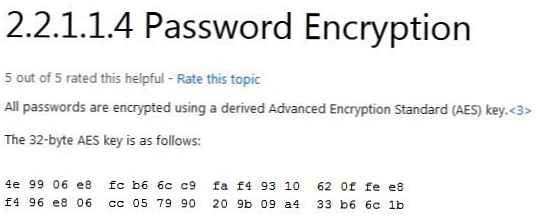

Keď správca uloží heslo v ktorejkoľvek z vyššie uvedených politík GPP, uloží sa v príslušnom adresári GPO v špeciálnom súbore XML a potom sa uloží na radičoch domény v priečinku SYSVOL. Heslo v súbore XML je uložené v zašifrovanej podobe, na šifrovanie / dešifrovanie hesla sa však používa mimoriadne nestabilný symetrický algoritmus (aj samotný Microsoft to poznamenáva).

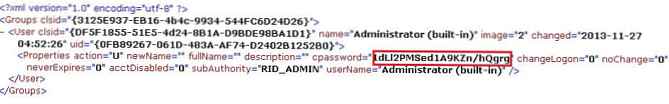

Predpokladajme, že správca používa GPP na konfiguráciu politiky, ktorá mení heslo miestneho správcu na všetkých počítačoch. V takom prípade systém uloží šifrované heslo do adresára GPO do súboru groups.xml. Pozrime sa na obsah tohto súboru (súbor v našom príklade je uložený v adresári \\ winitpro.ru \ SYSVOL \ winitpro.ru \ Policies \ POLICY_ID \ Machine \ Preferences \ Groups):

Je dôležité. Prístup k súborom uloženým v GPO je k dispozícii všetkým oprávneným používateľom domény. To znamená, že si môžete zobraziť heslo v zašifrovanej podobe akýkoľvek používateľa.

Šifrované heslo je obsiahnuté v hodnote poľa CPASSWORD. Najzaujímavejšie je, že Microsoft sám o MSDN zverejnil vo verejnom 32-bitovom kľúči AES použitom na zašifrovanie hesla (http://msdn.microsoft.com/en-us/library/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be. aspx # endNote2)

Preto nič nebráni odborníkovi v písaní skriptu, ktorý vám umožní dešifrovať hodnotu hesla uloženého v súbore XML (algoritmus AES je symetrický a ak máte šifrovací kľúč, môžete ľahko získať zdrojový text).

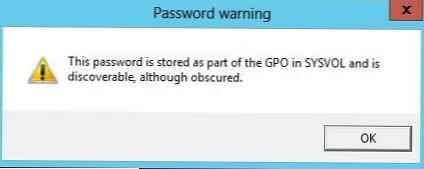

poznámka. Skript, ktorý vám umožňuje dešifrovať heslo uložené v GPP, nájdete tu: Get-GPPPassword. Tento skript samozrejme zverejňujeme na informačné účely av žiadnom prípade by ste ho nemali používať na sebecké účely.V systéme Windows Server 2012 / Windows Server 2012 R2 vývojári Microsft pridali varovanie o neistote ukladania hesiel v tejto forme. Ak sa pokúsite zadať heslo pomocou GPP, zobrazí sa varovné okno:

Toto heslo je uložené ako súčasť GPO v SYSOL a je zistiteľné, aj keď nie je dostupné.

Je tiež dôležité si uvedomiť, že MetaSploit má modul na príjem a dešifrovanie hesiel uložených v GPP od roku 2012. To znamená, že útočníci môžu takmer automaticky realizovať tento útočný vektor..

Plánujete v budúcnosti používať predvoľby skupinovej politiky na správu hesiel.?

rada. Microsoft ponúka LAPS ako riešenie pre správu hesiel miestneho správcu. Viac informácií nájdete v článku MS LAPS - Správa hesiel pre miestnych správcov v doméne