V utorok 24. októbra všetky spravodajské agentúry vyhodili do vzduchu nový masový útok zvaný kryptografický vírus zlý králik, v porovnaní s senzačnými vírusmi WannaCry a NotPetya tento rok. Pozrime sa, aký je to vírus a ako sa s ním vysporiadať v podnikovej sieti..

obsah:

- Metódy infekcie vírusom Bad Rabbit

- Čo robí vírus Bad Rabbit na infikovanom systéme?

- Metódy distribúcie ransomwaru Bad Rabbit cez lokálnu sieť

- Spôsoby, ako chrániť pred Bad Rabbit

Metódy infekcie vírusom Bad Rabbit

Väčšina infekcií vírusom Bad Rabbit sa vyskytla v Rusku, po ktorom nasledovala Ukrajina, Turecko a Nemecko. Zrejme sa šírenie vírusu začalo s niekoľkými hlavnými mediálnymi stránkami, ktoré boli napadnuté útočníkmi (najmä v zónach .ru a .ua), na ktorých bol implementovaný kód JS pre falošné oznámenie o potrebe aktualizácie programu Adobe Flash Player. V prípade, že užívateľ súhlasí s aktualizáciou a spustí súbor stiahnutý zo servera útočníkov install_flash_player.exe (podľa zamestnancov spoločnosti Kaspersky sťahovanie prebieha z webu hxxp: // 1dnscontrol [.] com)

Na úspešné infikovanie počítača musí mať užívateľ, ktorý súbor spúšťa, práva správcu a pred spustením vírusu by sa malo zobraziť štandardné okno UAC (pokiaľ to však remeselníci samozrejme nezakázali).

Čo robí vírus Bad Rabbit na infikovanom systéme?

V prípade úspešného spustenia sa na disku počítača zobrazí súbor dynamickej knižnice C: \ Windows\ infpub.dat, ktorý prechádza cez rundll32.

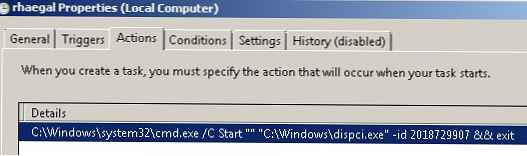

Potom súbor infpub.dat nainštaluje spustiteľný súbor C: \ Windows \ dispci.exe do systému a vytvorí úlohu plánovača na jeho spustenie.

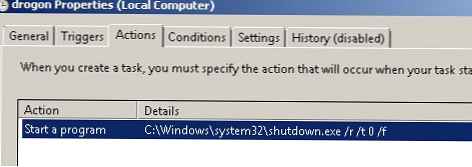

Potom sa vytvorí ďalšia úloha plánovača na reštartovanie počítača..

Potom sa začne hrať kryptografický modul zapojený do dispci.exe a cscc.dat. Užívateľské súbory v systéme sa vyhľadávajú pomocou rozšírenia zapojeného do číselníka a potom sa zašifrujú pomocou verejného kľúča AES-128-CBC útočníkov pomocou verejného kľúča RSA-2048. Dispci.exe používa nástroj Utility DiskCryptor na šifrovanie súborov na disku.

Zoznam prípon súborov podliehajúcich šifrovaniu je uvedený nižšie (pamätajte, že po šifrovaní sa pôvodné prípony súborov uložia a na koniec tela súboru sa pridá značka). šifrovaný):

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pp .pfx .php .pmf .ppt .pptx .ps1. pst .pvi .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

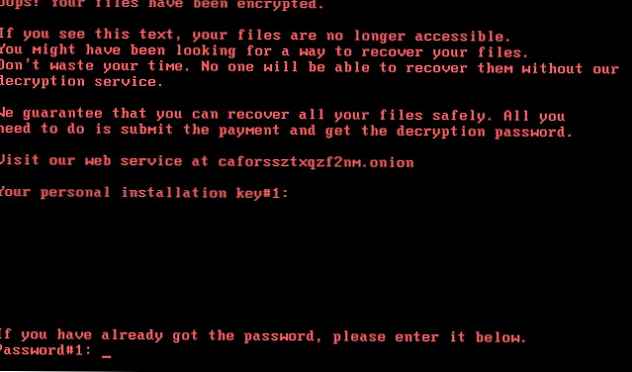

Okrem toho sa súbor dispci.exe používa na inštaláciu upraveného zavádzača, ktorý bráni normálnemu načítaniu systému (podobne ako program NotPetya). Kód v MBR je upravený a bootloader je presmerovaný do súboru, ktorý zobrazuje text šifrovacej správy a „jedinečný kód používateľa“. Text správy označuje adresu miesta v Tor na prijatie dešifrovacieho kódu.

Och! Vaše súbory boli zašifrované.

Ak vidíte tento text, vaše súbory už nie sú prístupné.

Možno ste hľadali spôsob, ako obnoviť svoje súbory.

Nestrácajte čas. Nikto ich nebude môcť získať bez našich

dešifrovacia služba.

Zaručujeme, že všetky svoje súbory môžete bezpečne obnoviť. Všetci vy

je potrebné odoslať platbu a získať dešifrovacie heslo.

Navštívte našu webovú službu na adrese caforssztxqzf2nm.onion

Váš osobný inštalačný kľúč # 1:

Na dešifrovanie údajov vývojári vírusov potrebujú preniesť 0,05 bitcoínu (BTC) na svoje účty do 40 hodín.

Podľa zamestnancov spoločnosti Kaspersky je na rozdiel od NetPetya možné dešifrovať súbory šifrované novým vírusom..

Metódy distribúcie ransomwaru Bad Rabbit cez lokálnu sieť

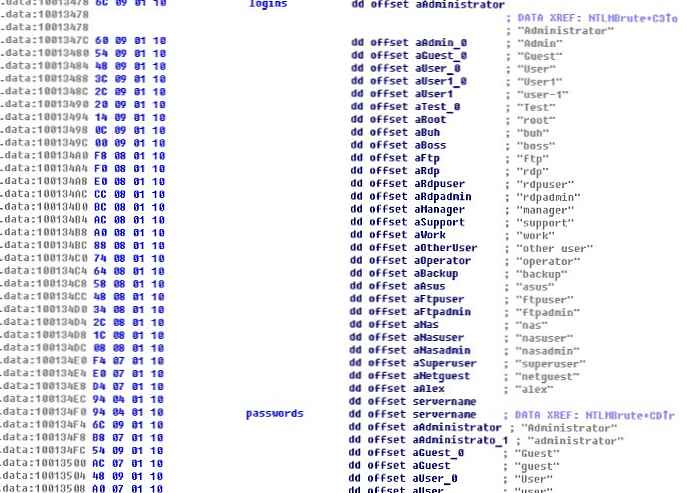

Na distribúciu v podnikovej sieti sa používa modul na skenovanie a vyhľadávanie IP adries. Vírus sa pokúša získať heslá správcov vzdialených počítačov dvoma spôsobmi, aby získal prístup k počítaču v sieti

- Účty a heslá sa prehľadávajú prostredníctvom pevne zapojeného slovníka

- Na získanie užívateľských hesiel z pamäte infikovaného systému sa používa modul Mimikatz a prijaté údaje sa používajú na autorizáciu na iných počítačoch.

V prípade úspešnej autentifikácie sa vírus šíri do vzdialeného počítača cez SMB a WebDAV.

V prípade úspešnej autentifikácie sa vírus šíri do vzdialeného počítača cez SMB a WebDAV.

Väčšina médií uvádza, že rovnaké šírenie vírusu EthernalBlue (ako používa WcRy a NotPetya) sa používa na šírenie vírusu v sieti, ale nie je to pravda.

Spôsoby, ako chrániť pred Bad Rabbit

Zhromaždíme základné odporúčania na obmedzenie infekcie počítačov a šírenia vírusu v sieti

- Postupujte podľa všeobecných pokynov opísaných v článku o obmedzení práv na administratívny účet..

- Používajte jedinečné heslá miestneho správcu na všetkých počítačoch (nakonfigurujte LAPS)

- Nemôžete zakázať UAC

- Poskytujte používateľom vzdelávací program o hrozbách spustenia softvéru tretích strán stiahnutých z webových stránok

- Obmedzte schopnosť extrahovať užívateľské heslá / hash z pamäte pomocou pomocných programov la mimikatz

- Kontrola dostatočnej zložitosti hesiel používateľov a administrátorov v AD (Auditovanie hesiel v AD), čím sa minimalizuje možnosť výberu hesla v slovníku

- Monitorovanie vytvárania nových úloh plánovača (EventID 106) a služby na počítačoch a serveroch v sieti

- Na zabránenie spúšťania nasledujúcich súborov (podľa mena a hashu) použite politiku obmedzenia softvéru. Alebo pravidlá antivírusu.

| Názov súboru | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|