Predvolené diaľkové ovládanie rdp-prístup na plochu radiče domény Iba členovia Active Directory správcovia domén. V tomto článku si ukážeme, ako poskytnúť rdp prístup k radičom domény bežným používateľom bez oprávnení správcu..

Mnohí môžu odôvodnene tvrdiť, prečo v skutočnosti bežní používatelia potrebujú vzdialený prístup k pracovnej ploche DC. V prípade malých a stredných infraštruktúr, keď celú infraštruktúru obsluhuje niekoľko správcov s právami správcu domény, takáto potreba nie je potrebná. Vo veľkých podnikových sieťach obsluhovaných veľkým počtom zamestnancov je však často potrebné poskytovať prístup k DC (zvyčajne k pobočkám DC alebo RODC) rôznym skupinám správcov serverov, monitorovaciemu tímu, správcom povinností a iným technickým odborníkom. Existujú aj situácie, keď sú služby tretej strany nasadené na serveri DC, ktoré sú spravované správcami iných domén, a ktoré musia byť nejakým spôsobom opravené..

rada. Súčasné koexistencia rolí Active Directory Domain Services a Remote Desktop Service (úloha terminálového servera) na tom istom serveri nie je podporovaná. Ak existuje iba jeden fyzický server, na ktorý chcete nasadiť DC aj terminálové služby, je lepšie uchýliť sa k virtualizácii, čím viac licenčných pravidiel spoločnosti Microsoft, umožňuje spustenie dvoch virtuálnych serverov na tej istej licencii Windows Server 2016/2012 R2 v štandardnej edícii.Po povýšení servera na radič domény z nástrojov na správu počítača zmiznú nástroje na správu pre miestnych používateľov a skupiny. Pri pokuse o otvorenie konzoly Local Users and Groups (lusrmgr.msc). objaví sa chyba:

Počítač xxx je radič domény. Tento modul nie je možné použiť v radiči domény. Účty domén sú spravované pomocou modulu snap-in Používatelia a počítače služby Active Directory.

Ako vidíte, v radiči domény nie sú žiadne miestne skupiny. Namiesto miestnej skupiny používateľov vzdialenej pracovnej plochy používa DC zabudovanú skupinu používateľov vzdialenej pracovnej plochy (ktorá sa nachádza v zabudovanom kontajneri). Túto skupinu môžete spravovať z konzoly ADUC alebo z príkazového riadku na serveri DC.

V radiči domény uvádzame zloženie miestnej skupiny Remote Desktop Users:

sieťová skupina „Používatelia vzdialenej pracovnej plochy“

Ako vidíte, je prázdny. Pridajte k nemu používateľa domény itpro (v našom príklade ide o bežného používateľa domény bez oprávnení správcu).

net localgroup "Remote Desktop Users" / add corp \ itpro

Skontrolujte, či bol používateľ pridaný do skupiny.

sieťová skupina „Používatelia vzdialenej pracovnej plochy“

Môžete tiež overiť, či je používateľ teraz členom skupiny domény Remote Desktop Users.

Môžete tiež overiť, či je používateľ teraz členom skupiny domény Remote Desktop Users.

Avšak ani potom sa používateľ nemôže pripojiť k DC cez vzdialenú plochu.

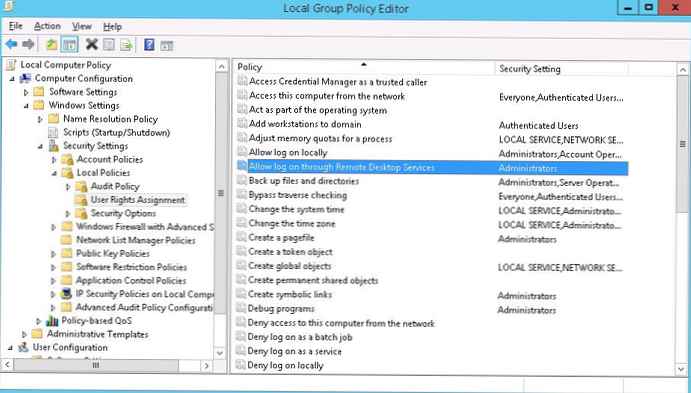

Ak sa chcete prihlásiť na diaľku, musíte mať práva na prihlásenie do služby Remote Desktop Services. Toto právo majú predvolene iba členovia skupiny Administrators. Ak skupina, v ktorej sa nachádzate, toto právo nemá, alebo ak bolo toto právo odstránené zo skupiny Administrators, musíte toto právo udeliť manuálne. Faktom je, že schopnosť pripojiť sa k RDP v systémoch Windows je určená politikou dovoliť log na skrz Služby vzdialenej pracovnej plochy (v systéme Windows 2003 a staršom sa táto politika nazýva Povoliť prihlásenie prostredníctvom terminálových služieb). Po povýšení servera na server DC zostane v tejto politike iba skupina Administrators (sú to správcovia domény) ...

Faktom je, že schopnosť pripojiť sa k RDP v systémoch Windows je určená politikou dovoliť log na skrz Služby vzdialenej pracovnej plochy (v systéme Windows 2003 a staršom sa táto politika nazýva Povoliť prihlásenie prostredníctvom terminálových služieb). Po povýšení servera na server DC zostane v tejto politike iba skupina Administrators (sú to správcovia domény) ...

Ak chcete povoliť pripojenie k členom skupiny Remote Desktop Users, musíte na radiči domény:

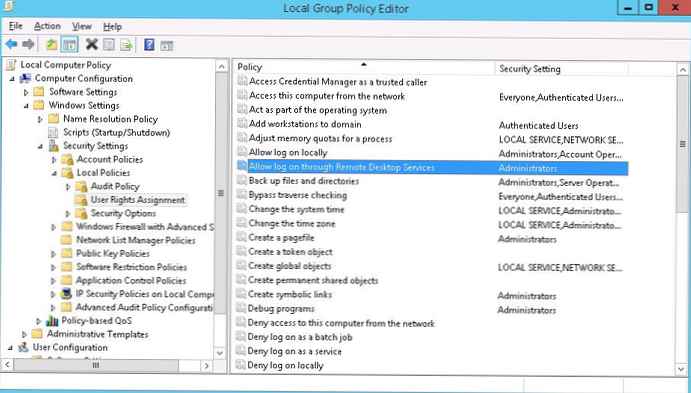

- Spustite editor miestnych politík (gpedit.msc)

- Prejdite do sekcie Konfigurácia počítača -> Nastavenia systému Windows -> Nastavenia zabezpečenia -> Miestne politiky -> Priradenie užívateľských práv

- Vyhľadajte politiku s názvom Povoliť prihlásenie prostredníctvom služieb vzdialenej pracovnej plochy

- Upravte zásadu pridaním skupiny domén Remote Desktop Users (vo formáte domain \ Remote Desktop Users) alebo priamo užívateľovi domény alebo skupine (vo formáte doména \ somegroupname)

- Spustite aktualizáciu miestnych pravidiel

gpupdate / force

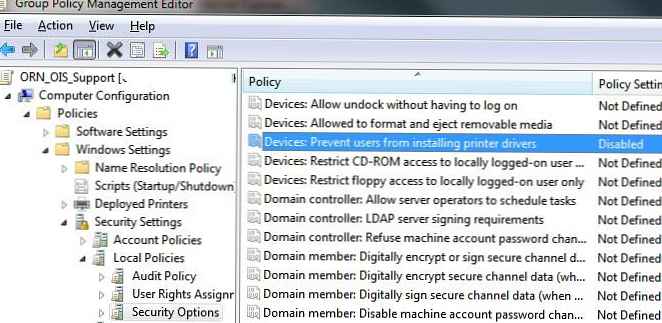

Upozorňujeme, že požadované skupiny by nemali byť prítomné v prihláške o odmietnutí prostredníctvom zásad služby Remote Desktop Services, as má prednosť (pozri článok Obmedzenie prístupu k sieti v doméne v rámci miestnych účtov).

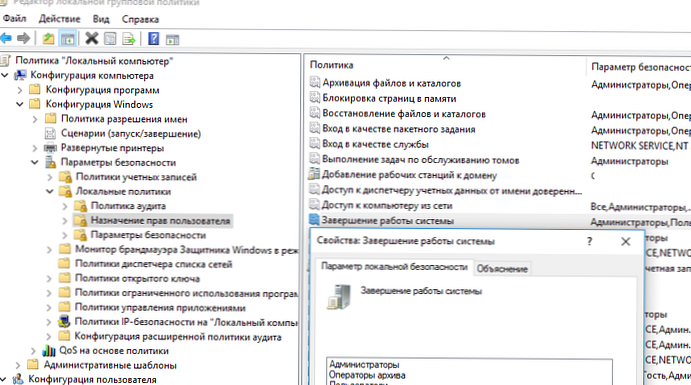

poznámka. Aby sa používateľovi umožnilo miestne prihlásenie do DC (prostredníctvom serverovej konzoly), musí sa do politiky pridať aj jeho účet alebo skupina, v ktorej je členom. dovoliť log na lokálne. Toto právo majú predvolene nasledujúce skupiny domén- Prevádzkovatelia účtov

- administrátori

- Operátori zálohovania

- Operátory tlače

- Prevádzkovatelia serverov.

Najlepšie je vytvoriť novú skupinu zabezpečenia v doméne, napríklad AllowDCLogin a pridať do nej užívateľské účty, ktoré potrebujú povoliť vzdialený prístup k DC. Ak potrebujete povoliť prístup ku všetkým radičom domén AD naraz, namiesto úpravy miestnej politiky v každom DC je lepšie pridať skupinu používateľov do politiky domény predvolenej politiky radiča domény (Konfigurácia počítača \ Nastavenie systému Windows \ Nastavenia zabezpečenia \ Lokálne politiky \ Používateľ prostredníctvom konzoly GPMC) Priradenie práv -> Povoliť prihlásenie prostredníctvom služieb vzdialenej pracovnej plochy).

Je dôležité. Ak zmeníte politiku domény, nezabudnite do nej pridať skupiny administrátorov domén / podnikov, inak stratia vzdialený prístup k radičom domény.

Po týchto zmenách sa zadaní užívatelia a skupiny budú môcť rdp pripojiť k radiču domény. Skúste použiť program RDP na pripojenie k DC pod používateľským kontom. Malo by vidieť pracovnú plochu radiča domény. Bežným používateľom môže byť udelené právo na spustenie / zastavenie určitých služieb na DC nasledovne.