V predvolenom nastavení nie je v službe Active Directory prevádzka LDAP medzi radičmi domény a klientmi šifrovaná, t. údaje sa prenášajú sieťou v jasnej forme. To potenciálne znamená, že útočník dokáže tieto údaje prečítať pomocou identifikátora paketov. Pre štandardné prostredie systému Windows to spravidla nie je rozhodujúce, ale obmedzuje možnosti vývojárov aplikácií tretích strán, ktorí používajú protokol LDAP.

Napríklad operácia zmeny hesla sa musí vykonať prostredníctvom zabezpečeného kanála (napríklad Kerberos alebo SSL / TLS). To znamená, že napríklad pomocou funkcie -php, ktorá pracuje s AD cez LDAP, nemôžete zmeniť heslo používateľa v doméne.

Údaje LDAP medzi klientom a radičom domény môžete chrániť pomocou verzie LDAP SSL - LDAPS, ktorý pracuje na porte 636 (LDAP žije na porte 389). Na tento účel musíte do radiča domény nainštalovať špeciálny certifikát SSL. Certifikát môže byť buď treťou stranou, vydaný treťou stranou (napr. Verisign), podpísaný sám sebou, alebo vydaný firemnou certifikačnou autoritou..

V tomto článku si ukážeme, ako používať inštaláciu certifikátu LDAPS (LDAP cez vrstvu Secure Sockets Layer) v radiči domény so systémom Windows Server 2012 R2. S požadovaným certifikátom môže služba LDAP v radiči domény vytvoriť pripojenia SSL na prenos prenosu LDAP a serverov globálneho katalógu (GC)..

Upozorňujeme, že protokol LDAPS používajú hlavne aplikácie tretích strán (dostupné ako klienti nepochádzajúci od spoločnosti Microsoft) na ochranu údajov prenášaných sieťou (na zaistenie nemožnosti zachytiť používateľské mená a heslá a iné súkromné údaje).

Predpokladajme, že už máte vo svojej infraštruktúre nasadený server podnikovej identity. osvedčenie Úrad (CA). Môže to byť buď úplná infraštruktúra PKI alebo samostatný server s úlohou certifikačnej autority.

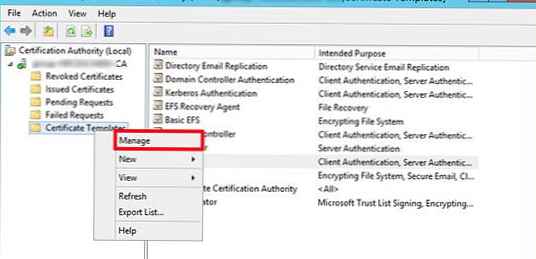

Na severe s úlohou certifikačnej autority spustite konzolu osvedčenie autorita management konzola, vyberte časť šablóny certifikátu (certifikát šablóny ) av kontextovej ponuke vyberte položku spravovať.

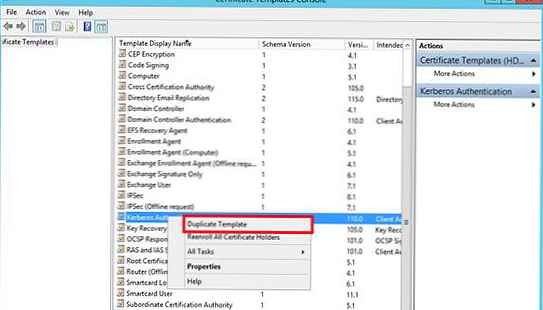

Nájdite šablónu Kerberos overenie pravosti certifikát a vytvorte jeho kópiu výberom Duplikát šablóny.

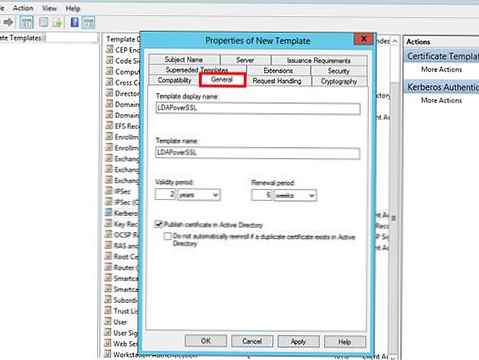

pútko všeobecný premenujte šablónu certifikátu na LDAPoverSSL, uveďte dobu platnosti a uverejnite ju v AD (Zverejniť certifikát v službe Active Directory).

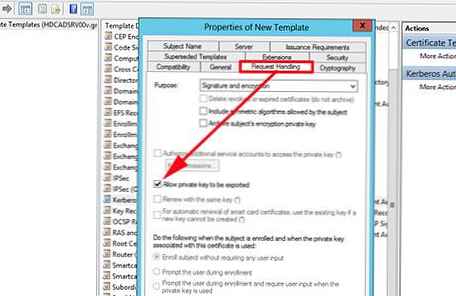

pútko Žiadosť o vybavenie začiarknite políčko Povoliť export súkromného kľúča a uložte šablónu.

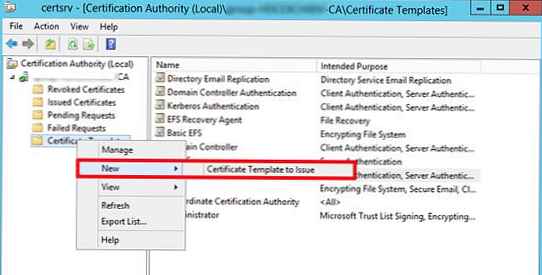

Na základe vytvorenej šablóny zverejníme nový typ certifikátu. Ak to chcete urobiť, v kontextovej ponuke v časti Šablóny certifikátov vyberte položku Nový -> Šablóna certifikátu na vydanie.

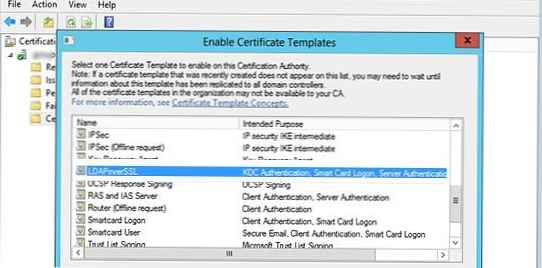

V zozname dostupných šablón vyberte LDAPoverSSL a kliknite na OK..

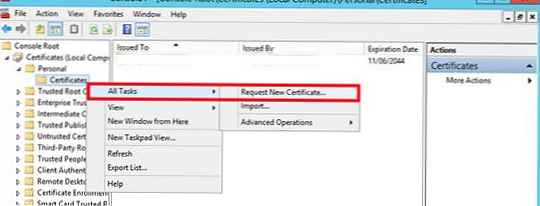

V radiči domény, pre ktorý plánujete používať protokol LDAPS, otvorte modul na správu certifikátov a v úložisku certifikátov osobné požiadať o nový certifikát (Všetky úlohy -> Vyžiadajte si nový certifikát).

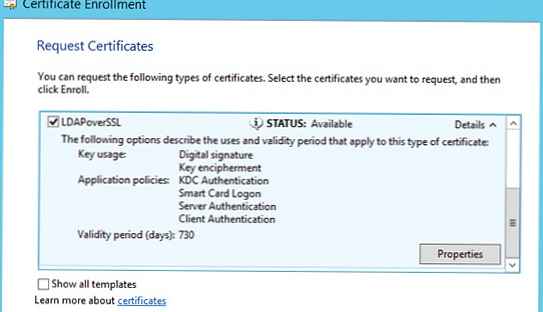

V zozname dostupných certifikátov vyberte certifikát LDAPoverSSL a kliknite na tlačidlo zápis (vydanie osvedčenia).

Ďalšou požiadavkou je, aby radič domény a klienti, ktorí budú komunikovať prostredníctvom protokolu LDAPS, dôverovali certifikačnej autorite (CA), ktorá vydala certifikát pre radič domény..

Ak sa tak ešte nestalo, exportujte koreňový certifikát certifikačnej autority do súboru spustením nasledujúceho príkazu na serveri s úlohou certifikačnej autority:certutil -ca.cert ca_name.cer

Potom pridajte exportovaný certifikát do kontajnera na certifikáty Dôveryhodné koreňové certifikačné autoritys ukladá certifikáty na klientskom a doménovom radiči. Toto je možné vykonať manuálne pomocou modulu na správu certifikátov, prostredníctvom GPO alebo z príkazového riadku (viac tu).

certmgr.exe -add C: \ ca_name.cer -s -r localMachine ROOT

Musíte reštartovať Active Directory na radiči domény alebo úplne reštartovať DC.

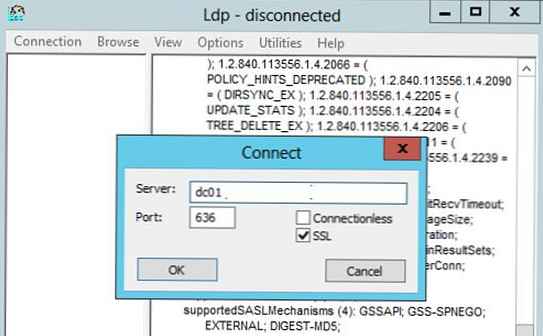

Zostáva otestovať prácu na LDAPS. Ak to chcete urobiť, spustite obslužný program na klientovi LDP.exe a vyberte v ponuke Connection-> Connect->Uveďte úplné (FQDN) názov radiča domény, vyberte prístav 636 a začiarknite políčko SSL -> OK. Ak sa všetko urobí správne, malo by sa nadviazať spojenie.