Služba RDS (Remote Desktop Services) v systéme Windows Server 2008 R2 nie je len rebranding svojho predchodcu Terminal Services. Nové funkcie, z ktorých niektoré sa objavili v systéme Windows Server 2008, ako napríklad RemoteApp, RD Gateway a RD Virtualization Host, uľahčujú a uľahčujú zabezpečenie nasadenia a prevádzky jednotlivých používateľských aplikácií, ako aj celých pracovných plôch v riešeniach RDS a VDI a funkčnosť. a pohodlie nie je horšie ako riešenie Citrix alebo komplexy iných dodávateľov.

A čo bezpečnosť služieb vzdialenej pracovnej plochy? Spoločnosť Microsoft výrazne aktualizovala a zvýšila bezpečnosť tejto služby. V tomto článku sa budeme baviť o bezpečnostných mechanizmoch RDS, o zabezpečení terminálových služieb pomocou skupinových politík ao praktických aspektoch zabezpečenia riešení RDS..

Čo je nové v R2

Ak ste museli pracovať s verziami terminálových služieb v systéme Windows Server 2003 a Windows Server 2008, pravdepodobne si pamätáte, že v systéme Windows 2008 sa objavilo niekoľko nových funkcií, ako napríklad TS Web Access (pripojenie prostredníctvom prehliadača), TS Gateway (prístup k terminálu) služby cez internet), RemoteApp (publikovanie jednotlivých aplikácií prostredníctvom RDP) a Session Broker (poskytovanie vyrovnávania záťaže).

Windows Server 2008 R2 priniesol nasledujúce funkcie:

- Virtualizácia vzdialenej pracovnej plochy pre riešenia VDI

- Poskytovateľ RDS pre PowerShell (teraz správca môže ovládať konfiguráciu a správu RDS z príkazového riadku alebo pomocou skriptov)

- Virtualizácia IP vzdialenej pracovnej plochy, ktorá vám umožňuje priradiť adresy IP vašim pripojeniam na základe nastavení relácie alebo aplikácie

- Nová verzia klienta RDP a pripojenia vzdialenej pracovnej plochy (RDC) - v. 7.0

- Správa prostriedkov CPU pre dynamické prideľovanie prostriedkov procesora na základe počtu aktívnych relácií

- Kompatibilita s Inštalátorom systému Windows, ktorá vám umožňuje inštalovať programy s možnosťou prispôsobenia nastavení aplikácie na strane používateľa.

- Podpora na strane klienta až 16 monitorov.

Okrem toho boli vylepšené funkcie pre prácu s obrazom a zvukom a plná podpora technológie Windows Aero (upozorňujeme, že Aero nie je podporované v režime viacerých monitorov)..

Otázky bezpečnosti RDS samozrejme závisia od konkrétneho riešenia. Napríklad, ak publikujete pracovnú plochu pre používateľov pripájajúcich sa cez internet alebo pomocou prehliadača, potom je problém so zabezpečením oveľa naliehavejší ako pri štandardnom riešení, keď sa klienti pripájajú pomocou klienta RDC cez LAN.

Autentifikácia na úrovni siete

Na zaistenie väčšej bezpečnosti všetkých pripojení musíte použiť mechanizmus autentifikácie na úrovni siete (NLA). NLA vyžaduje, aby sa užívateľ pred vytvorením relácie prihlásil na server RD Session Host. Tento mechanizmus umožňuje chrániť server pred spracovaním nepotrebných relácií, ktoré môžu generovať počítačoví zločinci alebo robotické programy. Aby bolo možné používať NLA, musí operačný systém klienta podporovať protokol CredSSP (CredSSP), čo znamená, Windows XP SP3 (ako povoliť NLA v Windows XP SP3) a vyššie, ako aj RDP 6.0 alebo vyšší klient.

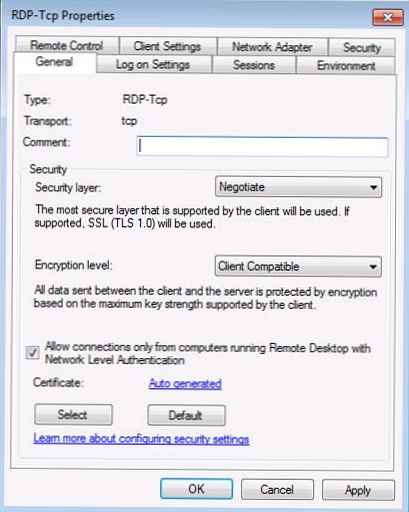

NLA môžete nakonfigurovať na serveri RD Session otvorením administračných nástrojov -> Služby vzdialenej pracovnej plochy -> Konfiguračná konzola hostiteľa Desktop Session..

- Kliknite pravým tlačidlom myši na pripojenie

- Vyberte Vlastnosti

- Prejdite na kartu Všeobecné

- Začiarknite možnosť „Povoliť pripojenia iba z počítačov so vzdialenou pracovnou plochou s overením na úrovni siete“

- Kliknite na tlačidlo OK.

Zabezpečenie transportnej vrstvy (TLS)

V relácii RDS môžete na ochranu spojenia medzi klientmi a serverom RDS Session Host použiť jeden z troch bezpečnostných mechanizmov:

- Bezpečnostná vrstva RDP - Používa zabudované šifrovanie RDP, je menej bezpečné.

- vyjednávať - Šifrovanie TLS 1.0 (SSL) sa použije, ak ho klient podporuje, ak ho klient nepodporuje, použije sa obvyklá úroveň zabezpečenia RDP.

- SSL - Šifrovanie TLS 1. sa použije na autentifikáciu servera a na šifrovanie prenášaných údajov medzi klientom a serverom. Toto je najbezpečnejší režim..

Na zabezpečenie vysokej úrovne bezpečnosti je potrebné šifrovanie SSL / TLS. Na tieto účely musíte mať digitálny certifikát, ktorý môže byť podpísaný sám sebou alebo vydaný certifikačnou autoritou CA (čo je vhodnejšie).

Okrem úrovne zabezpečenia môžete zvoliť aj úroveň šifrovania pripojenia. K dispozícii sú nasledujúce typy šifrovania:

- nízky - Používa sa 56-bitové šifrovanie údajov odoslaných z klienta na server. Dáta prenášané zo servera na klienta nie sú šifrované.

- Kompatibilný s klientom - Tento typ šifrovania sa štandardne používa. V takom prípade je všetka komunikácia medzi klientom a serverom šifrovaná s maximálnou dĺžkou kľúča, ktorú klient podporuje.

- vysoký - všetky dáta prenášané medzi klientom a serverom v oboch smeroch sú šifrované 128 bitovým kľúčom

- V súlade s FIPS - všetky dáta prenášané medzi klientom a serverom v oboch smeroch sú šifrované pomocou FIPS 140-1.

Je potrebné poznamenať, že ak sa použije vysoká úroveň šifrovania alebo úroveň šifrovania FIPS, všetci klienti, ktorí nepodporujú tento typ šifrovania, sa nebudú môcť pripojiť k serveru..

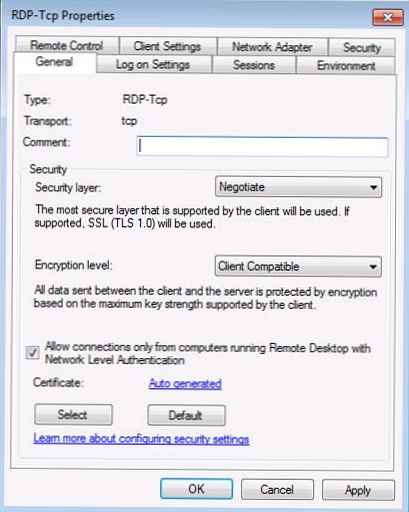

Typ autentifikácie servera a úroveň šifrovania môžete nakonfigurovať nasledovne:

- Na serveri RD Session Host otvorte konfiguračné okno Hostiteľa relácie vzdialenej pracovnej plochy a prejdite do okna vlastností.

- Na karte Všeobecné v rozbaľovacích ponukách vyberte požadovanú úroveň zabezpečenia a typ šifrovania.

- Kliknite na tlačidlo OK.

Skupinová politika

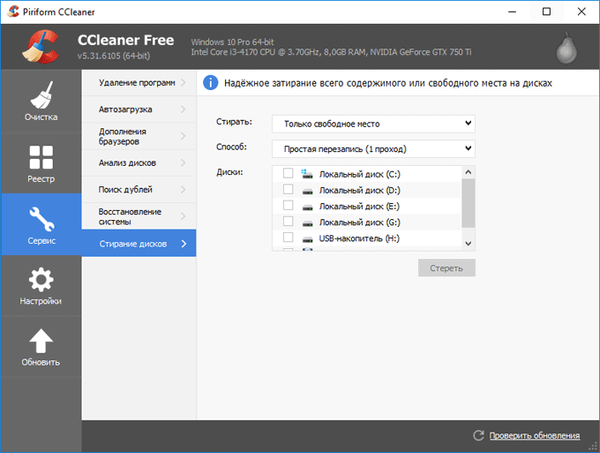

Existuje niekoľko možností skupinovej politiky na konfiguráciu nastavení RDS v systéme Windows Server 2008 R2. Všetky sú umiestnené v časti Konfigurácia počítača \ Policies \ Administrative Templates \ Windows Components \ Remote Desktop Services (snímka obrazovky konzoly Správa politiky skupiny je na obrázku).

Ako vidíte, existujú politiky správy licencií, konfiguračné politiky pre klienta RDC a samotný server RD Session Host. Zásady zabezpečenia hostiteľa RD Session Host zahŕňajú:

- Nastaviť úroveň šifrovania pripojenia klienta: Táto politika sa používa na riadenie úrovne šifrovania. Ak je aktivovaná, všetky pripojenia by mali používať zadanú úroveň šifrovania (predvolená hodnota je Vysoká).

- vždypromptpreheslonaprípojka: Táto zásada sa používa, ak sa pri pripájaní k relácii RD vždy musíte opýtať na heslo používateľa, aj keď bolo heslo zadané v klientovi RDC. V predvolenom nastavení sa používatelia môžu automaticky prihlásiť do relácie, ak v klientovi RDC zadajú heslo.

- vyžadovaťSecureRPCkomunikácia: - ak je politika povolená, povoľujú sa iba autentifikované a šifrované žiadosti klientov.

- vyžadovaťpoužitiezšpecifickýzabezpečeniavrstvaprediaľkový (RDP) pripojenie: keď je politika povolená, všetky spojenia medzi klientom a terminálovým serverom musia používať tu uvedenú úroveň zabezpečenia (RDP, Negotiate alebo SSL / TLS)

- doniedovoliťmiestnaadministrátorinaupraviťoprávnenie: politika zakáže správcom možnosť konfigurovať nastavenia zabezpečenia hostiteľa RD Session Host.

- Vyžadovať overenie používateľa pre vzdialené pripojenia pomocou overenia na úrovni siete: Táto zásada obsahuje požiadavku NLA na všetky pripojenia k terminálovému serveru (klienti bez podpory NLA sa nemôžu pripojiť).

Nastavenia klienta RDC sú v podsekcii diaľkový Desktop prípojka zákazník:

- doniedovoliťheslánabyťuložené: politika zakazuje ukladanie hesiel v klientovi RDC, možnosť „Uložiť heslo“ nebude dostupná, všetky predtým uložené heslá budú odstránené.

- špecifikovaťSHA1 odtlačkyzcertifikátypredstavujúcedôveryhodný.rdpvydavatelia: táto politika vám umožňuje vytvoriť zoznam odtlačkov prstov certifikátov SHA1 a ak sa certifikát zhoduje s odtlačkami prstov v tomto zozname, považuje sa za dôveryhodný.

- promptprepoverovacie listinynazákazníkpočítačový: Zásada aktivuje požiadavku na používateľské poverenia v klientskom počítači, nie na serveri RD Session.

RD Web Access

Používatelia počítačov, na ktorých nie je nainštalovaný klient RDC, majú prístup k publikovaným aplikáciám pomocou webového prehľadávača. Za týmto účelom musí používateľ otvoriť v prehliadači URL, na ktorej sú zverejnené zdroje RDS. Server RD Web Access Server je samostatná rola servera RD obvykle umiestnená na vyhradenom serveri.

Webové rozhranie servera RD Web Access je založené na SSL a používatelia sa môžu prihlásiť pomocou svojich prihlasovacích údajov. Autentifikovaní používatelia uvidia iba zoznam publikovaných programov (RemoteApp), ku ktorým majú prístup..

Server Web Access používa na šifrovanie certifikát X.509. V predvolenom nastavení sa používa certifikát s vlastným podpisom..