Vždy si užíval príkaz SUBST. Je to pohodlné. A pre staré programy a napríklad na „skrátenie“ cesty k sieťovým priečinkom. Používatelia často vytvárajú také cesty, ktoré vás zaujímajú.

A nečakal som, že tu bude hrable Microsoft roztrúsený.

Čo je to vyjadrené v. A skutočnosť, že teraz môžete pracovať s dvoma typmi relácií: štandardné a tzv. Zvýšené (pri spustení programu v mene správcu)

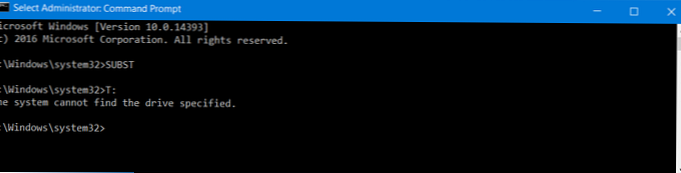

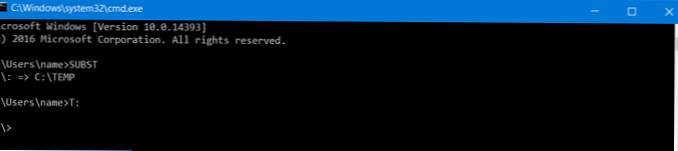

A to sa stane. V štandardnej relácii vytvorte (nahraďte) priečinok písmenom jednotky

Podobne

SUBST T: C: \ TEMP

Čo sa ukázalo?

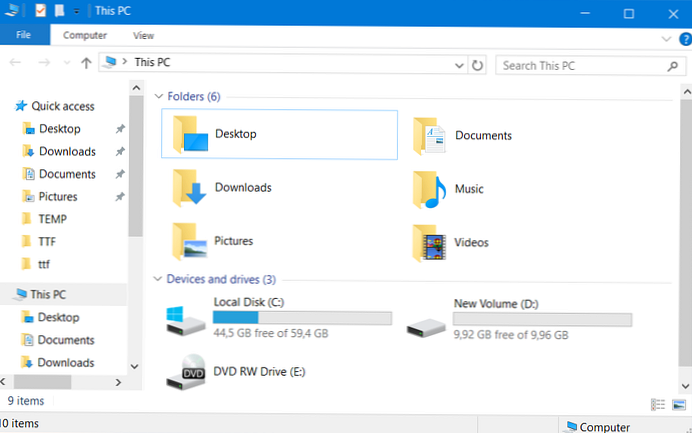

Zo štandardného príkazového riadku je viditeľný „nový“ disk

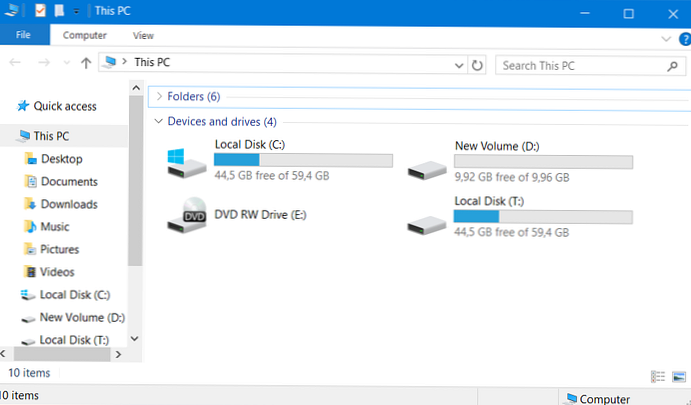

A v Prieskumníkovi Windows je tiež viditeľný

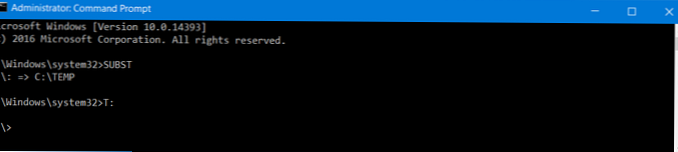

Teraz spustite príkazový povýšený príkaz a Oops! A neexistuje žiadna jednotka T, akoby nič neurobili

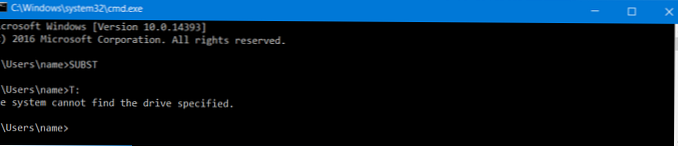

Môže to urobiť naopak? Spustiť SUBST vo zvýšenej relácii?

Vyskúšame - funguje to

Spustíme Windows Explorer a ... taký list neexistuje

Spustíme štandardný príkazový riadok ... opäť nie

Nepodobá sa nič? Pripomínalo mi to. Rovnakým spôsobom sú sieťové gule spojené príkazom NET USE „neviditeľné“, ako je to opísané v článku https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

A tam bolo riešenie. Teoreticky by som to mal tiež myslieť. Nasledovalo niekoľko hodín a experimentov, a to sa stáva. Neexistuje žiadny štandardný výstup. Neexistujú žiadne odporúčania. Ale berle môžu byť strelené.

Takže v poriadku.

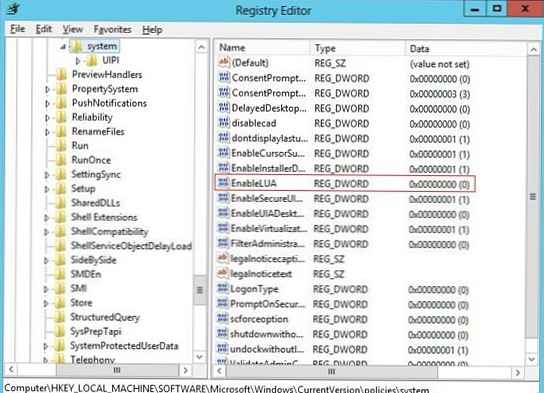

Metóda 1: „Metóda“ spoločnosti Microsoft

Microsoft 'metóda' je to, čo som nazval toto riešenie. Pozostáva z návrhu ... Vypnúť UAC!

Nuž, iba barla nedala sakra bezpečnosť, ale funguje to 🙂

Môžete si ju prečítať na stránke TechNet - https://social.technet.microsoft.com/wiki/contents/articles/13953.windows-server-2012-deaktivating-uac.aspx

Alebo jednoducho:

- Vypnite UAC pomocou ovládacieho panela

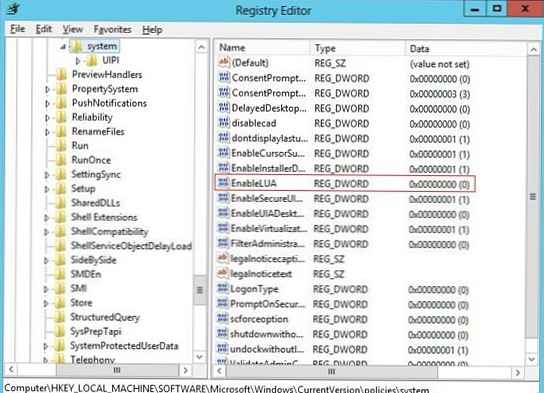

- Zmeňte hodnotu kľúča z „1“ na „0“

"HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ policies \ system"REGEDIT4

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System] "EnableLUA" = dword: 00000000

- Reštartujte OS

Začiarknuté - funguje.

Metóda 2: Špionáž na internete

Jedna z možností, ktorá prišla so sieťou. Spustiť SUBST dvakrát. Na jednoduchých a zvýšených sedeniach

Začiarknuté - funguje.

Metóda 3: „Ciele vynálezu vynaliezavosti“

Táto metóda je moja. Pripomína to starý vtip „A máme odstránené mandle. Autogénne. Prostredníctvom konečníka“

Aký to má zmysel. Nepoužije sa SUBST, ale NET USE

- Požadovaný priečinok zdieľame na rovnakom počítači

- Pripojili sme ho ako sieťovú jednotku pomocou príkazu NET USE

- Nezabudnite pridať kľúč do registra z článku https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

- Užite si život.

Začiarknuté - funguje

Metóda 4: Spied on the net (itpro)

V registri jazdíme „barlou“

reg pridať "HKLM \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ DOS Devices" / v Z: / t REG_SZ / d "\ ?? \C: \ DirectoryName„/ f

kde

- Z: - písmeno jednotky, ktoré potrebujete

- C: \ DirectoryName - potrebujete, resp

Poznámky:

- Tento príkaz prechádza iba z vyvýšenej (začatej v mene administrátora) relácie

- Nezabudnite reštartovať počítač.

Začiarknuté - funguje. Disk sa v systéme objaví, rovnako ako po príkaze SUBST, s jediným rozdielom, že je viditeľný zo všetkých relácií

A z Prieskumníka Windows

Ktorá metóda zamerania je na vás.