Kód pre odomknutie na webovej stránke Dr.Web, ako aj ESET, nebol nájdený. Nedávno sa mi podarilo odstrániť takýto banner od priateľa pomocou disku na obnovenie systému LiveCD ESET NOD32, ale v mojom prípade to nepomohlo. Snažil sa aj program Dr.Web LiveCD. Hodiny v systéme BIOS som posunul o rok dopredu, banner nezmizol. Na rôznych fórach na internete sa odporúča opraviť parametre UserInit a Shell vo vetve registra HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Ale ako sa tam dostanem? Používate LiveCD? Takmer všetky disky LiveCD sa nepripájajú k operačnému systému a také operácie, ako je úprava registra, prezeranie spúšťacích objektov a protokoly udalostí z takéhoto disku, nie sú k dispozícii alebo sa mýlim..

Vo všeobecnosti existujú informácie o tom, ako odstrániť banner na internete, ale v zásade to nie je úplné a zdá sa mi, že veľa ľudí tieto informácie niekde na svojich webových stránkach skopíruje a zverejní, aby existovali, ale pýtajú sa ich, ako to funguje. pokrčil plecami. Myslím, že to nie je váš prípad, ale všeobecne chcem vírus nájsť a odstrániť sám, som unavený z preinštalovania systému. A poslednou otázkou je, či existuje zásadný rozdiel v spôsoboch odstránenia bannera ransomware v operačných systémoch Windows XP a Windows 7.?

Sergei.

Ako odstrániť banner

Priatelia prichádzajú mnohými listami a vybral som si najzaujímavejšie. Mimochodom, pre tých, ktorí sa často stretávajú s bannerom ransomware, existujú tri nové články: Ako sa zbaviť banneru, tiež popisuje postupný spôsob, ako odstrániť skutočný banner, ktorý sa vyskytuje nedávno, a ďalší spôsob, ako odstrániť banner z plochy, v ňom. odstránime banner pomocou disku AntiWinLockerLiveCD. Nedávno publikovaný článok - Ako zaručiť, že systém Windows nebude pri surfovaní na internete infikovaný vírusom, aj keď nemáte antivírus a všetko je zadarmo.!

Existuje niekoľko spôsobov, ako vám pomôcť zbaviť sa vírusu, nazýva sa tiež Trojan.Winlock, ale ak ste začiatočník, všetky tieto metódy si budú vyžadovať trpezlivosť, vytrvalosť a pochopenie, že váš protivník je vážny. Ak sa nebojíte, poďme začať.

- Tento článok sa ukázal byť dlhým, ale všetko, čo bolo povedané, skutočne funguje tak v operačnom systéme Windows 7, ako aj v systéme Windows XP, ak je niekde nejaký rozdiel, určite tento bod označím. Poznajte to najdôležitejšie, odstrániť banner a návrat operačného systému je rýchly, nie je to vždy možné, ale je zbytočné vkladať peniaze do účtu ransomware, nedostanete odomknutý kód, takže existuje motivácia bojovať za váš systém.

- Priatelia, v tomto článku budeme pracovať s prostredím na obnovenie systému Windows 7 alebo skôr s prostredím na obnovenie z príkazového riadku. Dám vám potrebné príkazy, ale ak je pre vás ťažké si ich pamätať, môžete si vytvoriť cheat sheet - textový súbor so zoznamom potrebných resuscitačných príkazov a otvoriť ho priamo v prostredí obnovy. Toto výrazne uľahčí vašu prácu..

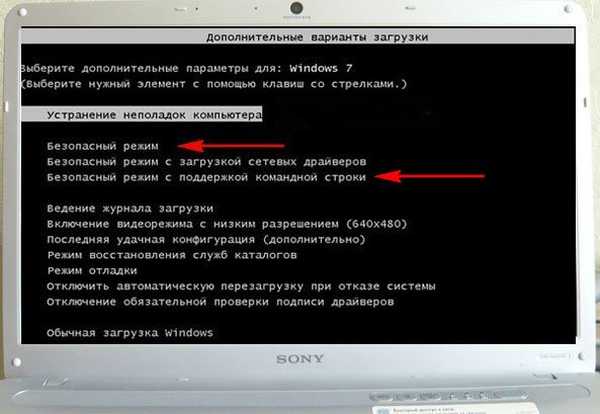

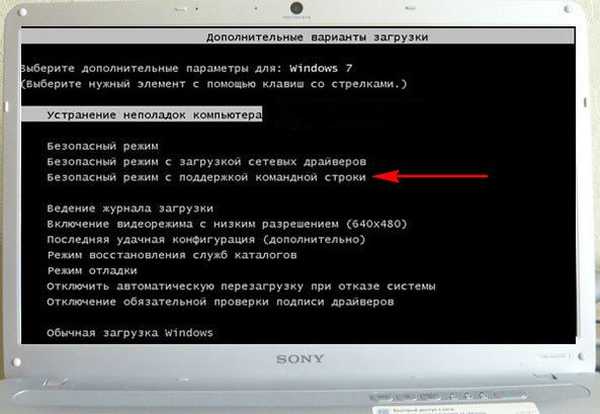

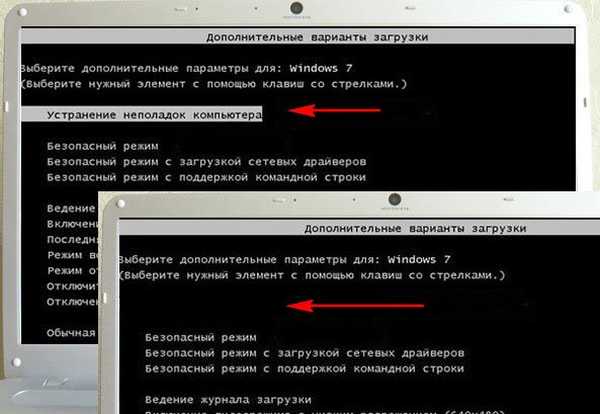

Začnime s najjednoduchším a končíme s ťažkým. Ako odstrániť banner pomocou núdzového režimu. Ak vaše surfovanie na internete zlyhalo a neúmyselne ste si sami nainštalovali škodlivý kód, musíte začať s tým najjednoduchším - skúste vstúpiť do núdzového režimu (bohužiaľ, vo väčšine prípadov sa vám to nepodarí, ale oplatí sa to vyskúšať), ale určite sa budete môcť prihlásiť do núdzového režimu s podporou príkazového riadku (viac šancí), musíte urobiť to isté v oboch režimoch, poďme analyzovať obe možnosti.

V počiatočnej fáze zavádzania počítača stlačte kláves F-8, potom vyberte možnosť Núdzový režim, ak sa vám podarí vstúpiť do tohto systému, môžete povedať, že máte veľké šťastie a úloha je pre vás zjednodušená. Prvá vec, ktorú by ste mali vyskúšať, je vrátiť sa pomocou bodov obnovenia o chvíľu späť. Kto nevie, ako používať obnovenie systému, prečítajte si podrobnejšie informácie tu - body na obnovenie systému Windows 7. Ak obnovenie systému nefunguje, skúste iný.

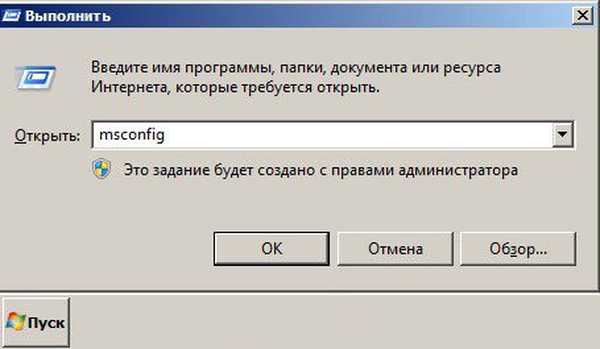

Do riadku Run napíšte msconfig,

Do riadku Run napíšte msconfig,

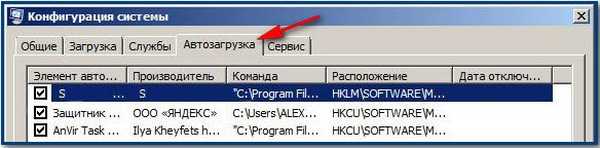

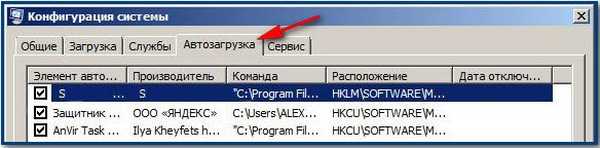

potom odstráňte zo spustenia všetky neznáme programy, ktoré sú v nej zaregistrované, ale všetko vymažte.

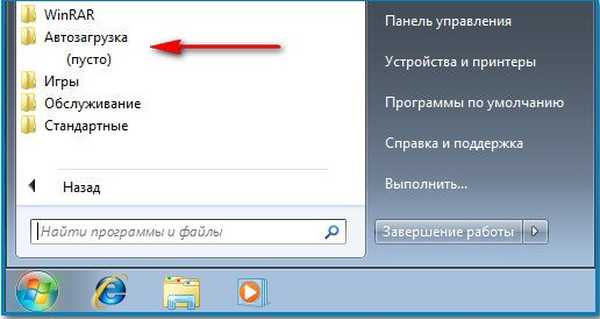

Tiež by ste nemali mať nič v priečinku Po spustení - Štart-> Všetky programy-> Spustenie. Alebo sa nachádza na

C: \ Users \ Username \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Dôležitá poznámka: Priatelia, v tomto článku sa budete musieť zaoberať hlavne zložkami, ktoré majú atribút Skrytý (napríklad AppData atď.), Preto akonáhle sa dostanete do núdzového režimu alebo núdzového režimu s podporou príkazového riadku, okamžite zapnite zobrazenie skrytých súbory a priečinky, inak potrebné priečinky, v ktorých je vírus skrytý, jednoducho neuvidíte. Je to veľmi ľahké..

Windows XP

Otvorte ľubovoľný priečinok a kliknite na ponuku „Nástroje“, vyberte „Možnosti priečinka“ a potom prejdite na kartu „Zobraziť“. Ďalej vyberte „Zobraziť skryté súbory a priečinky“ v dolnej časti a kliknite na OK

Windows 7

Štart-> Ovládací panel-> Zobraziť: Ikony malých kategórií-> Možnosti priečinka-> Zobraziť. V dolnej časti začiarknite políčko Zobraziť skryté súbory a priečinky..

Takže späť k článku. Pozeráme sa na priečinok Po spustení, nemali by ste v ňom nič mať.

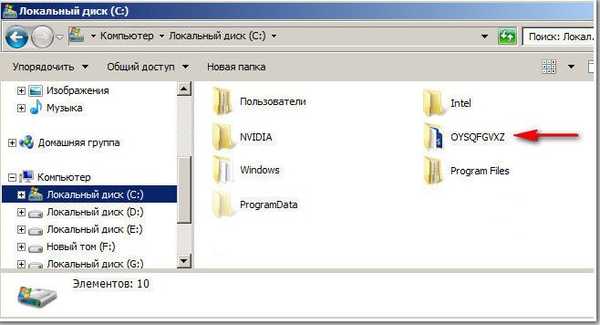

Uistite sa, že v koreňovom adresári disku nie sú neznáme a podozrivé priečinky a súbory (C :), napríklad s temným názvom OYSQFGVXZ.exe, ak ich potrebujete odstrániť..

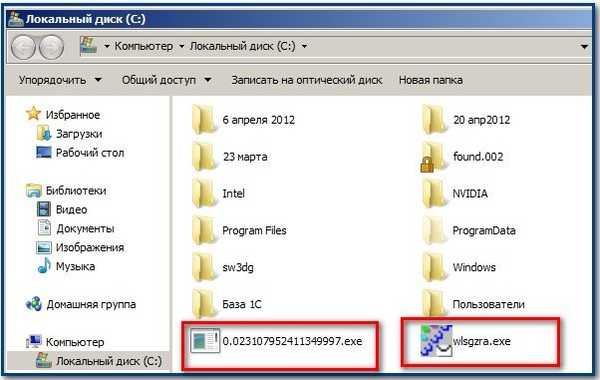

Teraz pozor: V systéme Windows XP vymažte podozrivé súbory (príklad je uvedený vyššie na snímke obrazovky) s cudzími menami a príponou .exe z priečinkov

Teraz pozor: V systéme Windows XP vymažte podozrivé súbory (príklad je uvedený vyššie na snímke obrazovky) s cudzími menami a príponou .exe z priečinkovC: \

C: \ Documents and Settings \ Username \ Application Data

C: \ Documents and Settings \ Username \ Local Settings

C: \ Documents and Settings \ Username \ Local Settings \ Temp - odstráňte všetko odtiaľto, jedná sa o priečinok dočasných súborov.

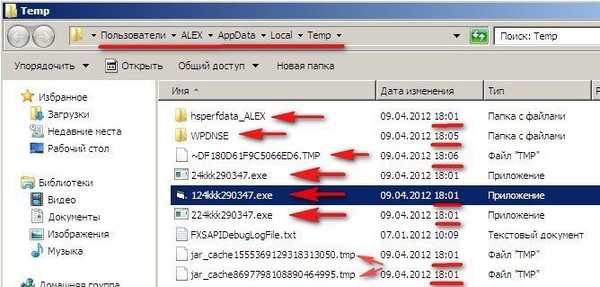

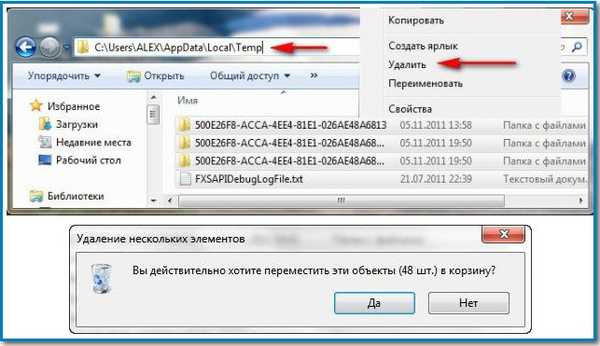

C: \ USERS \ username \ AppData \ Local \ Temp, odtiaľ môžete spustiť spustiteľný súbor .exe. Napríklad prinesiem infikovaný počítač, na snímkach obrazovky vidíme vírusový súbor 24kkk290347.exe a ďalšiu skupinu súborov vytvorenú systémom takmer súčasne s vírusom, musíte odstrániť všetko.

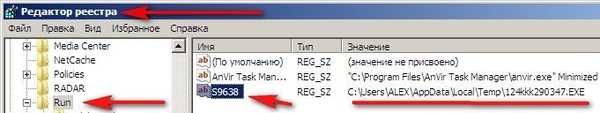

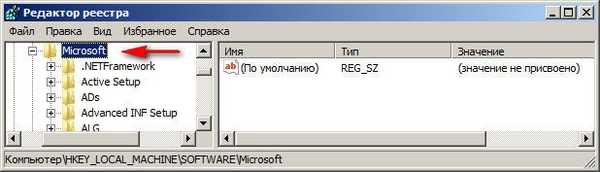

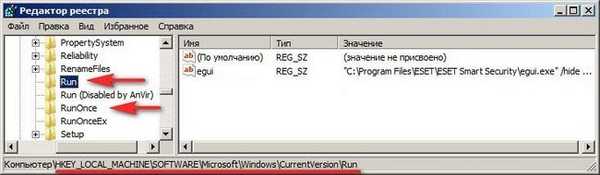

Ďalej musíte skontrolovať kľúče registra, ktoré sú zodpovedné za AUTOMATICKÉ NASTAVENIE PROGRAMOV:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, nemali by obsahovať nič podozrivé, ak vôbec nejaké, odstrániť.

A stále potrebné:

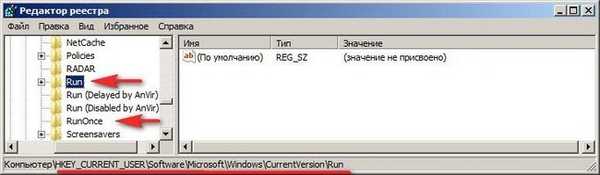

A stále potrebné:HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

Vo väčšine prípadov povedú vyššie uvedené akcie k odstráneniu bannera a normálnemu zaťaženiu systému. Po normálnom zavedení skontrolujte celý počítač pomocou bezplatného antivírusového programu s najnovšími aktualizáciami - Dr.Web CureIt, stiahnite si ho na webovej stránke Dr.Web.

- Poznámka: Normálne načítaný systém vírusom môžete okamžite znova infikovať tak, že prejdete na internet, pretože prehliadač otvorí všetky stránky stránok, ktoré ste nedávno navštívili, samozrejme bude existovať aj stránka vírusov, vírusový súbor sa môže nachádzať aj v dočasných priečinkoch prehliadača. Vyhľadajte a odstráňte úplne dočasné priečinky prehľadávača, ktoré ste naposledy použili na adrese: C: \ Users \ Username \ AppData \ Roaming \ Name Browser, (napríklad Opera alebo Mozilla) a na inom mieste C: \ Users \ Username \ AppData \ Local \ Názov vášho prehliadača, kde (C :) je oblasť s nainštalovaným operačným systémom. Po tejto akcii sa samozrejme všetky vaše záložky stratia, ale riziko opätovného infikovania sa výrazne zníži.

Núdzový režim s podporou príkazového riadku.

Ak je váš banner stále nažive, nevzdávajte sa a čítajte ďalej. Alebo aspoň choďte do stredu článku a prečítajte si úplné informácie o opravách nastavení registra v prípade infekcie bannerom ransomware..

Čo by som mal urobiť, ak by som nemohol vstúpiť do bezpečného režimu? Vyskúšajte Bezpečný režim s podporou príkazového riadku, robíme to isté, ale v príkazoch Windows XP a Windows 7 je rozdiel .

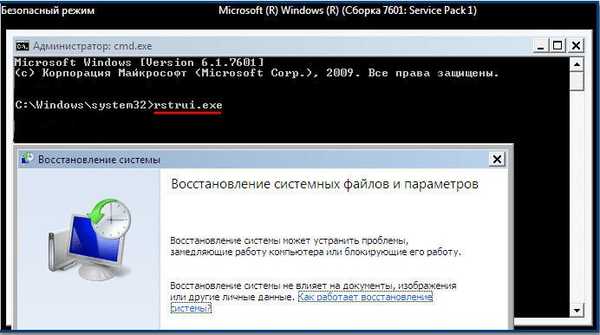

Použiť Obnovenie systému.

Vo Windows 7 zadajte rstrui.exe a stlačte Enter - dostaneme sa do okna Obnovenie systému.

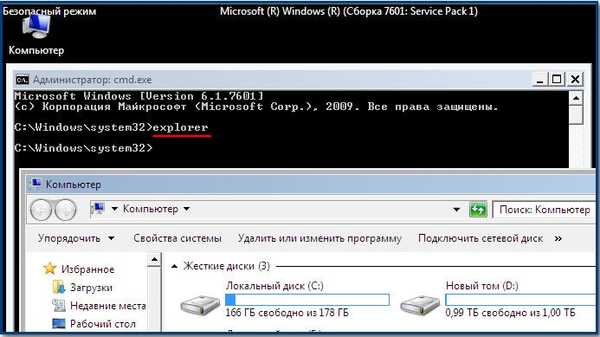

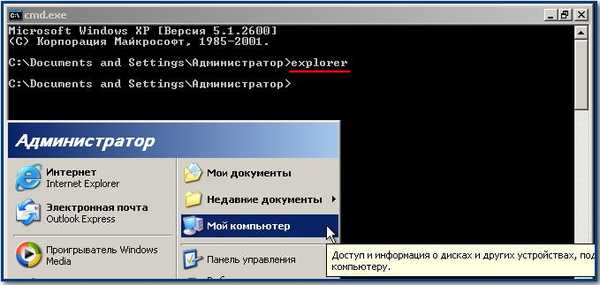

Alebo skúste zadať príkaz: explorer - zdanie zálohy pracovnej plochy, kde môžete otvoriť počítač a urobiť to isté ako v bezpečnom režime - prehľadať počítač na prítomnosť vírusov, zobraziť priečinok Po spustení a koreň disku (C :), ako aj priečinok dočasné súbory: C: \ USERS \ username \ AppData \ Local \ Temp, podľa potreby upravte register a podobne..

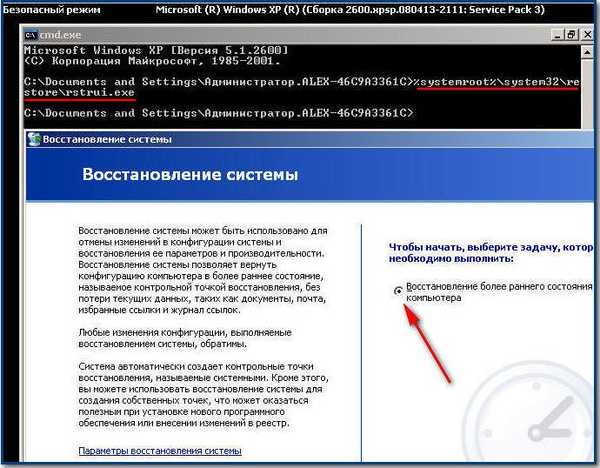

Ak sa chcete dostať do systému Windows XP Obnovenie systému, do príkazového riadka napíšte -% systemroot% \ system32 \ restore \ rstrui.exe,

aby sme sa dostali do Windows XP v okne Prieskumník a Tento počítač, tak ako v siedmich napíšeme príkaz Prieskumník.

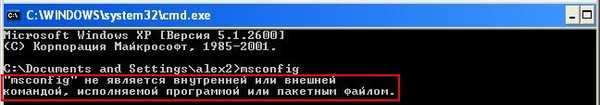

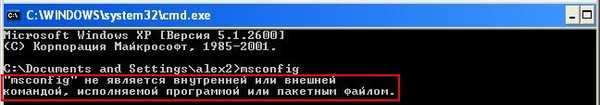

- Mnoho z vás priateľov, súdiac podľa písmen, urobili na tomto mieste chybu, menovite do príkazového riadku zadali príkaz msconfig, chceli sa dostať do spustenia konfigurácie systému a okamžite získať chybu, nezabudnite, toto je Windows XP,

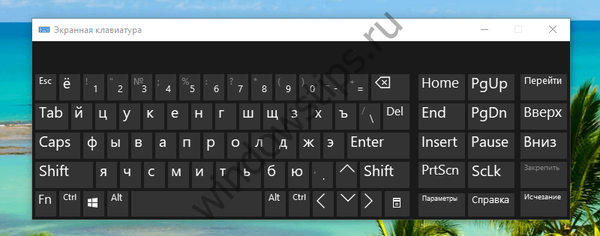

tu musíte najskôr zadať príkaz Prieskumník a dostanete sa priamo na plochu. Mnoho ľudí nemôže prepnúť predvolené rozloženie ruskej klávesnice na angličtinu pomocou alt-shift na príkazovom riadku a potom skúsiť shift-alt.

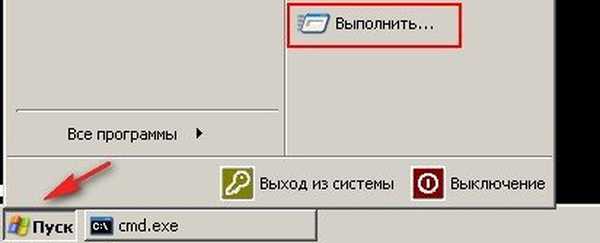

Už tu prejdite do ponuky Štart a potom na príkaz Spustiť,

potom vyberte Startup - odstráňte z neho všetko, potom urobte všetko, čo ste urobili v núdzovom režime: vymažte priečinok Startup a koreň disku (C :), odstráňte vírus z adresára dočasných súborov: C: \ USERS \ username \ AppData \ Local \ Dočasne, upravte register podľa potreby (všetko je opísané vyššie s podrobnosťami).

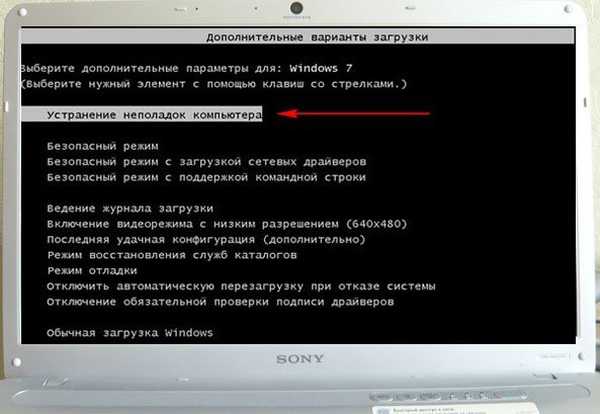

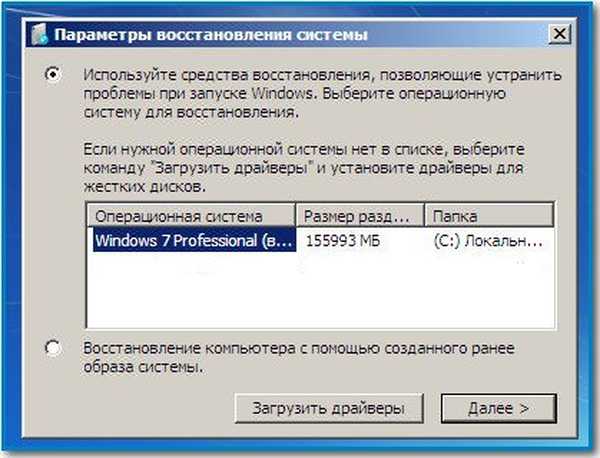

Obnova systému. Ak sa nedostanete do núdzového režimu a núdzového režimu s podporou príkazového riadku, budeme v trochu inej situácii. Znamená to, že nemôžeme použiť obnovenie systému? Nie, neznamená to, že je možné vrátiť sa späť pomocou bodov obnovenia, aj keď sa váš operačný systém nenaštartuje v žiadnom režime. Vo Windows 7 musíte použiť prostredie na obnovenie, v počiatočnej fáze zavádzania počítača stlačte kláves F-8 a v ponuke vyberte položku Riešenie problémov s počítačom.,

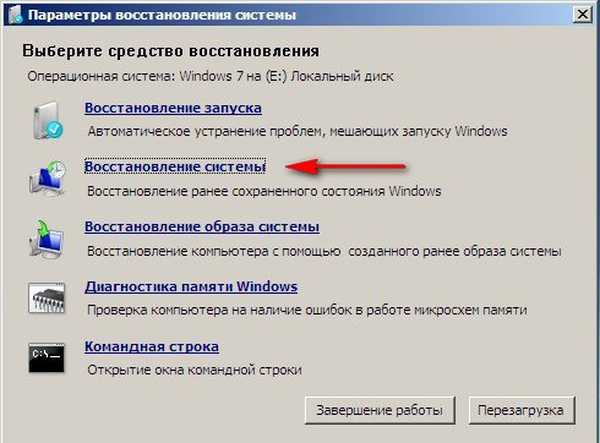

Ďalej vyberte Obnovenie systému.

V okne Možnosti obnovenia znova vyberte Obnovenie systému,

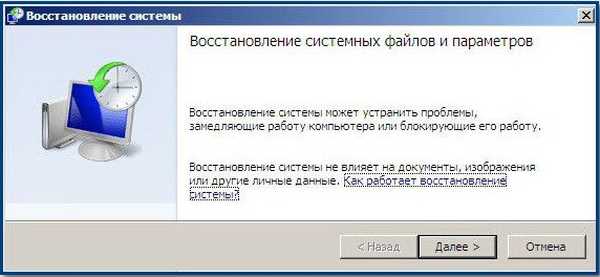

Potom vyberieme miesto obnovy, ktoré potrebujeme - čas, ktorý systém vytvoril pred našou infiltráciou.

Teraz, ak stlačíte F-8, ponuka Riešenie problémov nie je k dispozícii, potom máte poškodené súbory obsahujúce prostredie na obnovenie systému Windows 7.

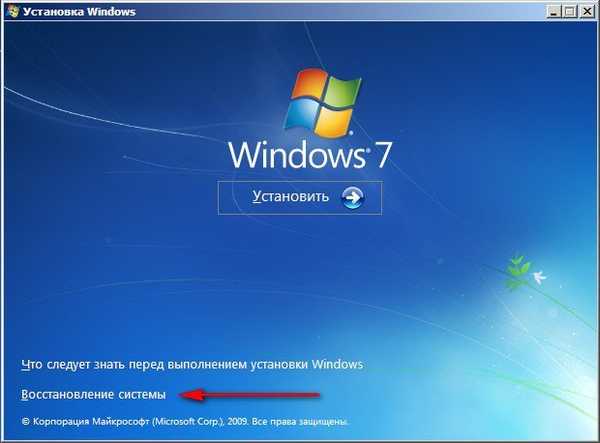

Potom budete potrebovať disketu na obnovenie systému Windows 7. Ako ho vytvoriť a ako ho používať, čítajte tu. Namiesto obnovovacieho disku môžete použiť aj inštalačný disk Windows 7, ktorý sám osebe obsahuje prostredie na obnovenie. Po zavedení z obnovovacieho disku alebo z inštalačného disku Windows 7 urobíte všetko, ako je uvedené vyššie, to znamená vyberte Obnovenie systému, potom v možnostiach obnovenia systému vyberte bod obnovenia atď..

- Ak máte záujem o podrobnejšie informácie o obnove, nájdete ich v našom článku Ako obnoviť systém Windows 7.

- Priatelia, ak nemôžete vstúpiť do žiadneho z bezpečných režimov, môžete jednoducho zaviesť systém z jednoduchého operačného systému Live CD, spustiť systém z vymeniteľného média (CD, DVD, jednotka USB) a urobiť to isté: odstrániť vírusové súbory z Spúšťací priečinok a koreň disku (C :), určite odstráňte vírus z adresára dočasných súborov: C: \ USERS \ username \ AppData \ Local \ Temp. Môžete si však všimnúť - jednoduché živé CD vám nedovolí pripojiť sa k registru infikovaného počítača a opraviť kľúče databázy Registry, vo väčšine prípadov stačí vymazať vírusové súbory z vyššie uvedených priečinkov..

Mnohí si môžu všimnúť: A ako odstrániť banner v systéme Windows XP, pretože neexistuje žiadne prostredie na obnovenie, a aj keď je zapnutá funkcia Obnovovanie systému, ako sa k nemu dostať, ak je banner zablokovaný naším počítačom. Zvyčajne v takom prípade, keď sa počítač spustí, ako už bolo uvedené, stlačte kláves F-8 a použite núdzový režim alebo núdzový režim s podporou príkazového riadku. Zadajte riadok% systemroot% \ system32 \ restore \ rstrui.exe, stlačte Enter a otvorte okno Obnovenie systému.

Ak Núdzový režim a Núdzový režim s podporou príkazového riadku nie sú dostupné v systéme Windows XP, potom pri blokovaní počítača pomocou bannera zadajte Obnovenie systému Windows XP? Najskôr skúste použiť jednoduché CD AOMEI PE Builder Live.

- Môžem to urobiť bez živého CD? V zásade áno, prečítajte si článok až do konca.

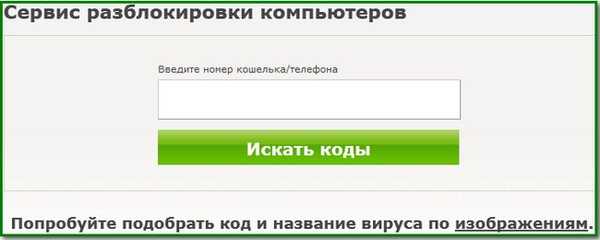

Teraz uvažujme o tom, ako budeme konať, ak obnovenie systému nebude možné spustiť akýmkoľvek spôsobom alebo bude úplne zakázané. Najprv sa pozrime, ako odstrániť banner pomocou odblokovacieho kódu, ktorý láskavo poskytujú spoločnosti vyvíjajúce antivírusový softvér - Dr.Web, ako aj ESET NOD32 a Kaspersky Lab. V takom prípade budú priatelia potrebovať pomoc. Je potrebné, aby sa jeden z nich prihlásil k odblokovacej službe, napríklad Dr.Web

https://www.drweb.com/xperf/unlocker/

alebo NOD32

http://www.esetnod32.ru/.support/winlock/

ako aj Kaspersky Lab

http://sms.kaspersky.ru/ a do tohto poľa zadajte telefónne číslo, na ktoré musíte na odomknutie počítača previesť peniaze a kliknúť na tlačidlo - Vyhľadať kódy. Ak existuje odblokovací kód, zadajte ho do okna bannera a kliknite na položku Aktivácia alebo čokoľvek, čo sa hovorí, banner by mal zmiznúť.

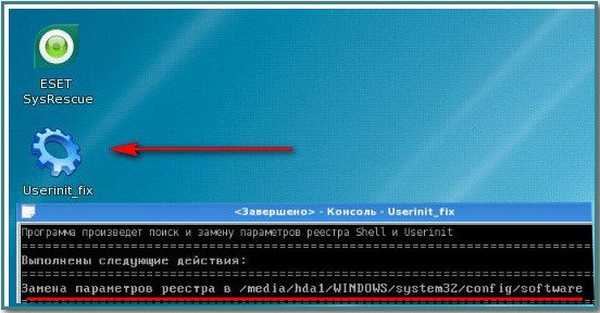

Ďalším jednoduchým spôsobom, ako odstrániť baner, je použitie obnovovacieho disku, alebo ako sa nazýva aj záchrana z Dr.Web LiveCD a ESET NOD32. Celý proces sťahovania, vypaľovania obrazu na prázdne CD a kontroly vírusov v počítači je podrobnejšie opísaný v našich článkoch, môžete sledovať odkazy, nebudeme sa tým zaoberať. Záchranné disky z údajov antivírusových spoločností sú mimochodom celkom dobré, dajú sa použiť ako LiveCD - na vykonávanie rôznych operácií so súbormi, napríklad kopírovanie osobných údajov z infikovaného systému alebo spustenie programu Dr.Web CureIt spoločnosti Dr.Web z USB flash disku. A na záchrannom disku ESET NOD32 je úžasná vec, ktorá mi pomohla viac ako raz - Userinit_fix, ktorý opravuje dôležité nastavenia registra na infikovanom počítači pomocou bannera - Userinit, vetvy HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Ako to všetko opraviť ručne, čítajte ďalej.

Moji priatelia, ak niekto prečíta tento článok ďalej, som veľmi rád, že vás vidím, najzaujímavejšia vec sa začne teraz, ak sa dokážete naučiť a navyše tieto informácie aplikovať v praxi, zváži to mnoho bežných ľudí, ktorých získate bez bannera ransomware. pre skutočného hackera.

Nenechajme sa oklamať, osobne všetko, čo bolo opísané vyššie, mi pomohlo presne v polovici prípadov blokovania počítača vírusovým blokátorom - Trojan.Winlock. Druhá polovica si vyžaduje dôkladnejšie zváženie problému ako my.

V skutočnosti blokuje operačný systém, v každom prípade Windows 7 alebo Windows XP, vírus vykoná zmeny v registri, ako aj v priečinkoch Temp, ktoré obsahujú dočasné súbory a priečinok C: \ Windows-> system32. Tieto zmeny musíme opraviť. Nezabudnite tiež na priečinok Start-> All Programs-> Startup. Teraz o tom všetkom podrobne.

- Neponáhľajte s priateľmi, najprv popíšem, kde presne sa nachádza to, čo treba opraviť, a potom ukážem, ako as akými nástrojmi.

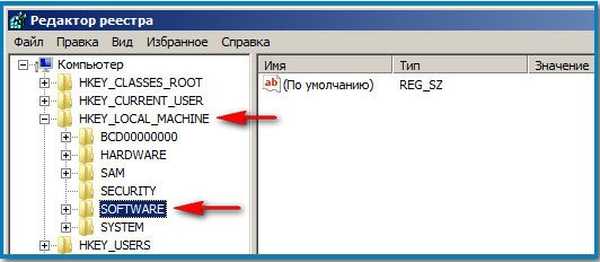

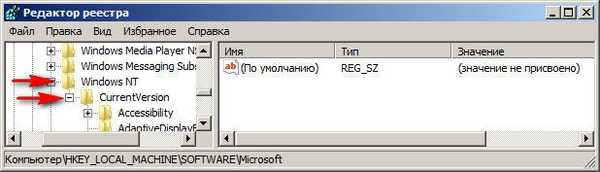

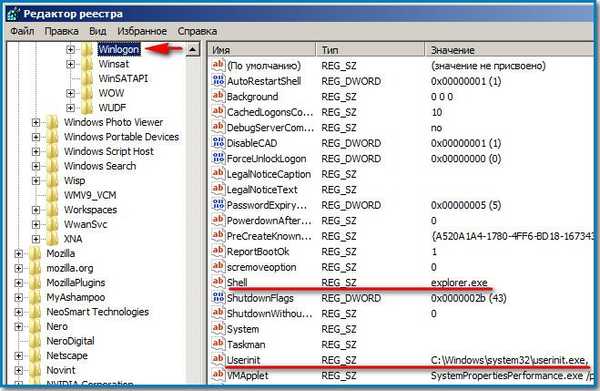

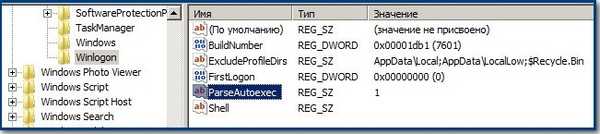

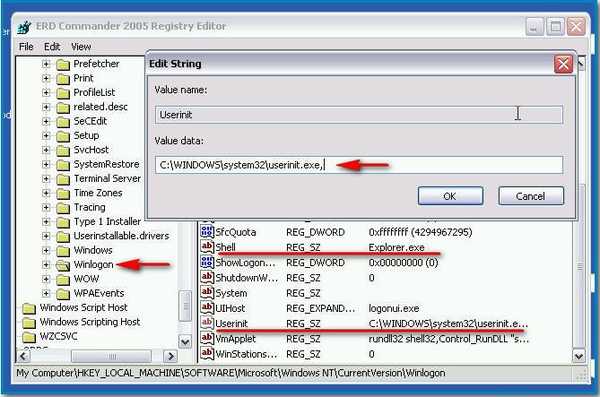

V systémoch Windows 7 a Windows XP ovplyvňuje banner ransomware rovnaké parametre UserInit a Shell v registri v registri

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

V ideálnom prípade by mali byť takéto:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Kúzlo všetkého, niekedy namiesto užívateľských, napr. Usernit alebo userlnlt.

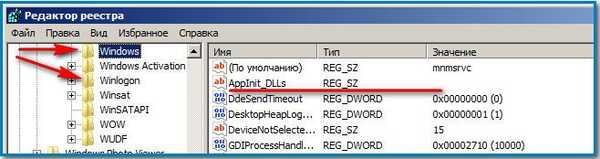

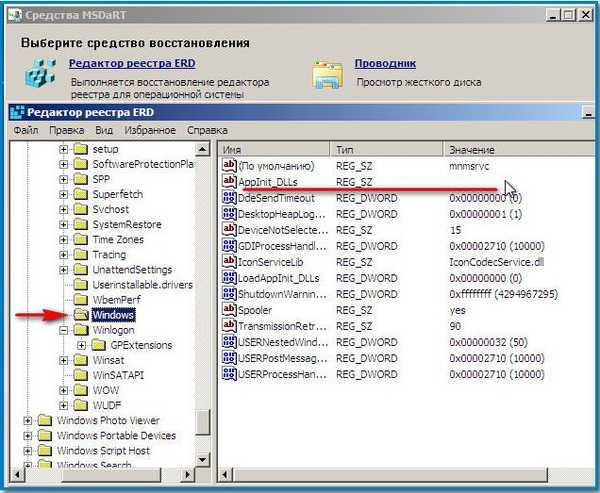

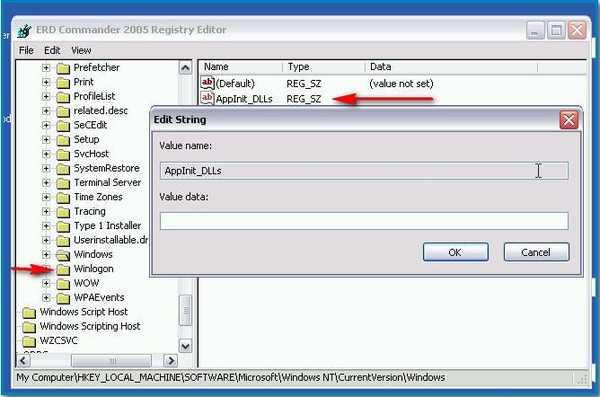

Musíte tiež skontrolovať parameter AppInit_DLLs vo vetve registra HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs, ak tam niečo nájdete, napríklad C: \ WINDOWS \ SISTEM32 \ uvf.dll, musíte toto všetko odstrániť.

Ďalej musíte určite skontrolovať nastavenia registra zodpovedné za AUTOMATICKÉ NASTAVENIE PROGRAMOV:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, nemalo by na nich byť nič podozrivého.

A stále potrebné:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (musí byť prázdny) a vo všeobecnosti by nemalo byť nič zbytočné. ParseAutoexec musí byť 1.

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (musí byť prázdny) a vo všeobecnosti by nemalo byť nič zbytočné. ParseAutoexec musí byť 1. Musíte tiež odstrániť všetko z dočasných priečinkov Temp (k dispozícii je aj článok o tejto téme), ale v systéme Windows 7 a Windows XP sú umiestnené trochu inak:

Musíte tiež odstrániť všetko z dočasných priečinkov Temp (k dispozícii je aj článok o tejto téme), ale v systéme Windows 7 a Windows XP sú umiestnené trochu inak:

Windows 7:

C: \ Users \ Username \ AppData \ Local \ Temp. Tu sa vírusy obzvlášť radi usadia.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Windows XP:

C: \ Documents and Settings \ User Profile \ Local Settings \ Temp

C: \ Documents and Settings \ User Profile \ Local Settings \ Temporary Internet Files.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

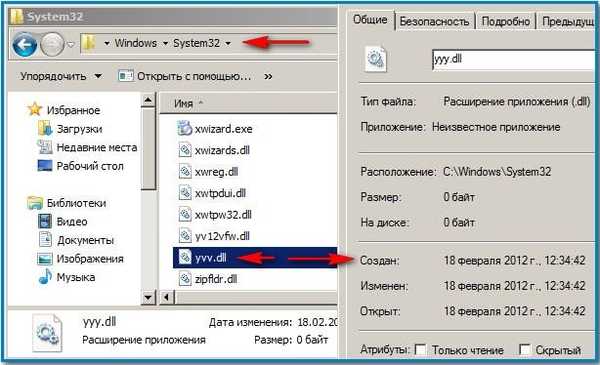

Nebude zbytočné prezerať priečinok C: \ Windows-> system32 na oboch systémoch, všetky súbory končiace na .exe a dll s dátumom v deň, keď bol banner infikovaný vaším počítačom. Tieto súbory je potrebné odstrániť..

A teraz uvidíte, ako to všetko urobí začiatočník a potom skúsený používateľ. Začnime Windows 7 a potom prejdeme na XP.

Ako odstrániť banner v systéme Windows 7, ak bolo obnovenie systému zakázané?

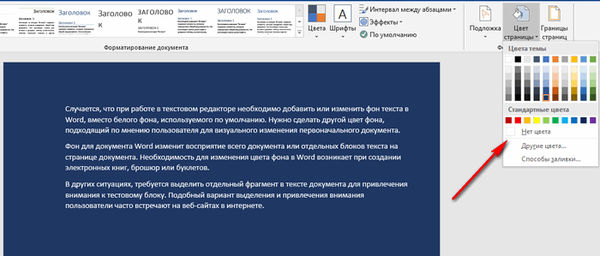

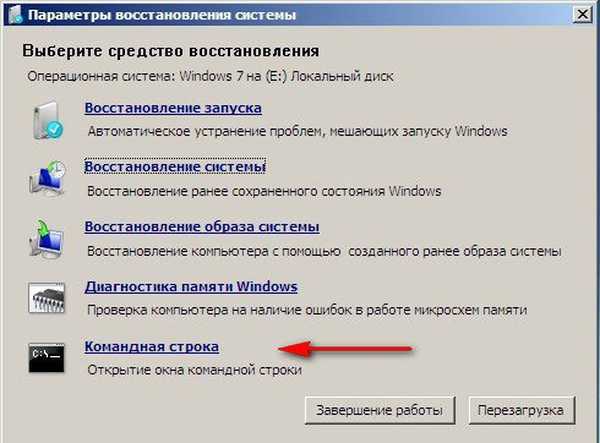

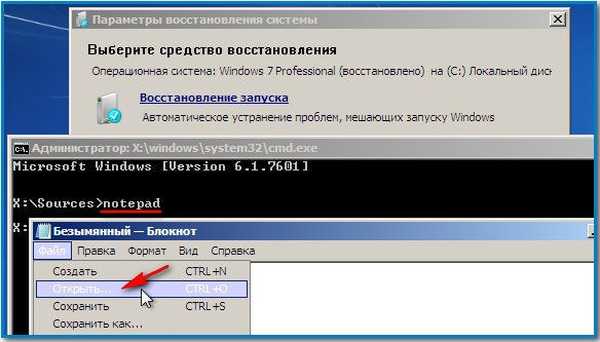

Predstavte si najhorší scenár. Prihlásenie do systému Windows 7 je blokované bannerom ransomware. Obnovenie systému je zakázané. Najjednoduchší spôsob je prihlásiť sa do systému Windows 7 pomocou jednoduchého obnovovacieho disku (môžete to urobiť priamo v operačnom systéme Windows 7, ktorý je podrobne opísaný v našom článku), môžete tiež použiť jednoduchý inštalačný disk Windows 7 alebo akýkoľvek jednoduchý LiveCD. Zavádzame systém na obnovenie systému, vyberte Obnovenie systému a potom príkazový riadok

a napíšte do neho Poznámkový blok, prejdite do Poznámkového bloku, potom do ponuky Súbor a Otvoriť.

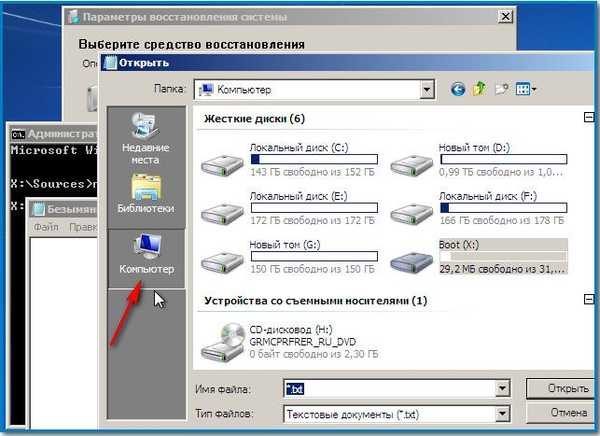

Ideme do skutočného prieskumníka, kliknite na Tento počítač.

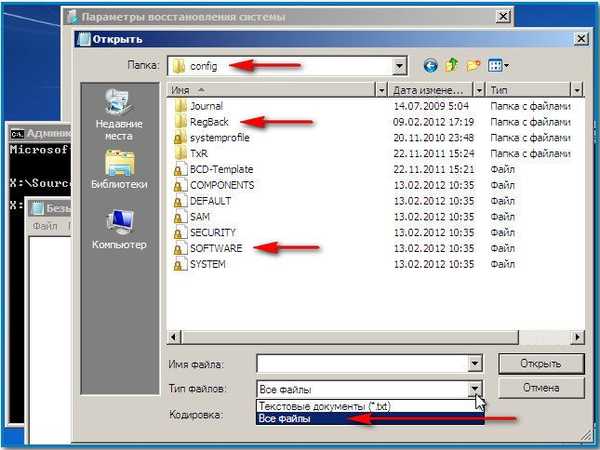

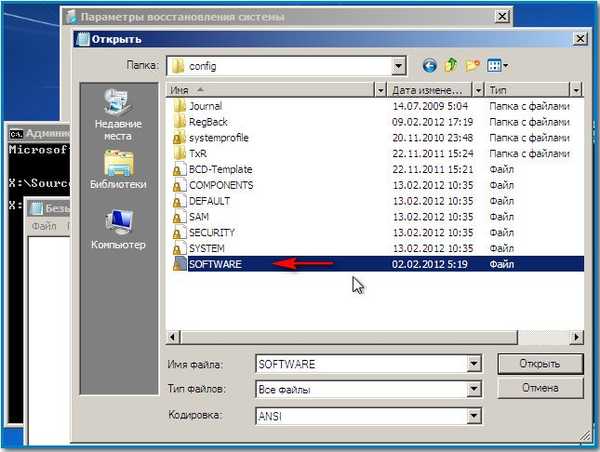

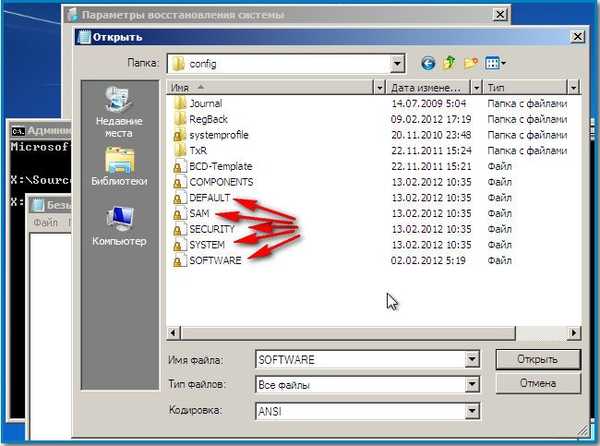

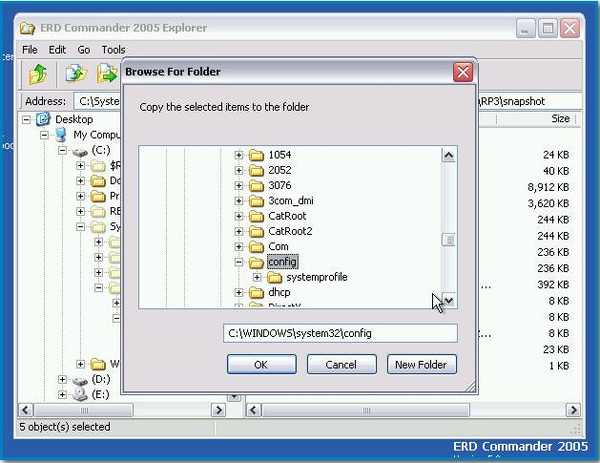

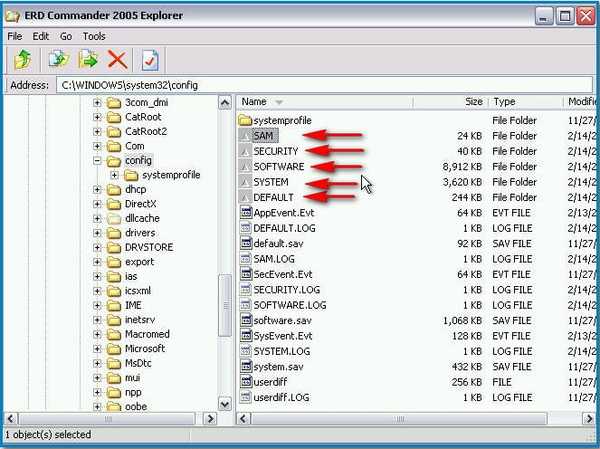

Prejdeme do priečinka C: \ Windows \ System32 \ Config, tu označíme typ súboru - všetky súbory a pozri naše súbory v registri, pozri tiež priečinok RegBack,

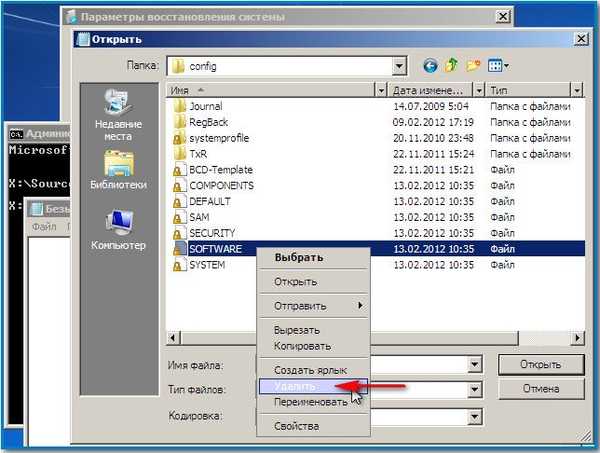

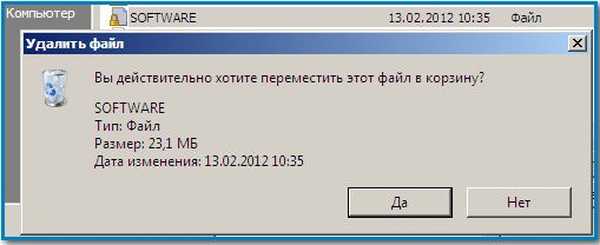

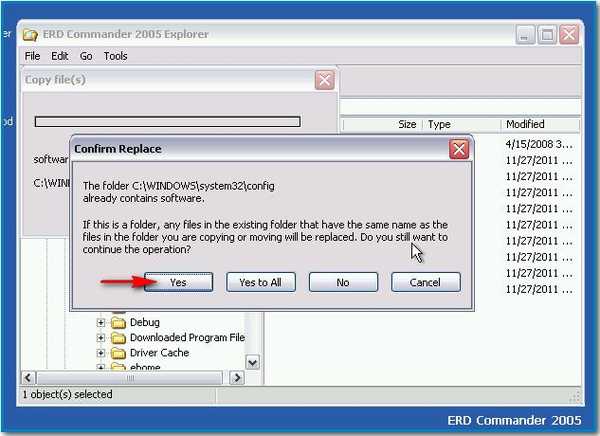

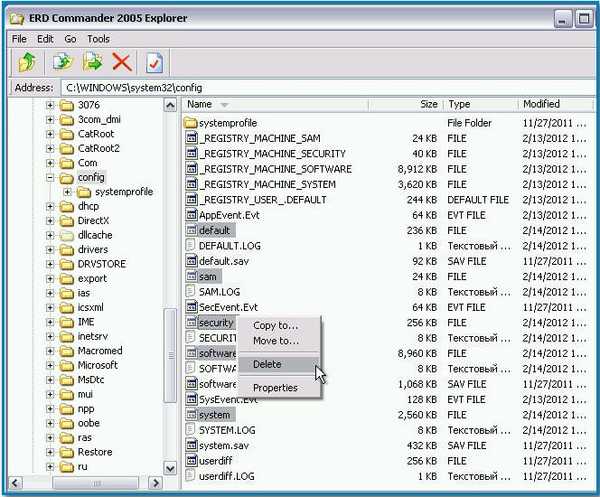

v ňom každých 10 dní plánovač úloh vytvorí záložnú kópiu kľúčov registra - aj keď máte vypnuté Obnovovanie systému. Čo môžete urobiť tu - zmažte súbor SOFTWARE v priečinku C: \ Windows \ System32 \ Config, ktorý je zodpovedný za podregister HKEY_LOCAL_MACHINE \ SOFTWARE, vírus tu najčastejšie vykonáva svoje zmeny.

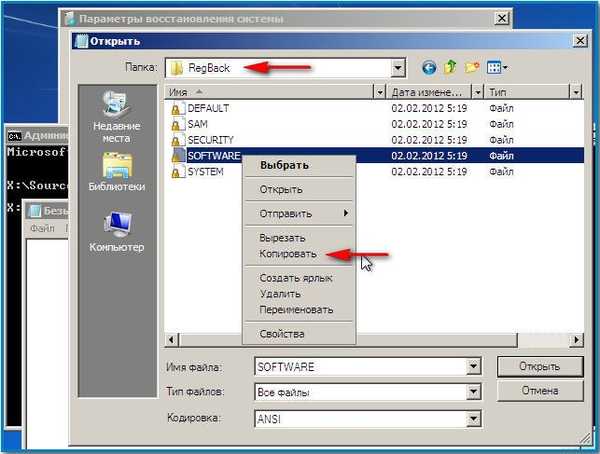

A namiesto toho skopírujte a prilepte súbor s rovnakým názvom SOFTWARE zo záložnej kópie priečinka RegBack.

Vo väčšine prípadov to bude stačiť, ale ak si budete priať, môžete nahradiť všetkých päť kríkov registra z priečinka RegBack v priečinku Config: SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM..

Ďalej robíme všetko, ako je uvedené vyššie - odstraňujeme súbory z dočasných priečinkov Temp, pozrite si priečinok C: \ Windows-> system32 pre súbory s príponou .exe a dll s dátumom infekcie a samozrejme pozrite sa na obsah priečinka Po spustení..

Vo Windows 7 je umiestnený:

C: \ Users \ ALEX \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Windows XP:

C: \ Dokumenty a nastavenia \ Všetci používatelia \ Hlavné menu \ Programy \ Spustenie.

Potom sme reštartovali, existuje veľa šancí, že banner s ransomware zmizne po týchto manipuláciách a vstup do vášho Windows 7 bude odomknutý.

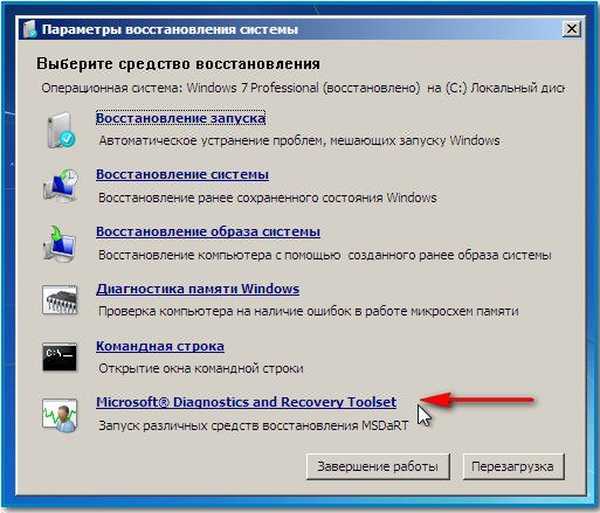

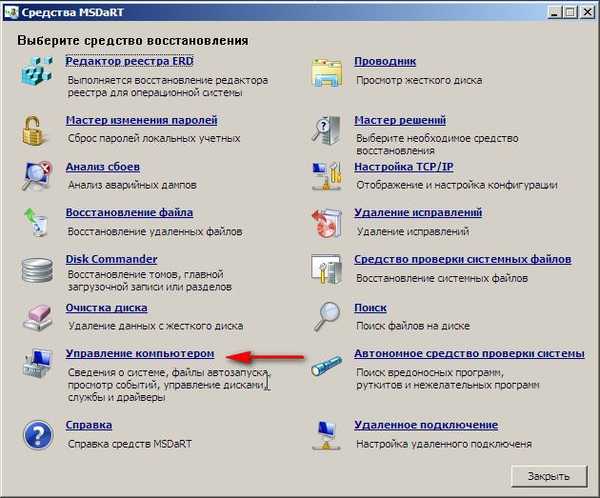

- Ako skúsení používatelia robia to isté, myslíte si, že používajú jednoduchý obnovovací disk LiveCD alebo Windows 7? Na rozdiel od priateľov používajú veľmi profesionálny nástroj - Microsoft Diagnostic and Recovery Toolset (DaRT) Verzia: 6.5 pre Windows 7 - je profesionálna zostava pomocných programov umiestnených na disku, ktorú správcovia systému potrebujú na rýchle obnovenie dôležitých parametrov operačného systému. Ak vás tento nástroj zaujíma, prečítajte si náš článok Vytvorenie resuscitačného disku systému Windows 7 (MSDaRT) 6.5..

Mimochodom, môže sa dokonale pripojiť k vášmu operačnému systému Windows 7. Po stiahnutí počítača z obnovovacieho disku Microsoft (DaRT) môžete upravovať register, opätovne prideliť heslá, mazať a kopírovať súbory, používať obnovenie systému a oveľa viac. Niet pochýb o tom, že každý LiveCD takéto funkcie nemá..

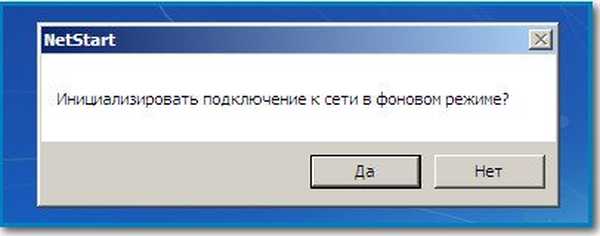

Z tohto načítame náš počítač, pretože sa tiež nazýva Microsoft Resuscitation Disk (DaRT), Inicializuje sieťové pripojenie na pozadí, ak nepotrebujeme internet, odmietame.

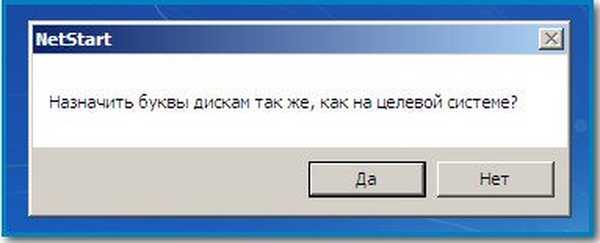

Priradenie písmen k diskom rovnakým spôsobom ako v cieľovom systéme - povedzte áno, je pohodlnejšie pracovať.

Rozloženie je ruské a ďalšie. Úplne dole vidíme, čo potrebujeme - súpravu nástrojov Microsoft Diagnostic and Recovery Toolet.

Nebudem popisovať všetky nástroje, pretože toto je téma pre veľký článok a pripravujem ho.

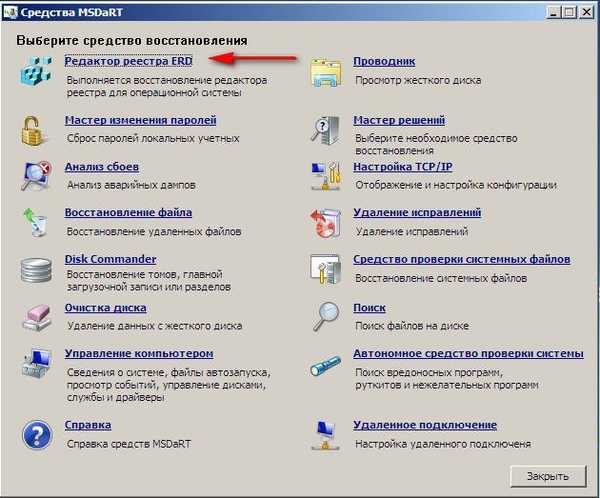

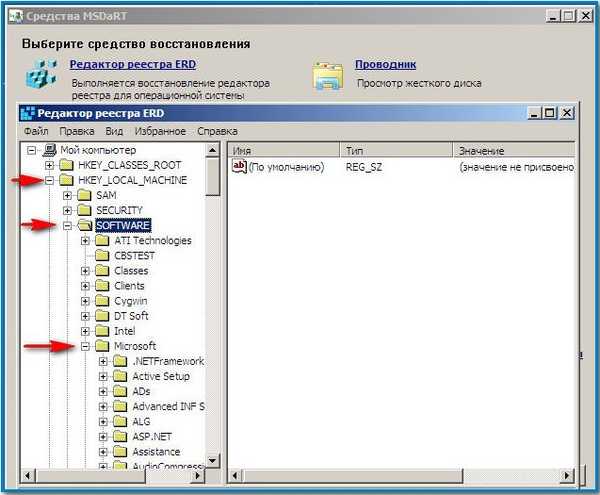

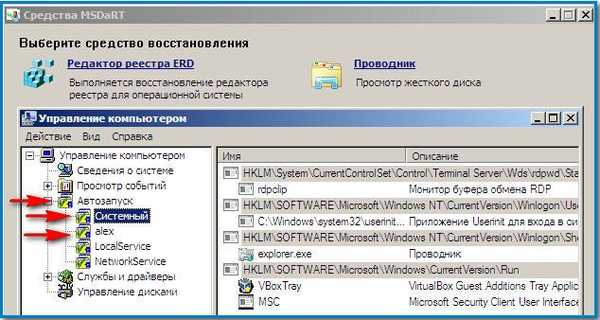

Vezmite prvý nástroj Editora databázy Registry, ktorý vám umožní pracovať s registrom pripojeného operačného systému Windows 7.

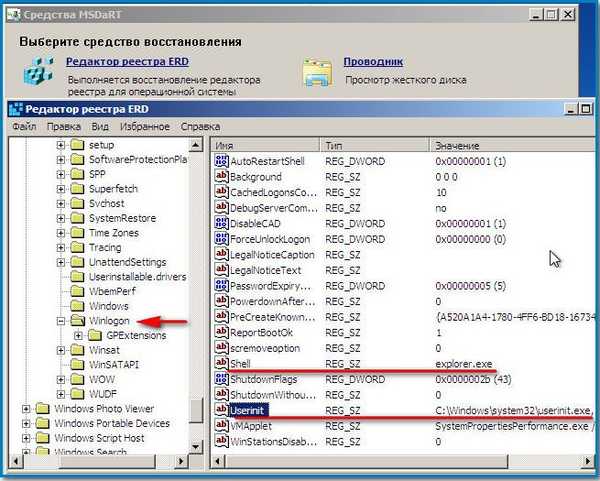

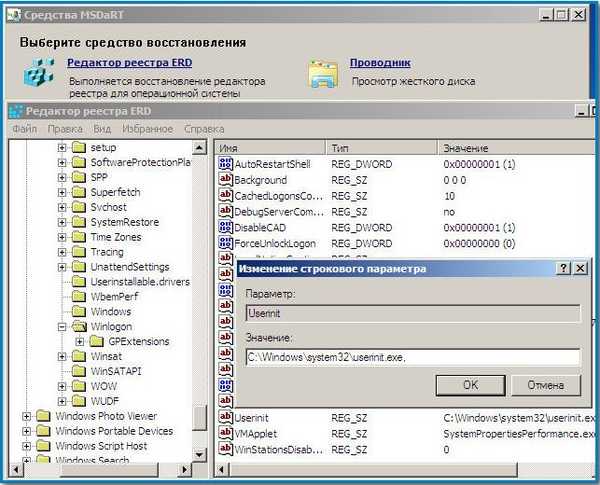

Prejdeme na parameter Winlogon vetvy HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon a súbory upravíme manuálne - Userinit a Shell. Na čom by mali záležať, už viete.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Nezabudnite na parameter AppInit_DLLs vo vetve registra HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - mala by byť prázdna.

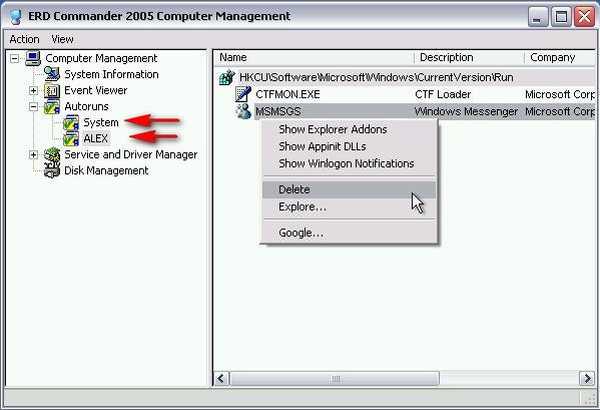

Môžeme tiež prejsť na automatické načítanie pomocou nástroja Správa počítača.

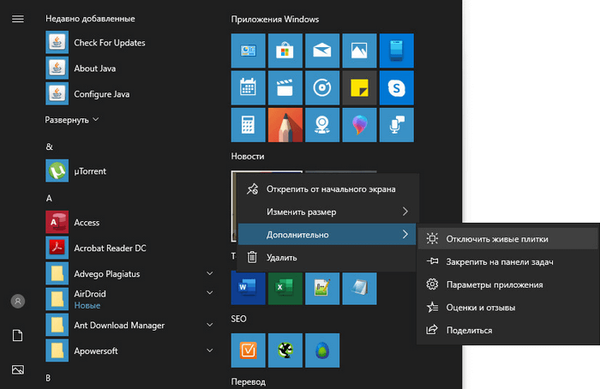

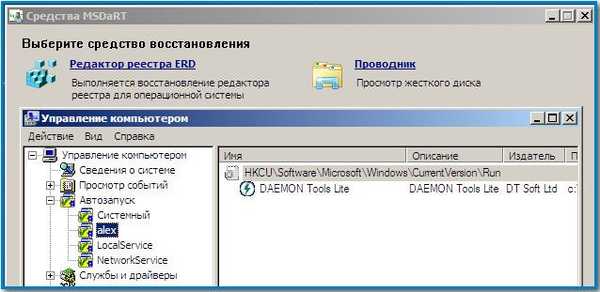

Autoplay. Ďalej odstránime všetko podozrivé, v tomto prípade môžeme povedať, že sa nemusíte obávať. DAEMON Tools Lite môže odísť.

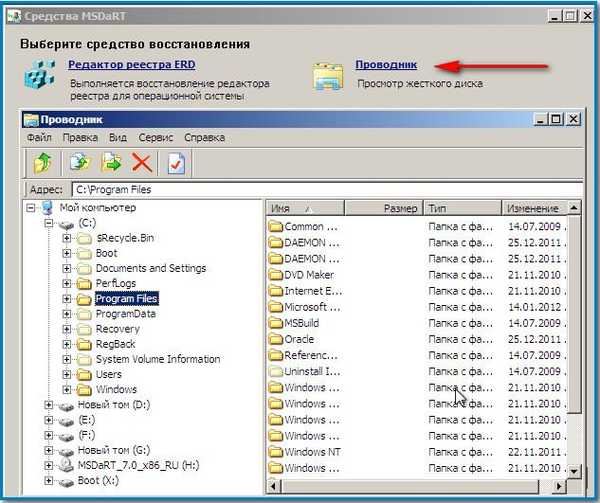

Nástroj Prieskumník - žiadne komentáre, tu môžeme vykonávať akékoľvek operácie s našimi súbormi: kopírovať, mazať, spúšťať antivírusový skener z jednotky USB flash atď..

V našom prípade musíte dočasné dočasné priečinky Temp vyčistiť od všetkého, koľko z nich a kde sú v systéme Windows 7, viete už od stredu článku..

Ale pozor! Pretože súprava nástrojov Microsoft Diagnostic and Recovery Tools je plne pripojená k vášmu operačnému systému, napríklad odstránením súborov databázy Registry -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, nebudete úspešní, pretože sú v prevádzke a vykonajte zmeny..

Ako odstrániť banner v systéme Windows XP

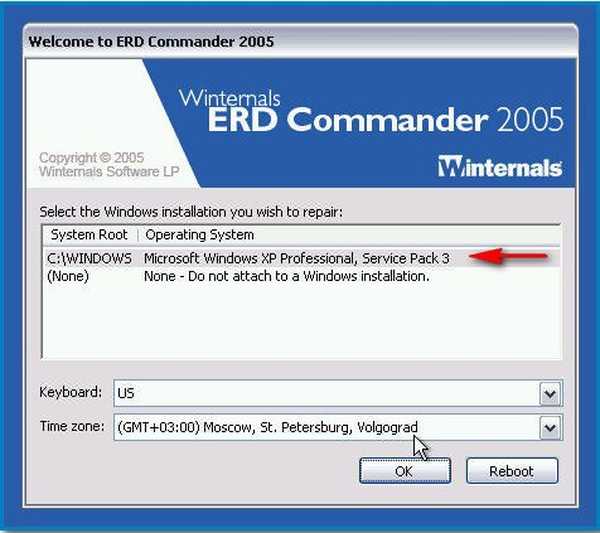

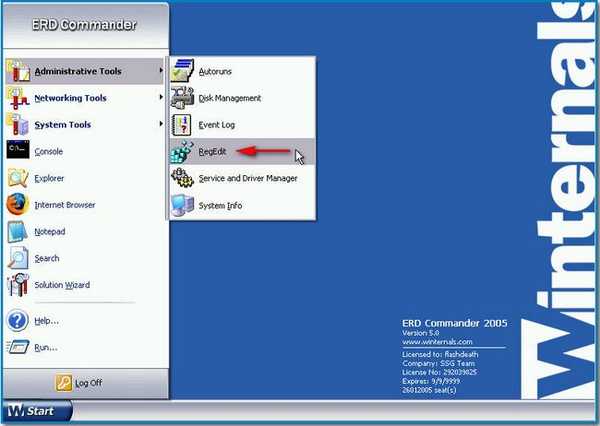

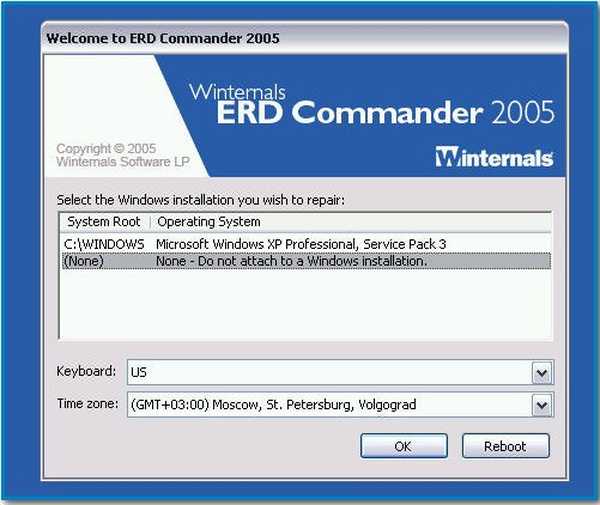

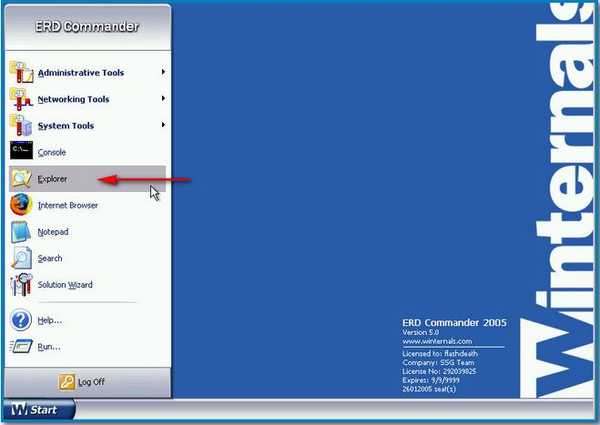

Opäť platí, že vec je v nástroji, navrhujem použiť program ERD Commander 5.0 (odkaz na článok vyššie), ako som už povedal na začiatku článku, je špeciálne navrhnutý na riešenie takýchto problémov v systéme Windows XP. ERD Commander 5.0 umožňuje priame pripojenie k operačnému systému a robiť to isté, čo sme urobili pomocou súpravy nástrojov Microsoft Diagnostic and Recovery Tools v systéme Windows 7..

Spúšťame počítač z obnovovacieho disku ERD Commander. Vyberte prvú možnosť pripojenia k infikovanému operačnému systému.

Vyberte register.

Pozeráme sa na parametre UserInit a Shell vo vetve HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Ako som už povedal vyššie, mali by mať tento význam.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Tiež sa pozrite na HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLL - malo by byť prázdne.

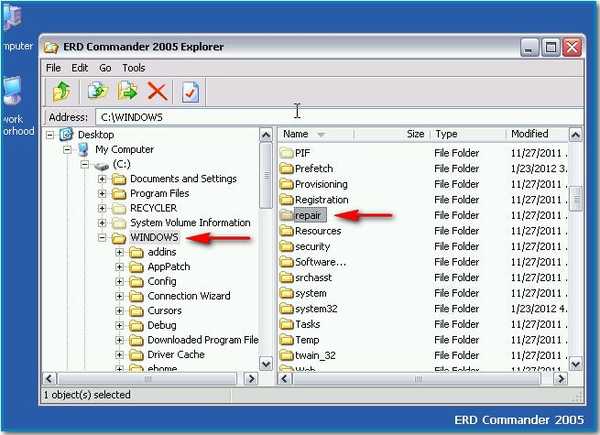

Ďalej prejdite do Prieskumníka a odstráňte všetko z dočasných priečinkov Temp.

Ako inak môžete odstrániť banner v systéme Windows XP pomocou programu ERD Commander (táto metóda je mimochodom použiteľná pre akékoľvek živé CD). Môžete to skúsiť aj bez pripojenia k operačnému systému. Stiahnite si ERD Commander a pracujte bez pripojenia k Windows XP,

v tomto režime budeme môcť odstrániť a nahradiť súbory registra, pretože sa nebudú podieľať na práci. Vyberte položku Prieskumník.

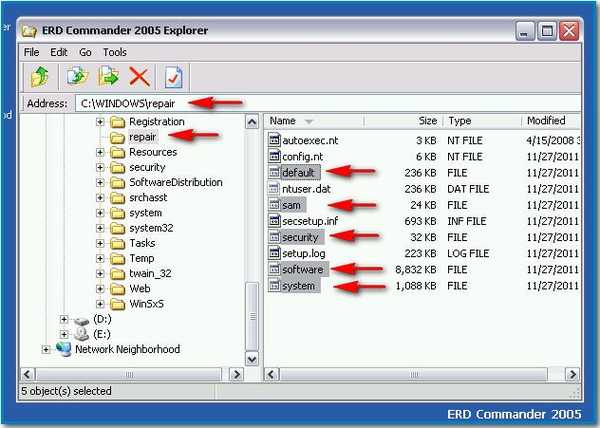

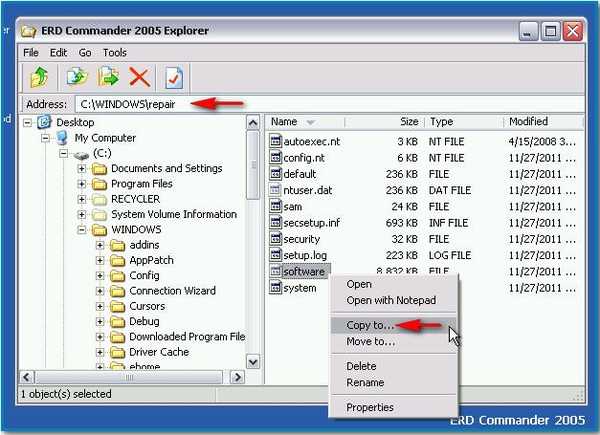

Súbory registra v operačnom systéme Windows XP sa nachádzajú v priečinku C: \ Windows \ System32 \ Config. Záložné kópie súborov databázy Registry, ktoré boli vytvorené počas inštalácie systému Windows XP, sa nachádzajú v priečinku opráv umiestnenom na adrese C: \ Windows \ repair.

Urobte to isté, najprv skopírujte súbor SOFTWARE,

a potom môžete a ostatné súbory databázy Registry - SAM, SECURITY, DEFAULT, SYSTEM, postupne z priečinka opravy a nahradiť ich rovnakými v priečinku C: \ Windows \ System32 \ Config. Nahradiť súbor? Súhlasím - Áno.

Chcem povedať, že vo väčšine prípadov stačí vymeniť jeden súbor SOFTWARE. Pri výmene súborov databázy Registry z priečinka s opravou sa zdá, že je naštartovanie systému dobré, ale väčšina zmien, ktoré ste vykonali po inštalácii systému Windows XP, zmizne. Zamyslite sa nad tým, či je táto metóda pre vás vhodná. Nezabudnite zo spustenia odstrániť všetko neznáme. Klient programu MSN Messenger by sa v zásade nemal odstrániť, ak ho potrebujete.

A posledný spôsob, ako sa dnes zbaviť banneru ransomware pomocou príkazu ERD Commander alebo iného Live CD

Ak ste v systéme Windows XP povolili obnovenie systému, ale nemôžete ho použiť, môžete to skúsiť. Prejdeme do priečinka C: \ Windows \ System32 \ Config, ktorý obsahuje súbory databázy Registry.

Otvorte názov súboru pomocou jazdca a vymažte SAM, ZABEZPEČENIE, SOFTVÉR, VÝCHOZÍ, SYSTÉM. Mimochodom, pred odstránením ich môžete skopírovať len pre prípad, že by ste nikdy nevedeli čo. Možno sa chcete hrať.

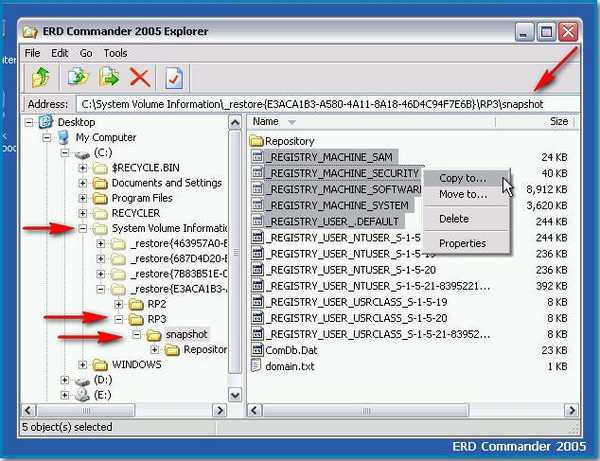

Ďalej prejdite do priečinka System Volume Information \ _restore E9F1FFFA-7940-4ABA-BEC6-8E56211F48E2 \ RP \ snapshot, tu skopírujeme súbory predstavujúce záložné kópie našej pobočky registra HKEY_LOCAL_MACHINE \

REGISTRY_MACHINE \ SAM

REGISTRY_MACHINE \ SECURITY

REGISTRY_MACHINE \ SOFTWARE

REGISTRY_MACHINE \ DEFAULT

REGISTRY_MACHINE \ SYSTEM

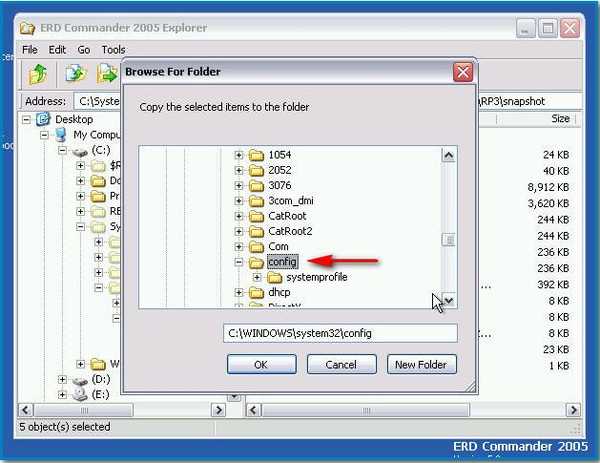

Vložíme ich do priečinka C: \ Windows \ System32 \ Config

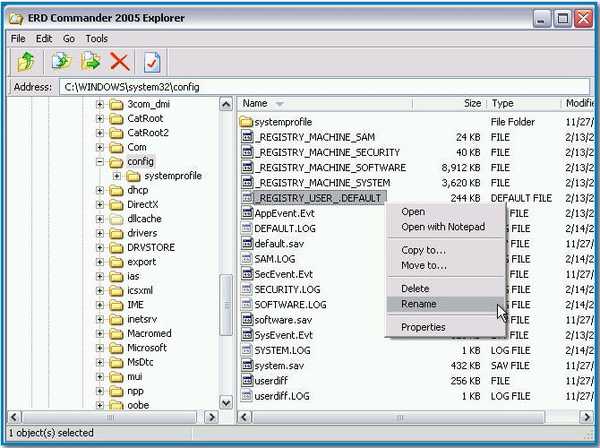

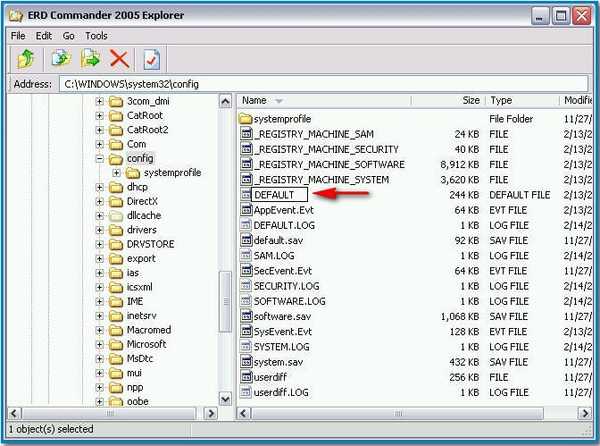

Potom pôjdeme do priečinka Config a premenujeme ich, odstránime REGISTRY_MACHINE \ a tým ponecháme nové súbory registra SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Potom vymažte obsah priečinkov Temp a Prefetch a odstráňte všetko z priečinka Po spustení, ako je uvedené vyššie. Bol by som rád, keby niekto pomohol. Okrem článku je napísaný malý a zaujímavý príbeh, ktorý si môžete prečítať.

Značky článku: Vírusy LiveDisk