Zvážte postup centrálnej inštalácie certifikátu v počítačoch domény a jeho pridanie do zoznamu dôveryhodných koreňových certifikátov pomocou skupinových politík. Po distribúcii certifikátu budú všetky klientske zariadenia dôverovať službám podpísaným týmto certifikátom. V našom prípade distribuujeme self-signed certifikát SSL Exchange (úloha Active Directory Certificate Services v doméne nie je nasadená) do počítačov používateľov v službe Active Directory.

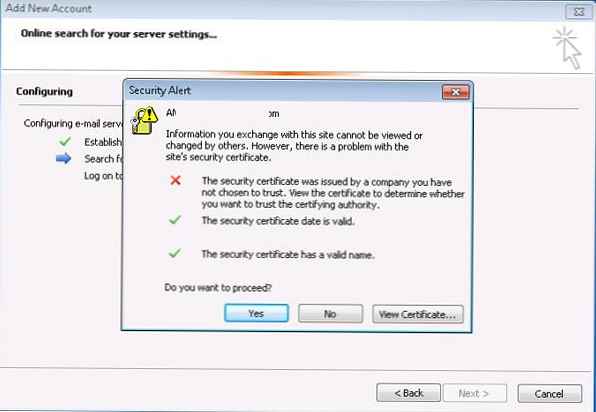

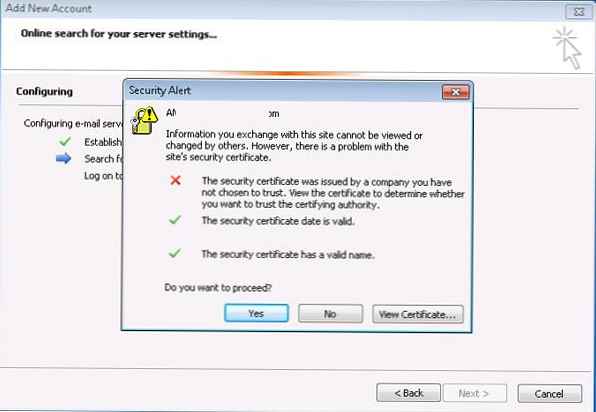

Ak pre svoj server Exchange používate certifikát SSL s vlastným podpisom, potom sa na klientoch pri prvom spustení programu Outlook zobrazí správa, že certifikát nie je dôveryhodný a nie je bezpečné ho používať..

Ak chcete toto upozornenie odstrániť, musíte pridať certifikát Exchange do zoznamu dôveryhodných certifikátov systému v počítači používateľa. Toto sa dá urobiť ručne (alebo integráciou certifikátu do obrazu podnikového OS), ale je oveľa jednoduchšie a efektívnejšie automaticky distribuovať certifikát pomocou funkcií skupinovej politiky (GPO). Pri použití takejto schémy distribúcie certifikátov sa všetky potrebné certifikáty automaticky nainštalujú na všetky staré a nové doménové počítače.

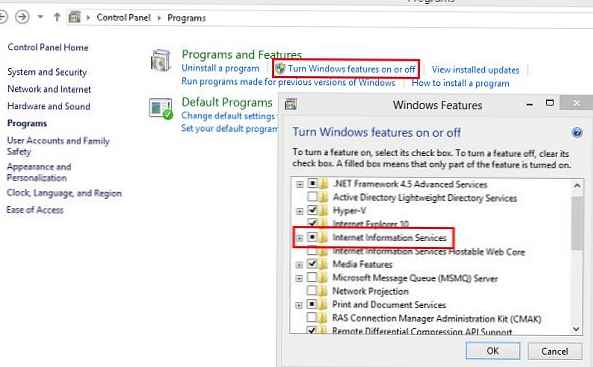

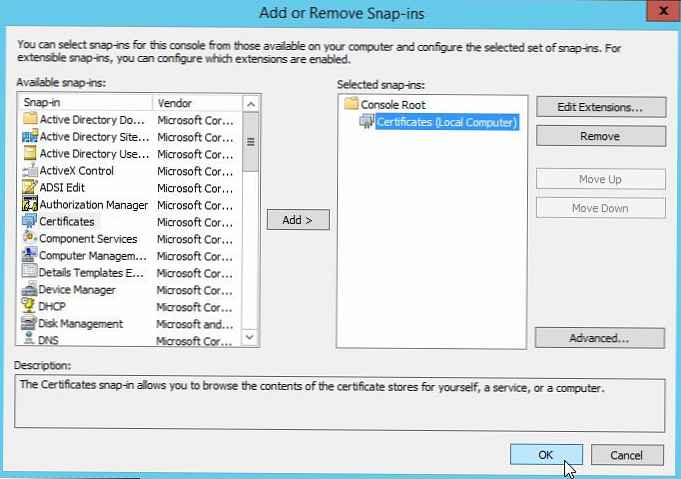

Najprv musíme z nášho servera Exchange exportovať certifikát s vlastným podpisom. Na tento účel otvorte konzolu na serveri mmc.exe a pridajte k nemu úder certifikáty (pre lokálny počítač).

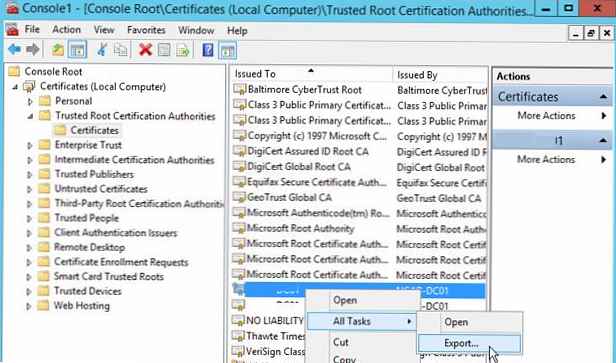

Prejdite do sekcie Certifikáty (miestny počítač) -> Dôveryhodné koreňové certifikačné autority -> Certifikáty.

V pravej časti vyhľadajte svoj výmenný certifikát a vyberte položku všetko úlohy ->export.

V sprievodcovi exportom vyberte formát DER kódovaný binárny X.509 (.CER) a zadajte cestu k súboru certifikátu.

V sprievodcovi exportom vyberte formát DER kódovaný binárny X.509 (.CER) a zadajte cestu k súboru certifikátu.

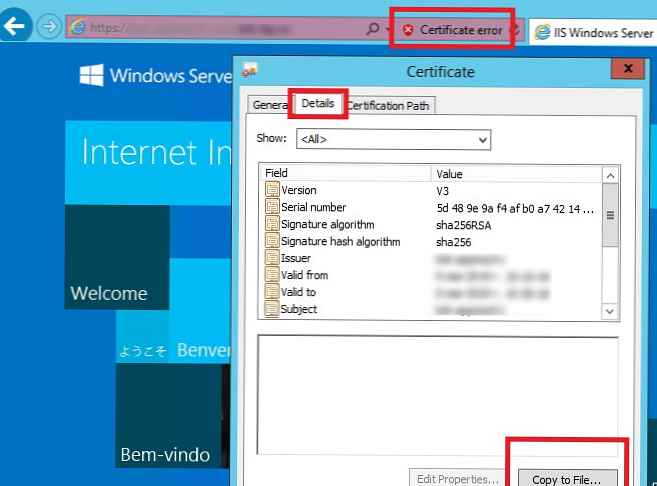

Môžete tiež získať certifikát SSL lokality HTTPS a uložiť ho do súboru CER zo systému PowerShell pomocou metódy WebRequest:

$ webRequest = [Net.WebRequest] :: Create ("https: // your-excha-cas-url")

vyskúšajte $ webRequest.GetResponse () úlovok

$ cert = $ webRequest.ServicePoint.Certificate

$ bytes = $ cert.Export ([Security.Cryptography.X509Certificates.X509ContentType] :: Cert)

set-content -value $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

Takže ste exportovali certifikát SSL SSL do súboru CER. Certifikát musíte umiestniť do sieťového adresára, do ktorého by všetci používatelia mali mať prístup na čítanie (prístup do adresára môžete obmedziť pomocou oprávnení NTFS alebo ho prípadne skryť pomocou ABE). Napríklad, nechajte cestu k súboru certifikátu takto: \\ msk-fs01 \ GroupPolicy $ \ Certificates.

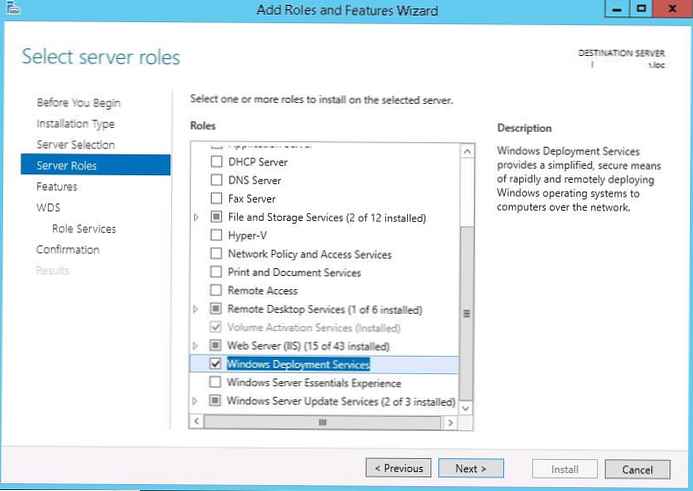

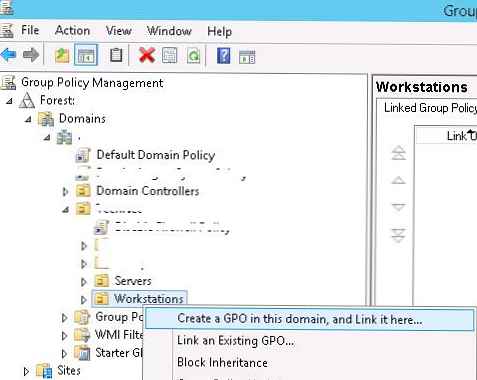

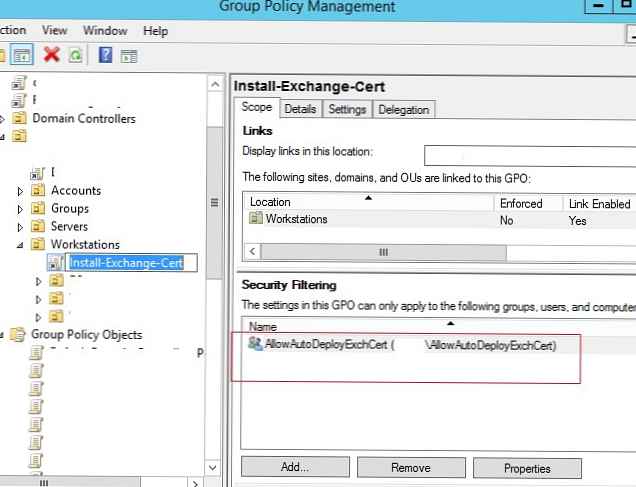

Poďme k vytvoreniu politiky distribúcie certifikátov. Otvorte konzolu správy zásad domény skupina politika management (Gpmc.msc). Ak chcete vytvoriť novú politiku, vyberte OU, na ktorom bude konať (v našom príklade je to OU s počítačmi, pretože nechceme, aby sa certifikát nainštaloval na servery a technologické systémy) a vyberte v kontextovej ponuke. vytvoriť GPO v toto doména a odkaz to tu...

Zadajte názov politiky (inštalovať-výmena-cert) a prejdite do režimu úprav.

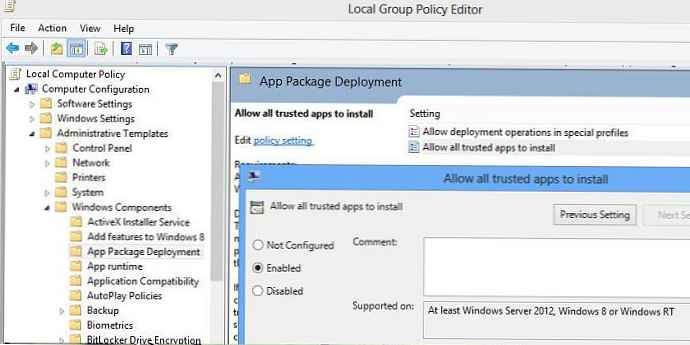

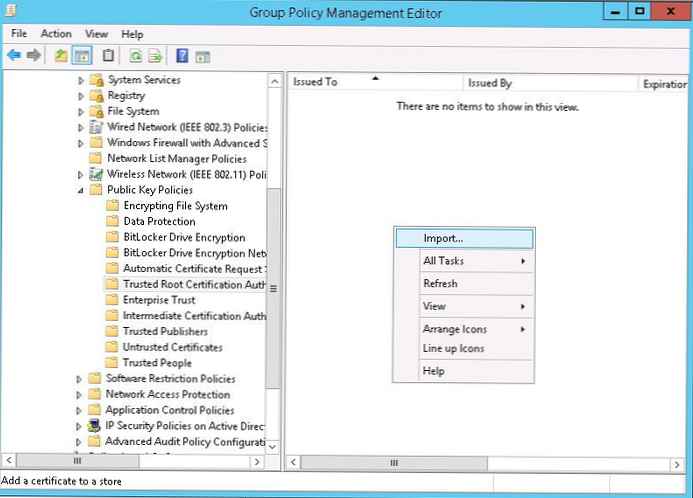

V editore GPO prejdite do časti Computer konfigurácia -> Pravidlá -> Windows nastavenie -> Zabezpečenie nastavenie -> Verejné kľúč zásady -> Dôveryhodné koreň osvedčenie úrady (Konfigurácia počítača -> Konfigurácia Windows -> Nastavenia zabezpečenia -> Zásady verejného kľúča -> Certifikačné autority dôveryhodných koreňov).

V ľavej časti okna editora GPO kliknite na RMB a vyberte položku ponuky import.

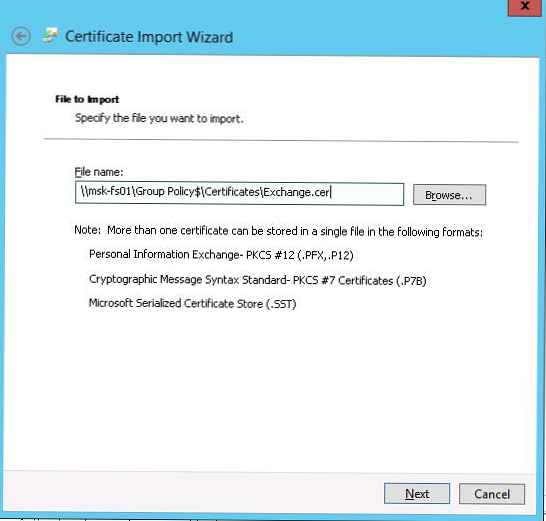

Zadajte cestu k importovanému súboru certifikátov, ktorý sme umiestnili do sieťového adresára.

Zadajte cestu k importovanému súboru certifikátov, ktorý sme umiestnili do sieťového adresára.

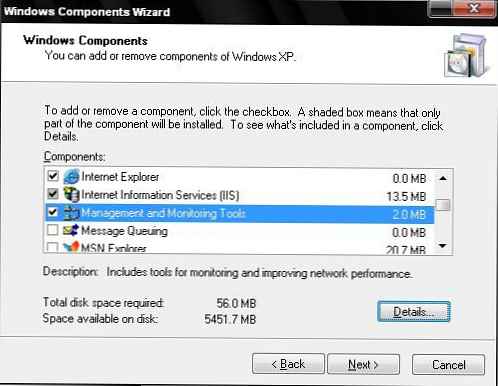

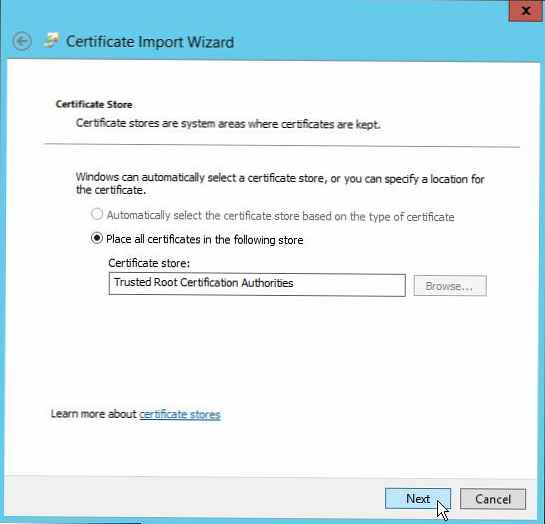

V zodpovedajúcom kroku sprievodcu (Umiestnite všetky certifikáty do nasledujúceho skladu) nezabudnite uviesť, že certifikát by sa mal umiestniť do sekcie dôveryhodný koreň osvedčenie úrady (Dôveryhodné koreňové certifikačné orgány).

Bola vytvorená politika distribúcie certifikátov. Je možné presnejšie zacieliť (zacieliť) politiku na klientov pomocou filtrovania zabezpečenia (pozri nižšie) alebo filtrovania WMI GPO..

Bola vytvorená politika distribúcie certifikátov. Je možné presnejšie zacieliť (zacieliť) politiku na klientov pomocou filtrovania zabezpečenia (pozri nižšie) alebo filtrovania WMI GPO..

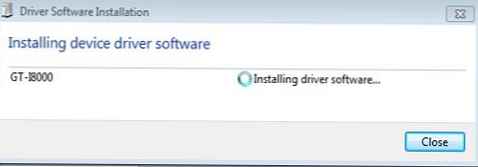

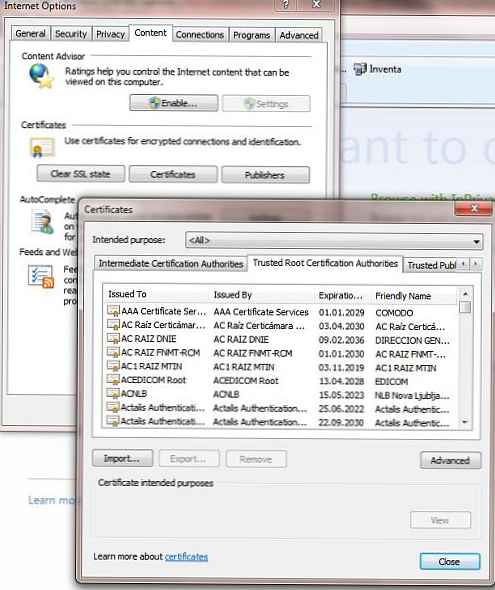

Otestujte politiku vykonaním aktualizácie politiky na klientovi pomocou príkazu (gpupdate / force). Overte, či sa váš certifikát nachádza v zozname dôveryhodných certifikátov. Môžete to urobiť v module Správa certifikátov (certifikačné autority dôveryhodných koreňov -> Certifikáty) alebo v nastaveniach programu Internet Explorer (Možnosti Internetu -> Obsah -> Certifikáty-> Dôveryhodné certifikačné autority koreňov alebo Možnosti internetu -> Obsah -> Certifikáty -> Dôveryhodné korene certifikačné autority).

Môžete skontrolovať, či sa v prehliadači pri otvorení stránky HTTPS (v našom príklade toto je Exchange OWA) prestane zobrazovať varovanie o nedôveryhodnom certifikáte SSL. Keď teraz nakonfigurujete program Outlook na svojom poštovom serveri Exchnage (v programe Outlook 2016 je manuálna konfigurácia poštového servera možná iba prostredníctvom registra), program prestane zobrazovať upozornenie na nedôveryhodný certifikát..

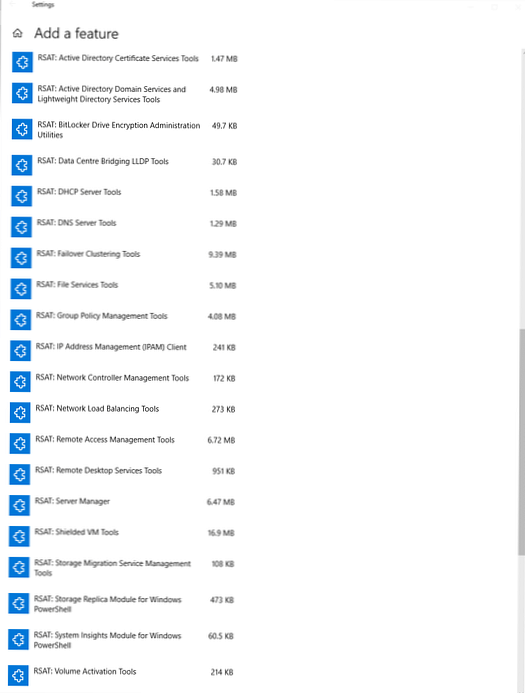

Ak chcete, aby sa politika distribúcie certifikátov uplatňovala iba na počítače (používatelia) v konkrétnej skupine zabezpečenia, vyberte svoju konzolu Install-Exchange-Cert v konzole Správa politiky skupiny. pútko rozsah v oddiele zabezpečenia filtrovanie odstrániť skupinu overený užívatelia a pridajte svoju skupinu zabezpečenia (napr. AllowAutoDeployExchCert). Ak toto pravidlo prepojíte s koreňom domény, váš certifikát bude automaticky distribuovaný do všetkých počítačov pridaných do skupiny zabezpečenia.

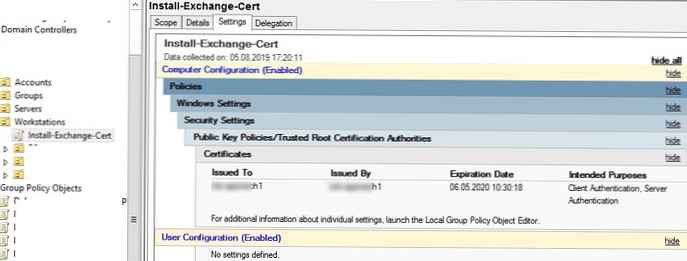

S jednou politikou môžete distribuovať niekoľko klientskych SSL certifikátov naraz. Viac informácií o certifikátoch distribuovaných podľa vašich pravidiel nájdete v konzole GPMC na karte nastavenie. Ako vidíte, sú zobrazené polia certifikátov Vydané, Vydané, Dátum exspirácie a Zamýšľané účely..

Ak počítače nemajú prístup na internet, týmto spôsobom môžete distribuovať dôveryhodné koreňové certifikáty do všetkých zariadení v doméne. Existuje však jednoduchší a správnejší spôsob obnovenia koreňových a zrušených certifikátov v izolovaných doménach.

Preto ste nastavili politiku automatickej distribúcie certifikátu do všetkých počítačov v doméne (do konkrétnej organizačnej jednotky alebo skupiny zabezpečenia domény). Certifikát sa automaticky nainštaluje na všetky nové počítače bez toho, aby boli potrebné technické zásahy zo strany služieb technickej podpory (z bezpečnostných dôvodov je vhodné pravidelne kontrolovať zoznamy dôveryhodných certifikátov klientov, či neobsahujú falošné alebo zrušené certifikáty)..