V predchádzajúcom článku sme opísali postup na obnovenie hesla štandardného účtu správcu domény služby Active Directory (účet správcu). Tento scenár funguje dobre v "štandardnom" prostredí služby Active Directory, ale v niektorých doménach tento trik nemusí fungovať, pretože pri nasadení sa použili osvedčené postupy spoločnosti Microsoft na zabezpečenie infraštruktúry AD. V reálnych doménach AD možno na ochranu účtu správcu domény použiť nasledujúce stratégie:

- Premenujte štandardný účet Správca služby Active Directory

- Vytvorte si návnadový účet. Účet má síce meno Administrator, ale nemá žiadne zvýšené práva. Okrem toho pomocou zásad auditu môžete nakonfigurovať bezpečnostné služby tak, aby vás informovali o autorizácii pomocou tohto účtu

- Zakázanie účtu správcu a udeľovanie oprávnení správcu domény inému účtu.

V tomto článku sa pokúsime analyzovať zástupné riešenia pre tieto stratégie, ktoré vám umožňujú objaviť v AD všetky účty s právami správcu domény..

V predchádzajúcom článku sme teda ukázali, ako vytvorením systémovej služby v radiči domény môžete resetovať heslo správcu domény. Tento príkaz pri načítaní DC obnoví heslo účtu správcu domény (správca domény) na P @ ssw0rd.

sc create ResetADPass binPath = "% ComSpec% / k správca čistého užívateľa P @ ssw0rd" start = auto

Čo mám robiť, ak sa nemôžem prihlásiť pod týmto účtom? Pri nasadzovaní domény bola s najväčšou pravdepodobnosťou chránená jednou z vyššie uvedených metód.

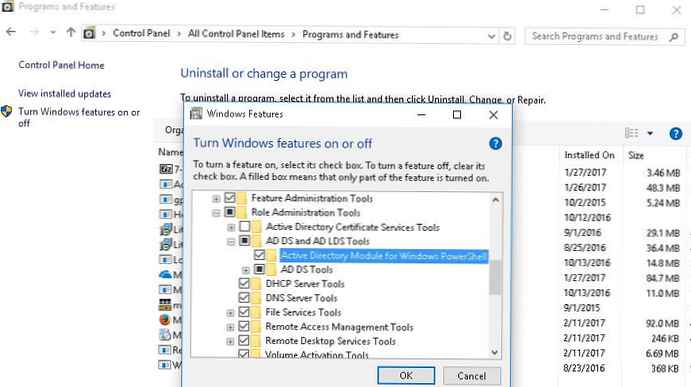

Pripojte odpojenú databázu Active Directory

Pokúsme sa extrahovať informácie o správcoch reálnych domén z databázy AD. Ak to chcete urobiť, spustite režim DSRM, v ktorom je databáza Active Directory (ntds.dit) v zakázanom stave. Aby sme mohli ďalej získať prístup k informáciám v nej uloženým, musíme túto databázu lokálne pripojiť.

Spustite dva príkazové riadky: v prvom spustíme proces dsamain.exe, v druhom zadáme interaktívne príkazy.

rada. Pri práci na serveri Core môžete druhý príkazový riadok otvoriť spustením príkazu v pôvodnom cmd:

začatie cmd

Pred spustením obslužného programu dsamain.exe sa uistite, že ostatné služby a procesy momentálne nepoužívajú port 389. Môžete to urobiť pomocou príkazu:

netstat -ano | findstr: 389

V prípade, že tím nič nevrátil - všetko je v poriadku, pokračujte (ak ste sa vrátili, musíte nájsť a vypnúť nájdený proces).

Obslužný program dsamain.exe vám umožňuje pripojiť databázu AD a vykonávať do nej rôzne dotazy LDAP (v skutočnosti vám umožňuje usporiadať samostatný server LDAP). Obslužný program sa začína týmito parametrami:

- cesta- - nastaví cestu k súboru ntds.dit.

- allowNonAdminAccess - Povoľuje dotazy LDAP do databázy AD pod lokálnym účtom (v predvolenom nastavení je prístup povolený iba členom skupín Domain Admins a Enterprise Admins).

- ldapPort - umožňuje zadať port LDAP. Použijeme štandardný port LDAP - 389.

Pripojte základňu AD príkazom:

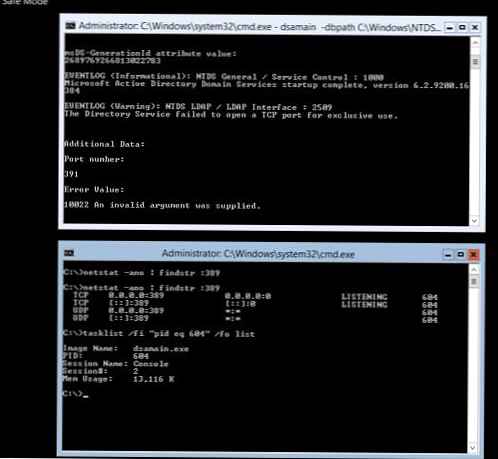

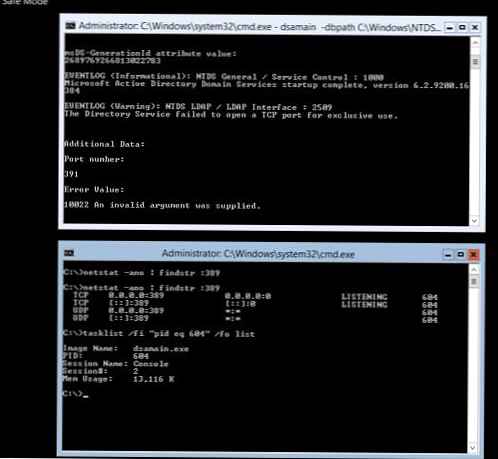

dsamain -dbpath C: \ Windows \ NTDS \ ntds.dit -allowNonAdminAccess -ldapPort 389

Uistite sa, že proces dsamain.exe beží a počúva na porte 389. Ak to chcete urobiť, na druhom príkazovom riadku spustite príkaz:

netstat -ano | findstr: 389TCP 0.0.0.0 Opinion89 0.0.0.0:07 LISTENING 614

TCP [::]: 389 [::]: 0 LISTENING 614

TCP 0.0.0.0 Opinion89 *: * 614

TCP [::]: 389 *: * 614

Získame proces s procesom ID 614 na počúvanie na porte TCP 389.

Skontrolujte, či je proces s PID 604 procesom dsamain.exe:

zoznam úloh / fi "pid eq 614" / pre zoznamNázov obrázku: dsamain.exe

PID: 614

Názov relácie: Konzola

Session #: 2

Použitie pamäte: 11 316 K

Po pripojení základne AD k nej môžeme pristupovať pomocou pomocných programov ds * (dsget, dsquery, atď.). Pozrime sa na všetky tri možnosti, ako skryť účet správcu domény..

Premenovaný účet správcu domény

Ako zistím, či bol štandardný účet správcu služby Active Directory premenovaný?

Štandardný správca AD má dobre známy SID, ktorého formát je S-1-5-21- [doménové ID] -500, v tomto poradí potrebujeme iba nájsť objekt s takým SID v doméne. Na druhom príkazovom riadku spustite príkaz:

dsquery user -s localhost | užívateľ dsget -s localhost -samid -sid | findstr / c: "- 500"itpro S-1-5-21-2292496274-2043586872-6449473370-500

V tomto prípade je zrejmé, že účet správcu bol premenovaný na itpro.

Heslo pre tento účet môžete tiež resetovať pomocou špeciálnej služby:

sc create ResetPW binPath = "% ComSpec% / k net user itpro P @ ssw0rd" start = auto

Teraz môžete odpojiť databázu AD (zastavenie procesu dsamain.exe pomocou Ctrl + C). Uistite sa, že príkaz vrátil reťazec

Služby Active Directory Domain Services boli úspešne ukončenéFalošný účet AD Admin

Ako zistiť, či štandardný správca služby Active Directory nemá potrebné práva? Je to veľmi jednoduché. Známe DN (rozlišujúci názov) účtu správcu, môžeme získať zoznam skupín, v ktorých sa skladá:

užívateľ dsget "CN = Administrator, CN = Users, DC = winitpro, DC = en" -s localhost - člen -expand"CN = Používatelia domény, CN = Používatelia, DC = winitpro, DC = ru"

"CN = Users, CN = Builtin, DC = winitpro, DC = ru"

Ako vidíte, tento účet nie je členom skupiny Domain Admins a nie je vhodný pre naše účely. Nasledujúca technika vám pomôže nájsť „skutočných“ správcov.

Alternatívny správca domény

Skúsme zistiť, ako získať zoznam účtov, ktoré majú práva správcu domény. Ak chcete začať, skúste rekurzívne uviesť všetkých členov skupiny Administrators (vrátane členov skupín Domain Admins a Enterprise Admins)..

dsquery group -s localhost -samid "správcovia" | skupina dsget -s localhost -members -expand"CN = správcovia domén, CN = používatelia, DC = winitpro, DC = ru"

"CN = Enterprise Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Administrator, CN = Users, DC = winitpro, DC = ru"

"CN = itpro, CN = Users, DC = winitpro, DC = ru"

Ako vidíte, účty Administrator a itpro majú práva správcu. Skontrolujte stav účtu správcu:

užívateľ dsget "CN = Administrator, CN = Users, DC = winitpro, DC = sk" -s localhost -samid -sid -disabledsamid sid disabled

Správca S-1-5-21-2092397264-2003686862-3249677370-500 áno

Ako vidíte, je zakázané.

Teraz skontrolujte stav účtu itpro:

užívateľ dsget "CN = itpro, CN = Users, DC = winitpro, DC = ru" -s localhost -samid -sid -disabledsamid sid disabled

itpro S-1-5-21-2092397264-2003686862-3249677370-1107 no

dsget uspel

Tento účet je aktívny. Skontrolujte, v ktorých skupinách sa skladá:

užívateľ dsget "CN = itpro, CN = Users, DC = winitpro, DC = sk" -s localhost - člen -expand"CN = Vlastníci tvorcov skupinovej politiky, CN = Používatelia, DC = winitpro, DC = ru"

"CN = správcovia domén, CN = používatelia, DC = winitpro, DC = ru"

"CN = Enterprise Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Schema Admins, CN = Users, DC = winitpro, DC = ru"

"CN = Používatelia domény, CN = Používatelia, DC = winitpro, DC = ru"

"CN = Odopieraná skupina pre replikáciu hesiel RODC, CN = Používatelia, DC = winitpro, DC = sk"

"CN = Administrators, CN = Builtin, DC = winitpro, DC = sk"

"CN = Users, CN = Builtin, DC = winitpro, DC = ru"

Skvelé, má práva správcu domény! Zostáva obnoviť heslo účtu pomocou samid - itpro. To sa dá opäť vykonať pomocou služby:

sc create ResetPW binPath = "% ComSpec% / k net user itpro PA $ w0rd94" start = auto

Nezabudnite odpojiť databázu AD a reštartovať server.